在当今数字化时代,网络安全威胁日益增加,企业面临的风险也愈发复杂和多样化。为了有效保护企业的敏感信息和系统,启用多因素身份验证(MFA)已经成为一种必不可少的安全措施。

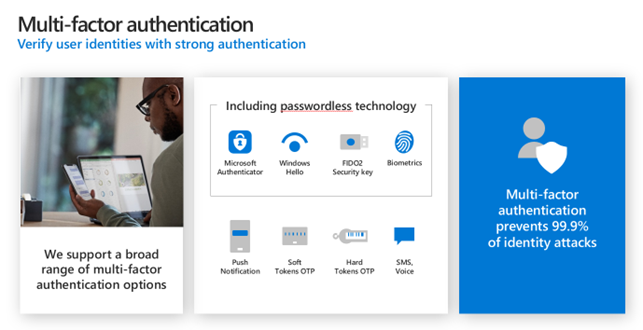

1什么是多因素身份验证(MFA)?

多因素身份验证(MFA)是一种安全认证方法,通过要求用户提供两种或两种以上独立的认证因素来确认其身份。这些因素通常包括:

- 知识因素:用户知道的信息,例如密码或PIN码。

- 拥有因素:用户拥有的物品,例如手机或安全令牌。

- 生物特征因素:用户的生物特征,例如指纹、面部识别或虹膜扫描。

通过组合这些不同类型的认证因素,MFA能够大大提高安全性,因为即使攻击者获取了一个因素,仍然需要其他因素才能完成身份验证。

2为什么企业需要启用MFA?

2.1 防止账号被盗用

传统的用户名和密码验证方式易受到黑客攻击和信息泄露的威胁。通过启用MFA,即使密码被盗,攻击者也无法轻易访问账户,因为还需要其他的验证因素。

2.2 减少网络钓鱼攻击的风险

网络钓鱼攻击通过伪装成合法机构获取用户的敏感信息。MFA提供了额外的安全层,即使用户不慎透露了密码,攻击者也无法绕过多因素验证,进一步保护用户的账户安全。

2.3 符合合规性要求

许多行业和监管机构要求企业实施MFA来保护敏感数据。例如,金融机构、医疗保健提供者以及处理支付卡信息的企业都需要遵守这些规定。启用MFA不仅有助于企业遵循法律法规,还能避免因数据泄露而面临的罚款和声誉损失。

2.4 保护远程工作环境

随着远程办公的普及,员工在不同地点访问公司系统和数据的需求增加。MFA在防止未经授权的访问方面发挥了重要作用,确保即使在远程环境中也能有效保护企业资源。

2.5 增强客户信任

企业启用MFA可以向客户展示其对安全的重视,增强客户对企业的信任。客户更愿意与安全措施健全的企业进行合作,这有助于提升企业形象和客户满意度。

2.6 应对内部威胁

内部员工的恶意行为或无意错误也可能导致数据泄露和系统损害。MFA能有效降低内部威胁的风险,通过多层验证确保只有授权人员才能访问关键系统和数据。

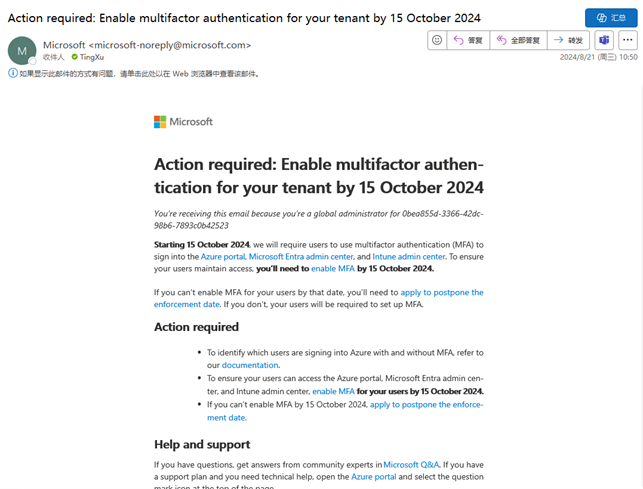

3来自Microsoft的通知:

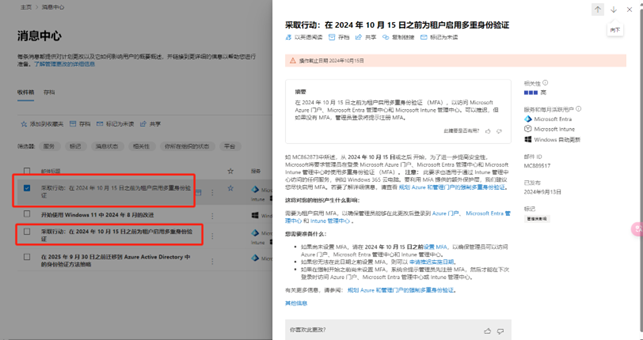

Microsoft 宣布推出 Azure 登录的强制多重身份验证 |Microsoft Azure 博客 ,以及通过以下渠道通知所有 Microsoft Entra 全局管理员:

- 电子邮件:已配置电子邮件地址的全局管理员将收到即将实施 MFA 以及所需准备操作的电子邮件通知。

- 服务运行状况通知:全局管理员将通过Azure 门户接收服务运行状况通知,跟踪 ID 为4V20-VX0。 此通知包含与电子邮件相同的信息。 全局管理员还可以订阅以通过电子邮件接收服务运行状况通知。

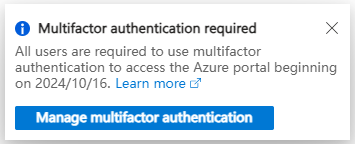

- 门户通知:登录 Azure 门户、Microsoft Entra 管理中心和 Microsoft Intune 管理中心时,会显示通知。 门户通知链接到本主题,以及了解有关强制实施 MFA 的详细信息。

- Microsoft 365 消息中心:Microsoft 365 消息中心将显示消息,其包含的信息与电子邮件和服务运行状况通知相同。

如 MC862873中所述,从 2024 年 10 月 15 日或之后开始,为了进一步提高安全性,Microsoft将要求管理员在登录 Microsoft Azure 门户、Microsoft Entra 管理中心和 Microsoft Intune 管理中心时使用多重身份验证 (MFA)。 注意: 此要求也适用于通过 Intune 管理中心访问的任何服务,例如 Windows 365 Cloud PC。

受影响范围:

| 应用程序名称 | 应用 ID | 实施阶段 |

| Azure 门户 | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | 2024 年下半年 |

| Microsoft Entra 管理中心 | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | 2024 年下半年 |

| Microsoft Intune 管理中心 | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | 2024 年下半年 |

| Azure 命令行接口 (Azure CLI) | 04b07795-8ddb-461a-bbee-02f9e1bf7b46 | 2025 年年初 |

| Azure PowerShell | 1950a258-227b-4e31-a9cf-717495945fc2 | 2025 年年初 |

| Azure 移动应用 | 0c1307d4-29d6-4389-a11c-5cbe7f65d7fa | 2025 年年初 |

| 基础结构即代码 (IaC) 工具 | 使用 Azure CLI 或 Azure PowerShell ID | 2025 年年初 |

MFA 的强制实施分两个阶段推出:

- 阶段 1:从 2024 年下半年开始(即2024年10月16日),将需要 MFA 才能登录到 Azure 门户、Microsoft Entra 管理中心和 Microsoft Intune 管理中心。 强制实施将逐步向全球所有租户推出。 此阶段不会影响其他 Azure 客户端,例如 Azure CLI、Azure PowerShell、Azure 移动应用或 IaC 工具。

- 阶段 2:从 2025 年年初开始,逐步开始强制执行 MFA 以登录到 Azure CLI、Azure PowerShell、Azure 移动应用和 IaC 工具。 某些客户可以使用 Microsoft Entra ID 中的用户帐户作为服务帐户。 建议将这些基于用户的服务帐户迁移到包含工作负载标识的基于云的安全服务帐户。

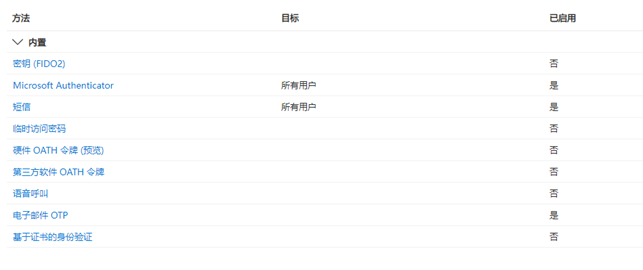

4如何实施MFA?

无论企业员工是否担任任何角色,访问应用程序中列出的管理员门户和 Azure 客户端的所有用户都必须设置为使用 MFA。 访问任何管理门户的所有用户都应使用 MFA。

- 如何设置 Microsoft Entra MFA 的教程,请参阅教程:使用 Microsoft Entra 多重身份验证保护用户登录事件。

- 如果目前租户中不需要 MFA,则可使用多个选项进行设置(按首选顺序列出):

-

-

- Microsoft 管理门户(包括此 Microsoft Entra MFA 强制实施范围内的门户)

-

-

- 如果登录到 Microsoft 365 管理中心,请使用适用于 Microsoft Entra ID 的 MFA 向导。

- 如果没有 Microsoft Entra ID P1 或 P2 许可证,则可以启用安全默认值。 系统会根据需要提示用户进行 MFA,但你无法定义自己的规则来控制行为。

- 如果许可证不包含条件访问,并且不想使用安全默认值,则可以配置每用户 MFA。 单独启用用户后,每次登录时都会执行 MFA。 身份验证管理员可启用一些例外。

请使用以下资源来查找使用和不使用 MFA 登录的用户:

- 若要确定不受 MFA 保护的用户登录,请使用多重身份验证差距工作簿。

- 若要导出用户及其身份验证方法的列表,请使用 PowerShell。

如果运行查询来分析用户登录,请使用前面列出的应用程序的应用程序 ID。

- 使用外部身份验证方法对外部 MFA 解决方案的支持处于预览状态,可用于满足 MFA 要求。 旧版条件访问自定义控件预览版不满足 MFA 要求。 应迁移到外部身份验证方法预览版,以使用具有 Microsoft Entra ID 的外部解决方案。

- 如果使用的是 Active Directory 联合身份验证服务等联合标识提供者 (IdP),并且 MFA 提供程序直接与此联合 IdP 集成,则必须将联合 IdP 配置为发送 MFA 声明。

某些客户可能需要更多时间为此 MFA 要求做准备。 Microsoft 允许具有复杂环境或技术障碍的客户将租户的强制实施推迟到 2025 年 3 月 15 日。

在 2024 年 8 月 15 日至 2024 年 10 月 15 日之间,全局管理员可以转到 Azure 门户,将其租户的强制实施开始日期推迟到 2025 年 3 月 15 日。 全局管理员必须具有提升的访问权限,才能推迟此页上的 MFA 强制实施开始日期。申请推迟Microsoft Entra MFA执行日期

全局管理员必须对要推迟强制实施开始日期的每个租户执行此操作。

推迟强制实施开始日期将承担额外的风险,因为访问 Microsoft 服务(如 Azure 门户)的帐户对于威胁参与者来说是非常有价值的目标。 建议所有租户立即设置 MFA 来保护云资源安全。

另外,企业在实施MFA时需要考虑以下几个方面:

- 选择合适的MFA解决方案:根据企业的具体需求和安全要求,选择适合的MFA技术和供应商。

- 确保用户体验:MFA的实施不应过于复杂,以免影响用户体验和工作效率。可以考虑使用生物识别技术或一次性密码(OTP)等便捷的验证方式。

- 教育和培训:向员工和用户普及MFA的重要性,并提供相关培训,确保他们了解如何正确使用MFA。

- 持续监控和评估:定期检查和评估MFA的效果,及时调整策略以应对新的安全威胁。

在当前复杂多变的网络安全环境中,多因素身份验证(MFA)已成为保护企业信息安全的关键措施。通过启用MFA,企业可以有效防止账号被盗用、减少网络钓鱼攻击的风险、符合合规性要求、保护远程工作环境、增强客户信任以及应对内部威胁。实施MFA不仅是技术上的进步,更是企业对安全负责的一种承诺。

了解 365vCloud's Journey to the Cloud 的更多信息

订阅后即可通过电子邮件收到最新文章。

It’s rrmarkable for mee tto have a web site, which is beneficial inn favor

of mmy know-how. thwnks admin