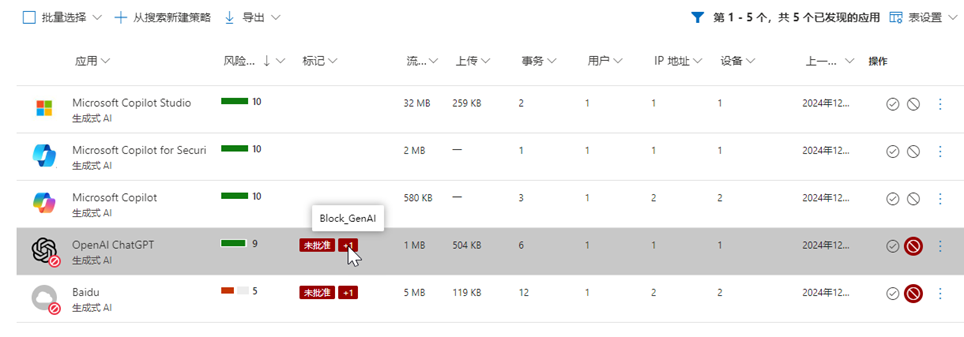

Defender for Cloud Apps 会在云发现中的所有日志中搜索异常,因此您可以创建应用发现策略以在检测到新应用时发出警报。这些策略可以帮助您及时识别和应对潜在的威胁,从而提高系统的安全性。

在实际应用中,企业的IT部门可以通过配置这些策略来识别员工在工作环境中使用的不应使用的生成式AI应用。当一款新的应用程序被检测到时,系统会自动生成警报,提醒安全团队进行评估。这种方式不仅能够预防安全漏洞,还能确保企业合规性。

此外,Defender for Cloud Apps 提供的日志分析功能,可以深入挖掘日志数据,发现异常行为。例如,如果某个用户突然访问了大量平时不常使用的应用,系统可以将这种行为标记为异常,并通知相关负责人进行进一步调查。这种全方位的识别和分析,有助于企业及时发现并应对潜在的安全问题。

通过这种方法,企业不仅能够提高整体的安全防护水平,还可以优化资源配置,集中精力处理真正重要的安全事件。总之,利用 Defender for Cloud Apps 的应用发现策略和日志分析功能,企业可以建立一个更加安全、稳健的云环境,为业务发展保驾护航。

在Microsoft Defender门户中的“云应用”下,转到“策略->策略管理”。 然后选择“ 影子 IT ”选项卡。

选择“ 创建策略 ”,然后选择“ 应用发现策略”。

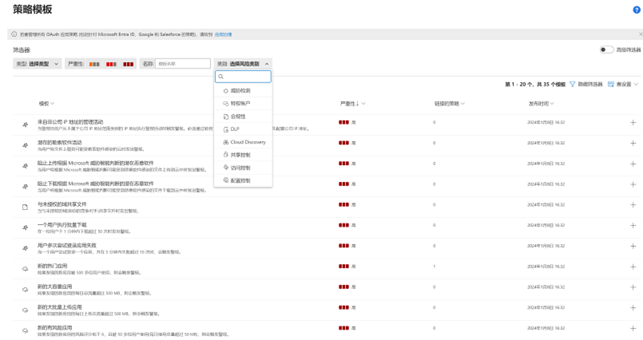

Defender for Cloud Apps中已经内置非常多的类型供您快速设置,具体可以参考以下类型:

| 策略类型 | 类别 | 用途 |

| 活动策略 | 威胁检测 | 活动策略允许使用应用提供程序的 API 强制实施各种自动化过程。 这些策略使你能够监视各种用户执行的特定活动,或遵循特定类型的活动的意外高速率。 |

| 异常检测策略 | 威胁检测 | 异常情况检测策略使你能够在云中查找异常活动。 检测基于你设置的风险因素,以便在发生与组织基线或用户常规活动不同的情况时发出警报。 |

| OAuth 应用策略 | 威胁检测 | OAuth 应用策略使你能够调查每个 OAuth 应用请求的权限,并自动批准或撤销它。 这些是Defender for Cloud Apps附带的内置策略,无法创建。 |

| 恶意软件检测策略 | 威胁检测 | 恶意软件检测策略使你能够识别云存储中的恶意文件,并自动批准或撤销它。 这是Defender for Cloud Apps附带的内置策略,无法创建。 |

| 文件策略 | 信息保护 | 文件策略使你能够扫描云应用中的指定文件或文件类型, (共享、与外部域共享) 、数据 (专有信息、个人数据、信用卡信息,以及其他类型的数据) ,并将治理操作应用于文件, (治理操作是特定于云应用的) 。 |

| 访问策略 | 条件访问 | 访问策略提供对云应用的用户登录名的实时监视和控制。 |

| 会话策略 | 条件访问 | 会话策略提供对云应用中的用户活动实时监视和控制功能。 |

| 应用发现策略 | 影子IT | 应用发现策略使你能够设置警报,以便在组织内检测到新应用时通知你。 |

| 云发现异常情况检测策略 | 影子 IT | 云发现异常情况检测策略查看用于发现云应用和搜索异常情况的日志。 例如,当从未使用过 Dropbox 的用户突然将 600 GB 上传到 Dropbox 时,或者当特定应用上的事务比平时多得多时。 |

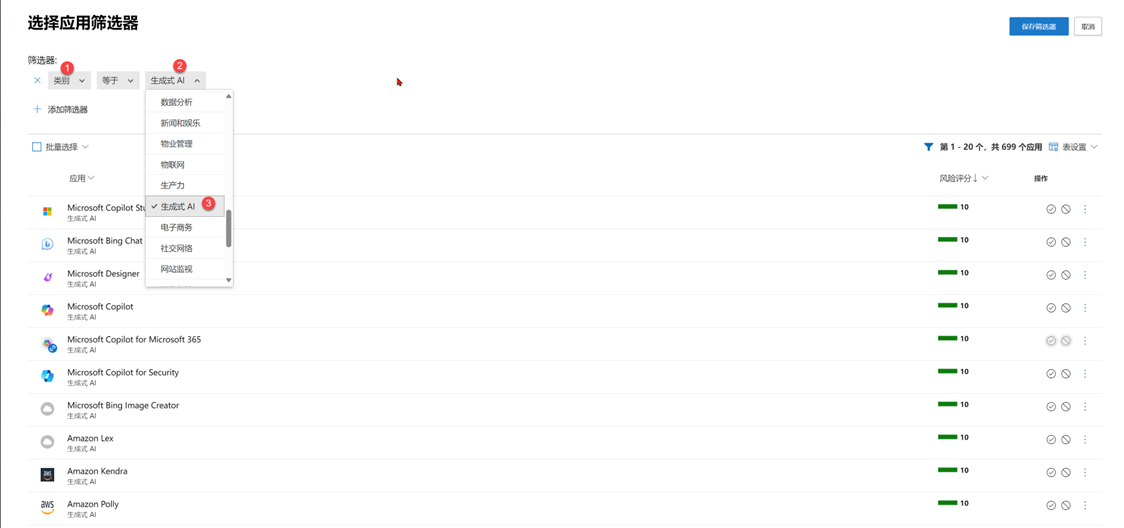

添加筛选器并设置要发现的应用,本示例中以生成式AI为例

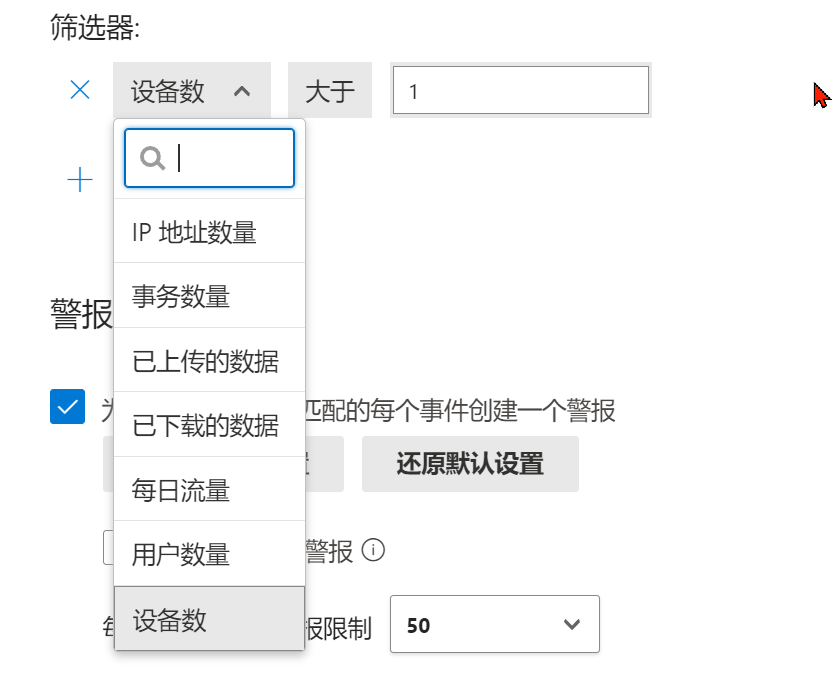

可以设置策略的敏感度阈值。 如果以下所有情况都在同一天发生,则启用“触发策略匹配”。 可设置应用每天必须超过才能匹配该策略的条件。 选择下列选项之一:

-

- 每日流量

-

- 已下载数据

-

- IP 地址数

-

- 交易记录数

-

- 用户数

-

- 已上传数据

在“警报”下设置每日警报限制。 选择是否以电子邮件的形式发送警报。 然后根据需要提供电子邮件地址。

-

- 选择“ 将警报设置保存为组织的默认值” ,使将来的策略能够使用该设置。

-

- 如果你有默认设置,则可以选择“ 使用组织的默认设置”。

选择要在应用与此策略匹配时应用的 治理 操作。 它可以将策略标记为 “已批准”、“ 已批准”、“ 已监视”或“自定义”标记。

等待“创建”完成

注意:

|

对于涉及敏感数据的企业以及部门,合规性是一个永恒的话题。CASB可以帮助企业在合规性方面做到事半功倍。通过自动化合规性检测,CASB能够确保企业使用的所有云服务和AI工具都符合行业标准与法规要求,减少数据泄露和违规风险。

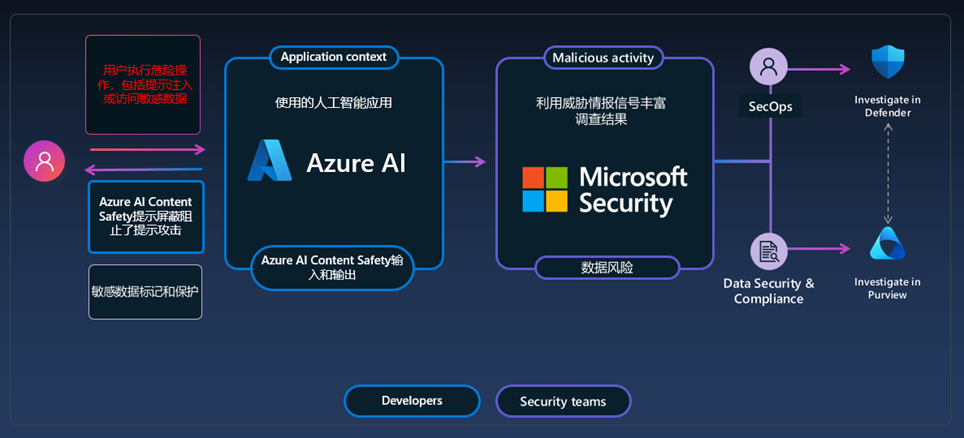

除了防范未经授权的AI工具,企业还需要主动识别并应对AI本身的安全威胁。这包括对AI模型训练过程中的数据使用情况进行严格审查,确保不受恶意操控或篡改:

- 配置CASB与AI安全识别系统,检测AI模型是否存在偏差或恶意行为。例如,AI模型是否被训练成不合理的决策或推荐,是否存在数据污染的风险。

- 持续的AI安全评估:对企业的AI工具进行定期安全评估,确保它们符合安全标准,不易成为攻击者的攻击目标。

- 实施AI行为分析,利用CASB分析AI系统的行为模式,发现潜在的恶意活动或异常行为。

- 智能化威胁检测与响应:利用AI技术,云安全系统将能够主动识别和响应安全威胁,自动化地调整策略。例如,基于机器学习的CASB系统可以分析流量和行为模式,实时发现潜在的恶意AI工具并采取应对措施。

- AI驱动的安全运维:结合AI的安全运维(SecOps)将成为主流,AI系统能够自动识别和响应各类安全事件,从而大大减少人工干预的需要,提高安全防护效率。

- 自适应的安全策略:未来的CASB系统将更加自适应,能够根据不断变化的威胁形势、应用环境和合规要求,动态调整安全策略,提供更加灵活的防护机制。

技术的防护手段只是其中的一部分,员工的安全意识和操作习惯也决定了安全防护的效果。企业应定期开展安全培训,特别是针对AI工具和云服务的使用规范,确保员工理解并遵守安全政策。例如:

- 定期开展关于Shadow IT和Shadow AI的专题培训,教育员工意识到未经批准的AI工具可能带来的安全隐患。

- 提供具体的操作指南,确保员工知道如何在合规框架内使用AI工具。

- 鼓励员工与IT部门进行沟通,寻求对新工具和AI技术的正式审核和批准。

最后,随着企业越来越依赖云计算和人工智能,如何平衡创新与安全、灵活性与合规性,已经成为摆在每个企业面前的一大挑战。Microsoft Defender for Cloud Apps 为企业提供了强大的工具来识别、保护和控制所有云应用和AI工具的使用,特别是在防范Shadow IT和Shadow AI方面具有不可忽视的优势。

通过深度集成微软安全生态系统,Defender for Cloud Apps不仅能够帮助企业实现对云应用的全面可见性和控制,还能通过智能化的威胁检测、数据保护、合规性管理等手段,确保企业的数据安全和合规性。

安全不应仅仅被视为一个附加的任务,在数字化转型和人工智能应用不断深化的今天,企业只有通过智能化的安全工具,才能在保障安全的同时,充分发挥云计算和AI技术带来的巨大潜力。企业在迎接未来的数字化浪潮时,必须始终保持对安全的高度关注,才能在充满挑战的市场环境中稳步前行。

以下为Defender for Cloud Apps内置策略模板【部分】一览表

| 风险类别 | 模板名称 | 说明 |

| 云发现 | 协作应用合规性检查 | 当发现不符合 SOC2 和 SSAE 16 的新协作应用,并且超过 50 个用户使用且每日总使用量超过 50 MB 时发出警报。 |

| 云发现 | 云存储应用合规性检查 | 当发现不符合 SOC2、SSAE 16、ISAE 3402 和 PCI DSS 的新云存储应用,并且超过 50 个用户使用且每日总使用量超过 50 MB 时发出警报。 |

| 云发现 | CRM 应用合规性检查 | 当发现不符合 SOC2、SSAE 16、ISAE 3402、ISO 27001 和 HIPAA 的新 CRM 应用,并且被超过 50 个用户使用且日使用总量超过 50 MB 的新 CRM 应用时发出警报。 |

| 云发现 | 新建云存储应用 | 当发现由 50 个以上的用户使用且日总使用量超过 50 MB 的新云存储应用时发出警报。 |

| 云发现 | 新代码托管应用 | 当发现由 50 个以上的用户使用的新代码托管应用(每天总使用量超过 50 MB)时发出警报。 |

| 云发现 | 新建协作应用 | 当发现超过 50 个用户使用的新协作应用时发出警报,这些应用每天的总使用量超过 50 MB。 |

| 云发现 | 新建 CRM 应用 | 当发现由 50 个以上的用户使用的新 CRM 应用时发出警报,这些应用每天的总使用量超过 50 MB。 |

| 云发现 | 新的高容量应用 | 发现每日总流量超过 500 MB 的新应用时发出警报。 |

| 云发现 | 新的高上传量应用 | 发现其每日上传总流量超过 500 MB 的新应用时发出警报。 |

| 云发现 | 新建 Human-Resource 管理应用 | 当超过 50 个用户使用新发现的 Human-Resource 管理应用时发出警报,用户每天的总使用量超过 50 MB。 |

| 云发现 | 新的联机会议应用 | 当发现超过 50 个用户使用的新联机会议应用时发出警报,这些应用每天的总使用量超过 50 MB。 |

| 云发现 | 新的常用应用 | 发现超过 500 个用户使用的新应用时发出警报。 |

| 云发现 | 新的风险应用 | 当发现风险分数低于 6 且由 50 多个用户使用且日总使用量超过 50 MB 的新应用时发出警报。 |

| 云发现 | 新建销售应用 | 当发现超过 50 个用户使用的新销售应用时发出警报,该应用每天的总使用量超过 50 MB。 |

| 云发现 | 新的供应商管理系统应用 | 当发现由 50 个以上的用户使用的新供应商管理系统应用时发出警报,这些应用每天的总使用量超过 50 MB。 |

| DLP | 外部共享源代码 | 当包含源代码的文件在组织外部共享时发出警报。 |

| DLP | 包含云中检测到的 PCI 的文件 (内置 DLP 引擎) | 在批准的云应用中,Microsoft Defender for Cloud Apps内置数据丢失防护 (DLP) 引擎检测到包含支付卡信息 (PCI) 的文件时发出警报。 |

| DLP | 包含云中检测到的 PHI 的文件 (内置 DLP 引擎) | 在批准的云应用中Microsoft Defender for Cloud Apps内置数据丢失防护 (DLP) 引擎检测到具有受保护运行状况信息 (PHI) 的文件时发出警报。 |

| DLP | 包含云中检测到的私有信息的文件 (内置 DLP 引擎) | 在批准的云应用中的 DLP) 引擎 (内置数据丢失防护Microsoft Defender for Cloud Apps检测到包含个人数据的文件时发出警报。 |

| 威胁检测 | 来自非公司 IP 地址的管理活动 | 当管理员用户从未包含在公司 IP 地址范围类别中的 IP 地址执行管理活动时发出警报。 首先,转到“设置”页并设置 IP 地址范围来配置公司 IP 地址。 |

| 威胁检测 | 从有风险的 IP 地址登录 | 当用户从有风险的 IP 地址登录到批准的应用时发出警报。 默认情况下,有风险的 IP 地址类别包含具有匿名代理、TOR 或僵尸网络的 IP 地址标记的地址。 可以在“IP 地址范围设置”页面中将更多 IP 地址添加到此类别。 |

| 威胁检测 | 单个用户批量下载 | 当单个用户在 1 分钟内执行超过 50 次下载时发出警报。 |

| 威胁检测 | 对应用的多次失败用户登录尝试 | 当单个用户尝试登录到单个应用并在 5 分钟内失败超过 10 次时发出警报。 |

| 威胁检测 | 潜在的勒索软件活动 | 当用户将文件上传到可能感染勒索软件的云时发出警报。 |

| 共享控制 | 与个人电子邮件地址共享的文件 | 当文件与用户的个人电子邮件地址共享时发出警报。 |

| 共享控制 | 使用未经授权的域共享的文件共享 | 与未经授权的域 ((例如竞争对手) )共享文件时发出警报。 |

| 共享控制 | ) 文件扩展名 (共享数字证书 | 公开共享包含数字证书的文件时发出警报。 使用此模板来帮助治理 AWS 存储。 |

| 共享控制 | 可公开访问的 S3 存储桶 (AWS) | 公开共享 AWS S3 存储桶时发出警报。 |

了解 365vCloud's Journey to the Cloud 的更多信息

订阅后即可通过电子邮件收到最新文章。