在当今复杂的网络安全环境中,企业需要强大且智能的工具来保护其端点安全,控制面临大量访问和历史数据,并从中提取有用的意见,已成为一项挑战。Microsoft Defender for Endpoint 作为一款完整的安全系统,提供了强大的聚合报告功能,助力管理员快速识别风险,优化运维突出,并做出最优安全决策。它为安全团队提供了深入洞察和高效管理的能力。

Microsoft Defender for Endpoint 中的聚合报告是一种将大量分散的安全数据进行整合、分析和可视化呈现的工具。它收集来自各个端点的事件、威胁检测等信息,将这些原始数据转化为有意义的、易于理解的报告。通过聚合报告,安全团队无需在海量的单个事件中寻找线索,而是可以从宏观角度了解企业整体的安全态势。

聚合报告的功能

- 数据整合:聚合报告能够将来自不同操作系统、设备类型的端点数据汇聚在一起。无论是 Windows 电脑、Mac 设备还是移动终端,其产生的安全相关数据都能被纳入报告体系,实现跨平台的数据统一管理。

- 威胁分析:通过对整合后的数据进行深度分析,聚合报告可以识别出潜在的威胁模式。例如,它能发现某个恶意软件在多个端点上的传播趋势,或者检测到异常的网络活动模式,帮助安全团队及时采取措施进行防范。

- 可视化呈现:以直观的图表、图形等形式展示安全数据。饼图可以展示不同类型威胁的占比,折线图可以呈现威胁数量随时间的变化趋势,让安全人员能够快速把握关键信息,做出准确决策。

聚合报告的优势

- 提高效率:大大减少了安全团队分析数据的时间和精力。以往需要逐个查看端点日志的繁琐工作,现在通过聚合报告可以迅速完成,使得安全人员能够将更多时间投入到实际的威胁应对中。

- 增强决策准确性:基于全面、准确的数据洞察,安全团队能够做出更明智的决策。在制定安全策略时,可以根据聚合报告中呈现的威胁热点和趋势,有针对性地分配资源,提高安全防护的效果。

- 合规支持:许多行业都有严格的安全合规要求。聚合报告提供的详细安全数据记录,有助于企业满足合规审计的需求,证明其对安全标准的遵循。

通过聚合报告,Defender for Endpoint 可确保持续收集对调查和威胁搜寻活动有价值的所有基本事件属性。它通过将报告间隔延长为 1 小时来实现这一点,从而减小了报告事件的大小,并实现了高效而有价值的数据收集。

启用聚合报告后,您可以查询可用于调查和搜寻活动的所有受支持事件类型的摘要,包括低效遥测。

在启用汇总报告之前,必须满足以下要求:

- Defender for Endpoint 计划 2 许可证

- 启用高级功能的权限

汇总报告支持以下功能:

- 客户端版本:Windows 版本 2411 及更高版本

- 操作系统:Windows 11 22H2、Windows Server 2022、Windows 11 企业版、Windows 10 20H2、21H1、21H2、Windows Server 版本 20H2 和 Windows Server 2019

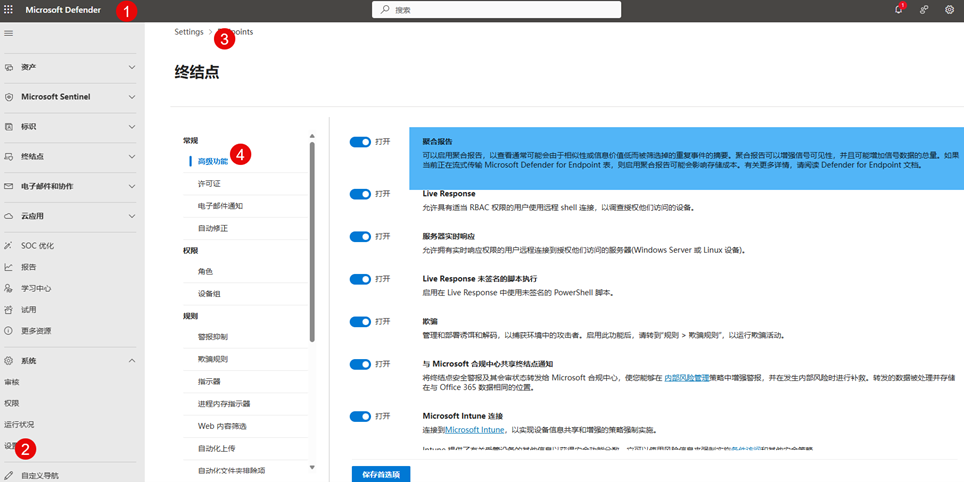

要启用聚合报告,请转到 设置 > 端点 > 高级功能。打开 Aggregated reporting (聚合报告) 功能。

启用汇总报告后,汇总报告最多可能需要 7 天时间才能显示。然后,您可以在启用该功能后开始查询新数据。

关闭汇总报告后,更改需要几个小时才能应用。所有以前收集的数据都将保留。

聚合报告支持以下事件类型:

| ction type | Advanced hunting table | Device timeline presentation | Properties |

| FileCreatedAggregatedReport | DeviceFileEvents | {ProcessName} created {Occurrences} {FilePath} files | 1. File path 2. Process name 3. Process name |

| FileRenamedAggregatedReport | DeviceFileEvents | {ProcessName} renamed {Occurrences} {FilePath} files | 1. File path 2. Process name 3. Process name |

| FileModifiedAggregatedReport | DeviceFileEvents | {ProcessName} modified {Occurrences} {FilePath} files | 1. File path 2. Process name 3. Process name |

| ProcessCreatedAggregatedReport | DeviceProcessEvents | {InitiatingProcessName} created {Occurrences} {ProcessName} processes | 1. Initiating process command line 2. Initiating process SHA1 3. Initiating process file path 4. Process command line 5. Process SHA1 6. Folder path |

| ConnectionSuccessAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} established {Occurrences} connections with {RemoteIP}:{RemotePort} | 1. Initiating process name 2. Source IP 3. Remote IP 4. Remote port |

| ConnectionFailedAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} failed to establish {Occurrences} connections with {RemoteIP:RemotePort} | 1. Initiating process name 2. Source IP 3. Remote IP 4. Remote port |

| LogonSuccessAggregatedReport | DeviceLogonEvents | {Occurrences} {LogonType} logons by {UserName}\{DomainName} | 1. Target username 2. Target user SID 3. Target domain name 4. Logon type |

| LogonFailedAggregatedReport | DeviceLogonEvents | {Occurrences}{LogonType} logons failed by {UserName}\{DomainName} | 1. Target username 2. Target user SID 3. Target domain name 4. Logon type |

若要使用聚合报表查询新数据,请执行以下操作:

- 转到 调查 & 响应 > 搜寻 > 自定义检测规则。

- 查看和修改可能受聚合报告影响 的现有规则和查询 。

- 如有必要,请创建新的自定义规则以合并新的操作类型。

- 转到 “高级搜寻 ”页并查询新数据。

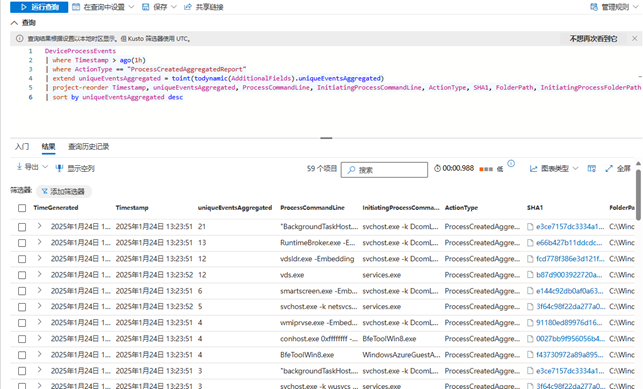

以下查询突出显示干扰进程活动,这些活动可能与恶意信号相关联。

DeviceProcessEvents

| where Timestamp > ago(1h)

| where ActionType == "ProcessCreatedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| project-reorder Timestamp, uniqueEventsAggregated, ProcessCommandLine, InitiatingProcessCommandLine, ActionType, SHA1, FolderPath, InitiatingProcessFolderPath, DeviceName

| sort by uniqueEventsAggregated desc以下查询标识重复的登录尝试失败。

DeviceLogonEvents

| where Timestamp > ago(30d)

| where ActionType == "LogonFailedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder Timestamp, DeviceId, uniqueEventsAggregated, LogonType, AccountName, AccountDomain, AccountSid

| sort by uniqueEventsAggregated desc以下查询标识可疑的 RDP 连接,这可能指示恶意活动

DeviceNetworkEvents

| where Timestamp > ago(1d)

| where ActionType endswith "AggregatedReport"

| where RemotePort == "3389"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder ActionType, Timestamp, uniqueEventsAggregated

| sort by uniqueEventsAggregated descMicrosoft Defender for Endpoint 中的聚合报告是现代企业网络安全防御体系中不可或缺的一部分。它通过高效的数据整合、深入的威胁分析和直观的可视化呈现,为企业提供了全面的安全态势感知,帮助企业更好地应对不断变化的网络威胁。随着网络安全形势的日益严峻,合理利用聚合报告这样的工具,将成为企业保障自身安全的关键。

最后,请注意,由于此功能提高了信号可见性,因此,如果流式传输 Microsoft Defender for Endpoint 高级搜寻表 ((例如流式传输到 Sentinel) ),则 SIEM 或存储解决方案可能会产生更高的存储成本。确切的增加因组织而异。

了解 365vCloud's Journey to the Cloud 的更多信息

订阅后即可通过电子邮件收到最新文章。