通过 Microsoft 统一安全运营平台将 Microsoft 的 XDR 解决方案与 Microsoft Sentinel 无缝集成

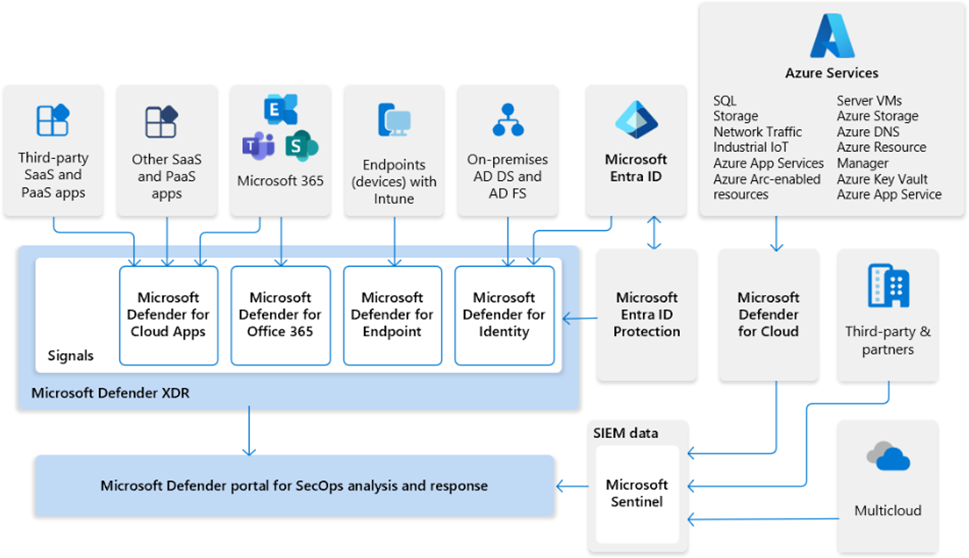

在此图中:

- 来自整个组织信号的见解会馈送到 Microsoft Defender XDR 和 Microsoft Defender for Cloud。

- Microsoft Sentinel 为多云环境提供支持,并与第三方应用和合作伙伴集成。

- Microsoft Sentinel 数据与组织的数据一起引入到 Microsoft Defender 门户中。

- 然后,SecOps 团队可以在 Microsoft Defender 门户中分析和响应 Microsoft Sentinel 和 Microsoft Defender XDR 所识别的威胁。

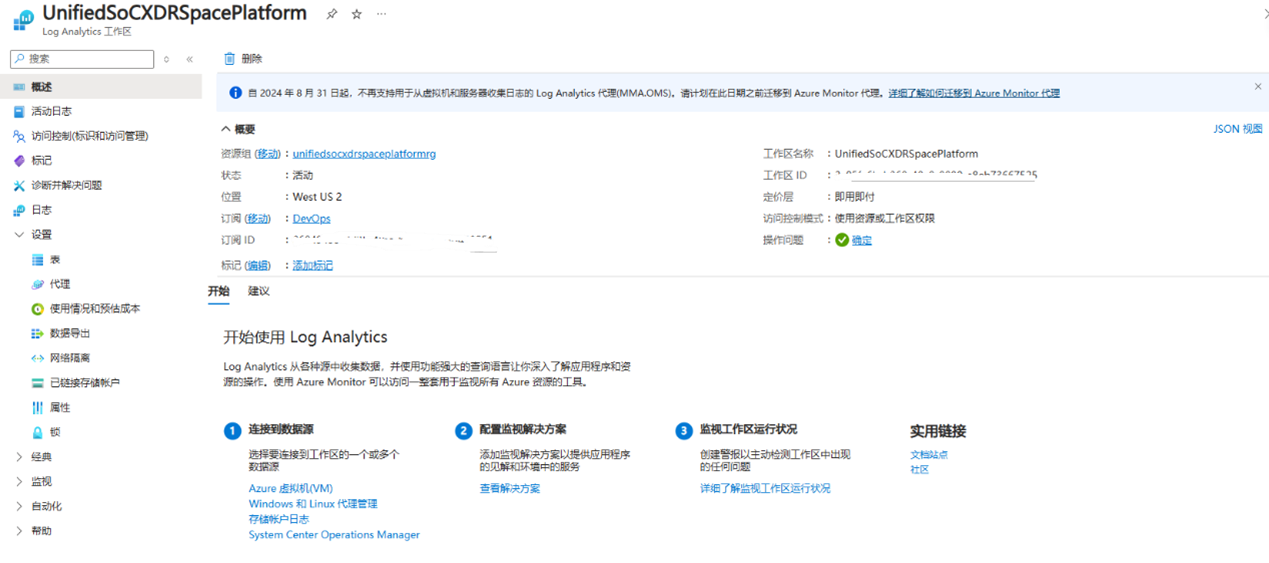

Microsoft Sentinel 的 Microsoft Defender XDR 连接器允许将所有Microsoft Defender XDR 事件、警报和高级搜寻事件流式传输到 Microsoft Sentinel。 此连接器使事件在两个门户之间保持同步。 Microsoft Defender XDR 事件包括来自所有 Microsoft Defender 产品和服务的警报、实体和其他相关信息。 Defender XDR 连接器(尤其是事件集成功能)是 Microsoft 统一安全运营平台的基础。 如果你要将 Microsoft Sentinel 加入到 Microsoft Defender 门户,则必须首先启用包含事件集成的此连接器。,需要为 Microsoft Sentinel 启用 Log Analytics 工作区。

使用Microsoft Entra基于角色的访问控制 (RBAC) 在安全运营团队中创建和分配角色,以授予对Microsoft统一 SecOps 平台中包含的服务的适当访问权限。

Microsoft Defender XDR基于角色的统一访问控制 (RBAC) 模型提供单一权限管理体验,为管理员提供一个中心位置,用于跨多个安全解决方案控制用户权限。

必须是以下角色之一才能打开 Microsoft Defender XDR:

- 全局管理员

- 安全管理员

- 安全操作员

- 全局读取者

- 安全读取者

- 合规管理员

- 合规数据管理员

- 应用程序管理员

- 云 应用程序管理员

如果你公司严格遵循RBAC,请参考以下信息:

| Security 服务 | 指向角色要求的链接 |

| 统一 SecOps 需要 | |

| Microsoft Defender XDR | 使用Microsoft Entra全局角色管理对Microsoft Defender XDR的访问权限 |

| Microsoft Sentinel | Microsoft Sentinel中的角色和权限 |

| 可选Microsoft Defender XDR服务 | |

| Microsoft Defender for Identity | Microsoft Defender for Identity 角色组 |

| Microsoft Defender for Office | Microsoft Defender门户中的Microsoft Defender for Office 365权限 |

| Microsoft Defender for Endpoint | 为Microsoft Defender for Endpoint部署分配角色和权限 |

| Microsoft Defender 漏洞管理 | Microsoft Defender 漏洞管理的相关权限选项 |

| Microsoft Defender for Cloud Apps | 配置Microsoft Defender for Cloud Apps的管理员访问权限 |

| Microsoft Defender门户中支持的其他服务 | |

| Microsoft 安全风险管理 | Microsoft 安全风险管理的权限 |

| Microsoft Defender for Cloud | 用户角色和权限 |

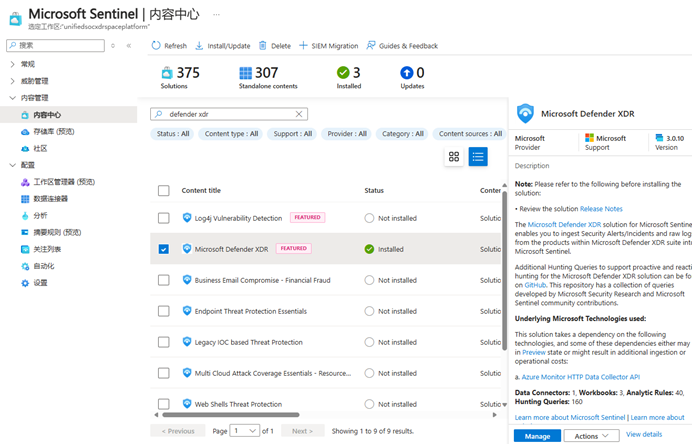

在Microsoft Azure中启用Microsoft Sentinel服务,并安装Microsoft Defender XDR

Microsoft Sentinel 的 Microsoft Defender XDR 连接器允许将所有Microsoft Defender XDR 事件、警报和高级搜寻事件流式传输到 Microsoft Sentinel。 此连接器使事件在两个门户之间保持同步。Microsoft Defender XDR 事件包括来自所有 Microsoft Defender 产品和服务的警报、实体和其他相关信息,将 Microsoft Defender XDR 中的数据连接到 Microsoft Sentinel。

具有适当角色的 Azure 帐户,可在 Defender 门户中加入、使用和创建Microsoft Sentinel支持请求

| 任务 | 需要Microsoft Entra或 Azure 内置角色 | 范围 |

| 将Microsoft Sentinel加入 Defender 门户 | Microsoft Entra ID 中的全局管理员或安全管理员 | Tenant |

| 连接或断开已启用Microsoft Sentinel的工作区 | 所有者或 用户访问管理员和Microsoft Sentinel参与者 |

– 所有者或用户访问管理员角色

的订阅 – Microsoft Sentinel参与者的订阅、资源组或工作区资源 |

| 在 Defender 门户中查看Microsoft Sentinel | Microsoft Sentinel阅读器 | 订阅、资源组或工作区资源 |

| 查询Sentinel数据表或查看事件 | Microsoft Sentinel读者或具有以下操作的角色: – Microsoft.OperationalInsights/workspaces/read – Microsoft.OperationalInsights/workspaces/query/read – Microsoft.SecurityInsights/Incidents/read – Microsoft.SecurityInsights/incidents/comments/read – Microsoft.SecurityInsights/incidents/relations/read – Microsoft.SecurityInsights/incidents/tasks/read |

订阅、资源组或工作区资源 |

| 对事件采取调查措施 | Microsoft Sentinel参与者或具有以下操作的角色: – Microsoft.OperationalInsights/workspaces/read – Microsoft.OperationalInsights/workspaces/query/read – Microsoft.SecurityInsights/incidents/read – Microsoft.SecurityInsights/incidents/write – Microsoft.SecurityInsights/incidents/comments/read – Microsoft.SecurityInsights/incidents/comments/write – Microsoft.SecurityInsights/incidents/relations/read – Microsoft.SecurityInsights/incidents/relations/write – Microsoft.SecurityInsights/incidents/tasks/read – Microsoft.SecurityInsights/incidents/tasks/write |

订阅、资源组或工作区资源 |

| 创建支持请求 | 所有者、 参与者或 支持请求参与者或具有 Microsoft.Support/* 的自定义角色 |

订阅 |

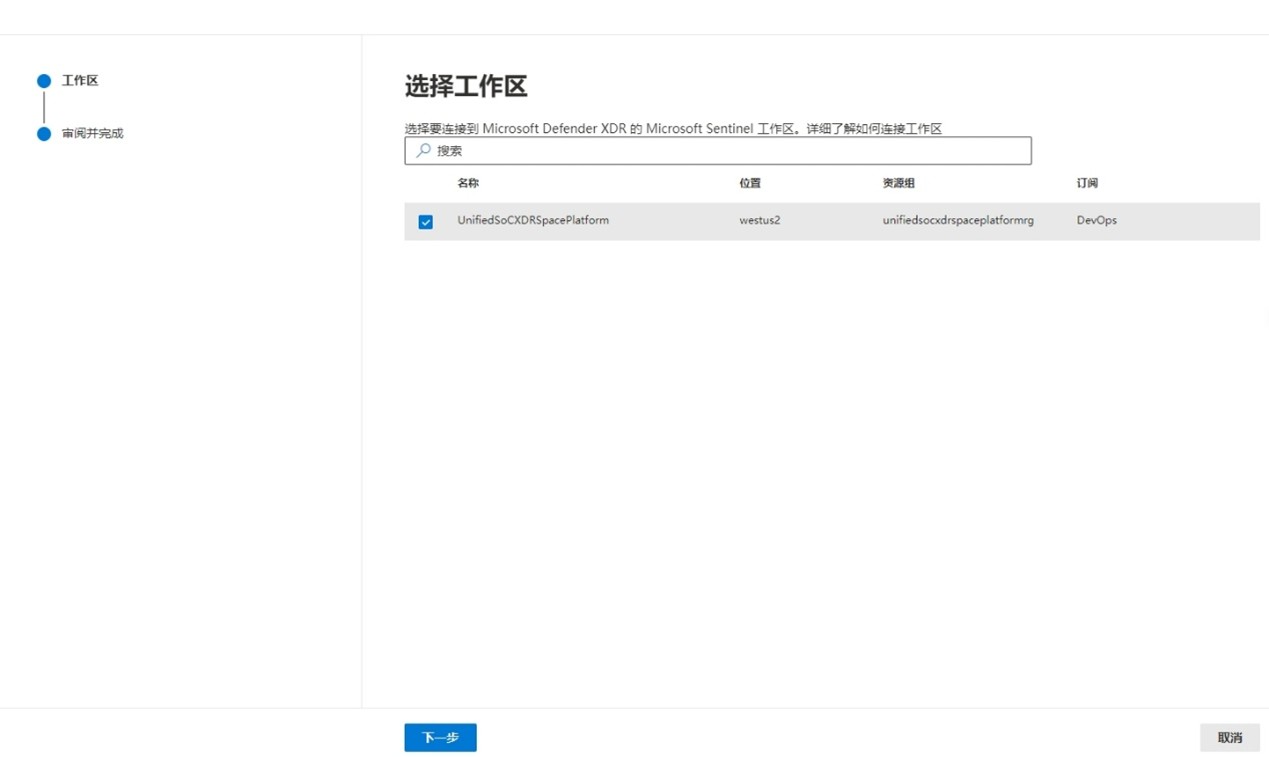

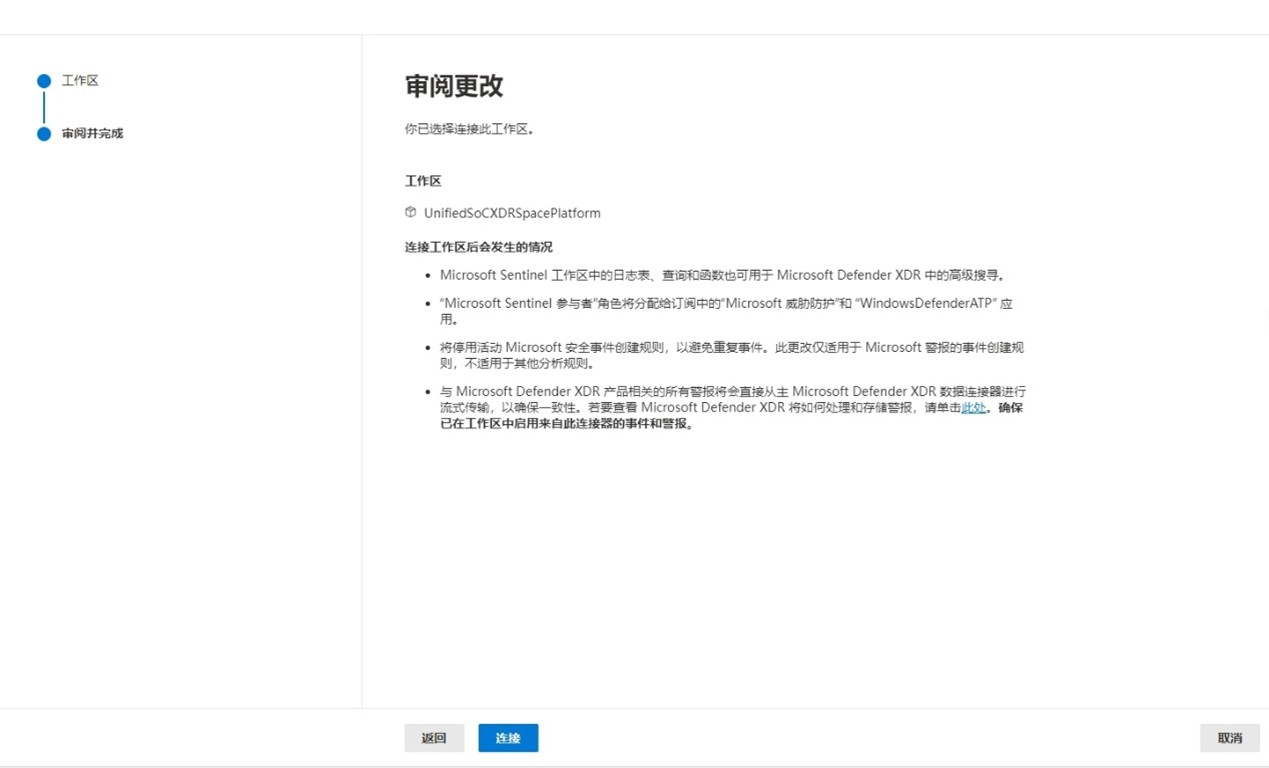

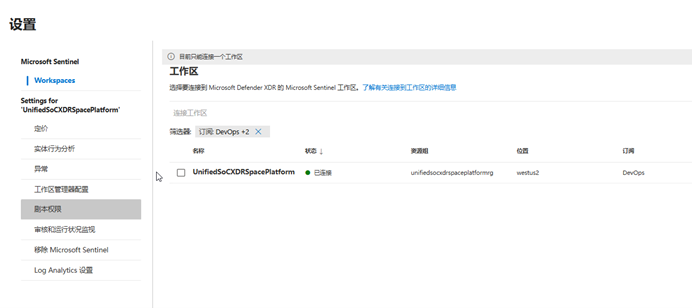

使用有权限的用户登录Microsoft Defender门户,以将Microsoft Sentinel连接到Microsoft Defender门户。Microsoft Defender门户支持单个Microsoft Entra租户以及一次连接到一个工作区。

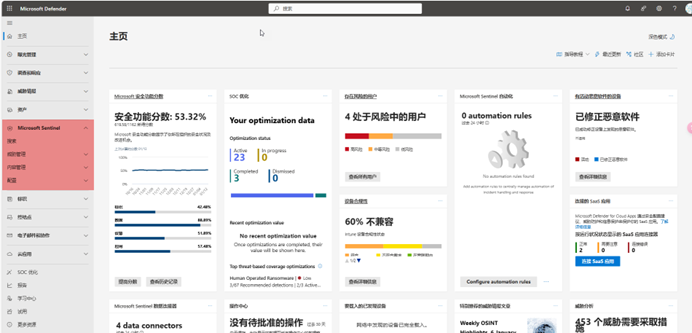

连接工作区后, “概述 ”页上的横幅显示环境已准备就绪。 “概述”页更新了新部分,其中包括来自Microsoft Sentinel的指标,例如数据连接器的数量和自动化规则。等待些许时刻,即可在左边侧边栏使用“Microsoft Sentinel”

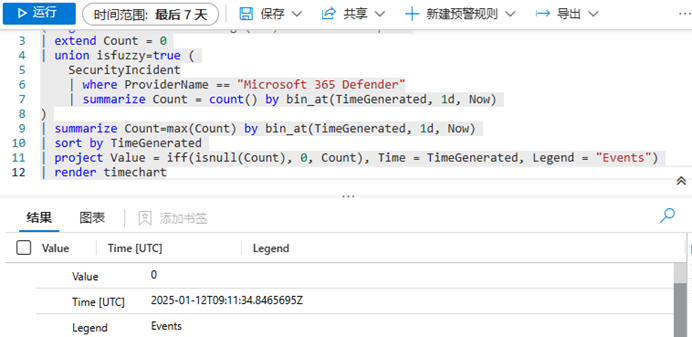

“连接器”页中的数据图指示你正在引入数据。 请注意,每个突发事件、警报和事件都显示一行,事件行聚合了所有已启用的表中的事件量。 启用连接器后,使用以下 KQL 查询生成更具体的图。

对于以下用例和方案,请考虑将 Defender XDR 与 Microsoft Sentinel 集成:

- 将 Microsoft Sentinel 加入到 Microsoft Defender 门户中的 Microsoft 统一安全运营平台。 启用 Defender XDR 连接器是先决条件。

- 启用 Defender XDR 事件(包括来自 Defender XDR 组件的所有警报和实体)到 Microsoft Sentinel 的一键式连接。

- 允许 Microsoft Sentinel 和 Defender XDR 事件之间在状态、所有者和关闭原因方面保持双向同步。

- 应用 Microsoft Sentinel 中的 Defender XDR 警报分组和扩充功能,缩短解决时间。

- 在 Microsoft Sentinel 事件及其并行的 Defender XDR 事件之间进行上下文深层链接,从而促进两个门户之间的调查。

下表介绍了 Defender 门户中与 Microsoft Sentinel 的集成提供的新功能或改进的功能。Microsoft 继续通过可能是 Defender 门户独有的功能在这一新体验上进行创新。

| Capabilities | 说明 |

| 高级追寻 | 从跨不同数据集的单个门户进行查询,使搜寻更高效,并消除对上下文切换的需求。 使用 Security Copilot 来帮助生成 KQL。 查看和查询所有数据,包括来自 Microsoft 安全服务和 Microsoft Sentinel 的数据。 使用所有现有的 Microsoft Sentinel 工作区内容,包括查询和函数。

有关详细信息,请参阅以下文章: |

| SOC 优化 | 获取高保真度和可操作的建议,帮助你确定需要改进的领域: – 降低成本 – 增加安全控制 – 添加缺少数据 SOC 优化在 Defender 和 Azure 门户中提供,是根据你的环境量身定制的,并基于你当前的覆盖范围和威胁环境。有关详细信息,请参阅以下文章: – 优化安全运营 – 以编程方式使用 SOC 优化 – SOC 优化建议参考 |

| Microsoft Defender 中的 Microsoft Copilot | 在 Defender 门户中调查事件时, – 汇总事件 – 分析脚本 – 分析文件 – 创建事件报告在高级搜寻中搜寻威胁时,使用查询助手创建随时可用的 KQL 查询。 有关详细信息,请参阅使用 Microsoft Security Copilot 进行高级搜寻。 |

下表介绍了 Defender 门户中提供的附加功能,该功能集成了 Microsoft Sentinel 和 Microsoft Defender XDR,是 Microsoft 统一安全操作平台的一部分。

| Capabilities | 说明 |

| 攻击中断 | 使用 Defender 门户和适用于 SAP 的 Microsoft Sentinel 解决方案应用程序为 SAP 部署自动攻击中断。 例如,如果发生财务过程操作攻击,请锁定可疑的 SAP 用户,从而包含泄露的资产。

SAP 攻击中断功能仅在 Defender 门户中可用。 若要对 SAP 使用攻击中断,请更新数据连接器代理版本,并确保将相关的 Azure 角色分配给代理的标识。 有关详细信息,请参阅 SAP 自动攻击中断。 |

| 统一实体 | Defender 门户中设备、用户、IP 地址和 Azure 资源的实体页显示来自 Microsoft Sentinel 和 Defender 数据源的信息。 这些实体页提供了扩展上下文,用于调查 Defender 门户中的事件和警报。

有关实体页的详细信息,请参阅使用 Microsoft Sentinel 中的实体页调查实体。 |

| 统一事件 | 在 Defender 门户中的单个位置和单个队列中管理和调查安全事件。 使用 Security Copilot 进行汇总、响应和报告。 事件包括: – 来自源广度的数据 – 安全信息和事件管理的 AI 分析工具 (SIEM) – 扩展检测和响应提供的上下文和缓解工具 (XDR)有关详细信息,请参阅以下文章: – Microsoft Defender 门户中的事件响应 – 在 Security Copilot 中调查 Microsoft Sentinel 事件 |

| Microsoft Defender 中的 Microsoft Copilot | 使用与 Defender XDR 集成的 Microsoft Sentinel 调查事件时, – 使用引导式响应对事件进行分类和调查 – 汇总设备信息 – 汇总身份信息汇总影响环境的相关威胁,根据暴露程度确定解决威胁的优先级,或通过使用威胁情报中的 Security Copilot 查找可能针对你所在行业的威胁行动者。 有关详细信息,请参阅使用 Microsoft Security Copilot 处理威胁情报。 |

Azure 和 Defender 门户中提供了大多数 Microsoft Sentinel 功能。 在 Defender 门户中,一些 Microsoft Sentinel 体验会打开到 Azure 门户,以便完成任务。

本部分介绍仅在 Azure 门户或 Defender 门户中可用的 Microsoft Sentinel 功能或集成,或门户之间的其他重大差异。 它不包括从 Defender 门户打开 Azure 门户的 Microsoft Sentinel 体验。

| 能 | 可用性 | 说明 |

| 使用书签进行高级搜寻 | 仅 Azure 门户 | Microsoft Defender 门户中的高级搜寻体验不支持书签。 在 Defender 门户中,“Microsoft Sentinel”>“威胁管理”>“搜寻”支持它们。

有关详细信息,请参阅在搜寻过程中使用 Microsoft Sentinel 跟踪数据。 |

| SAP 的攻击中断 | Defender 门户仅适用于 Defender XDR | 此功能在 Azure 门户中不可用。

有关详细信息,请参阅 Microsoft Defender 门户中的自动攻击中断。 |

| 自动化 | 某些自动化过程仅在 Azure 门户中可用。

Defender 和 Azure 门户中的其他自动化过程相同,但 Azure 门户中加入到 Defender 门户的工作区与未加入的工作区之间有所不同。 |

有关详细信息,请参阅使用统一安全运营平台实现自动化。 |

| 数据连接器:统一安全运营平台使用的连接器的可见性 | 仅 Azure 门户 | 在 Defender 门户中,载入 Microsoft Sentinel 后,统一安全操作平台中包含的以下数据连接器不会显示在“数据连接器”页面中:

Microsoft Defender for Cloud Apps 用于终结点的 Microsoft Defender Microsoft Defender for Identity Microsoft Defender for Office 365(预览版) Microsoft Defender XDR 基于订阅的 Microsoft Defender for Cloud(旧版) 基于租户的 Microsoft Defender for Cloud(预览版) 在 Azure 门户中,这些数据连接器仍随 Microsoft Sentinel 中已安装的数据连接器一起列出。 |

| 实体:将实体添加到事件的威胁情报 | 仅 Azure 门户 | 此功能在 Defender 门户中不可用。

有关详细信息,请参阅将实体添加到威胁指示器。 |

| Fusion:高级多阶段攻击检测 | 仅 Azure 门户 | 将 Microsoft Sentinel 加入 Defender 门户时,会禁用 Fusion 分析规则,该规则基于 Fusion 相关性引擎创建的警报相关性来创建事件。

Defender 门户使用 Microsoft Defender XDR 的事件创建和关联功能来替换 Fusion 引擎的这些功能。 有关详细信息,请参阅 Microsoft Sentinel 中的高级多阶段攻击检测 |

| 事件:向事件添加警报 / 移除事件中的警报 |

仅 Defender 门户 | 将 Microsoft Sentinel 加入 Defender 门户后,不能再在 Azure 门户中向事件添加警报或删除事件中的警报。

可以在 Defender 门户中从事件中删除警报,但只能通过将警报链接到另一个事件(现有事件或新事件)来完成。 |

| 事件:创建 | 加入 Defender 门户后:事件由 Microsoft Defender 门户中的关联引擎创建。 | 在 Defender 门户中为 Microsoft Sentinel 生成的警报创建的事件具有“事件提供程序名称” = “Microsoft Defender XDR”。

任何活动的 Microsoft 安全事件创建规则都会被停用,以避免创建重复事件。 其他类型的分析规则中的事件创建设置保持不变,但这些设置在 Defender 门户中实现,而不是在 Microsoft Sentinel 中实现。 有关详细信息,请参阅以下文章: |

| 事件:编辑注释 | 仅 Azure 门户 | 将 Microsoft Sentinel 加入 Defender 门户后,可以在任一门户中向事件添加注释,但无法编辑现有注释。

对 Azure 门户中的注释所做的编辑不会同步到 Defender 门户。 |

| 事件:以编程和手动方式创建事件 | 仅 Azure 门户 | 通过 API 在 Microsoft Sentinel 中创建的事件(由逻辑应用 playbook 或从 Azure 门户手动创建)不会同步到 Defender 门户。 Azure 门户和 API 仍支持这些事件。 请参阅在 Microsoft Sentinel 中手动创建自己的事件。 |

| 事件:重新打开已关闭的事件 | 仅 Azure 门户 | 在 Defender 门户中,如果添加了新警报,则无法在 Microsoft Sentinel 分析规则中设置警报分组来重新打开已关闭的事件。 在这种情况下,不会重新打开已关闭的事件,新警报会触发新事件。 |

| 事件:任务 | 仅 Azure 门户 | 任务在 Defender 门户中不可用。

有关详细信息,请参阅在 Microsoft Sentinel 中使用任务管理事件。 |

| Microsoft Sentinel 多工作管理 | Defender 门户:限制为每个租户一个 Microsoft Sentinel 工作区

Azure 门户:为租户集中管理多个 Microsoft Sentinel 工作区 |

Defender 门户目前仅支持每个租户一个 Microsoft Sentinel 工作区。 因此,Microsoft Defender 多租户管理支持每个租户一个 Microsoft Sentinel 工作区。

有关详细信息,请参阅以下文章: |

将 Microsoft Sentinel 加入未启用 Defender XDR 或其他服务的 Defender 门户时,Defender 门户中显示的以下功能当前受到限制或不可用。

| 功能 | 需要服务 |

| 风险管理 | Microsoft 安全风险管理 |

| 自定义检测规则 | Microsoft Defender XDR |

| 操作中心 | Microsoft Defender XDR |

以下限制也适用于未启用 Defender XDR 或其他服务的 Defender 门户中的 Microsoft Sentinel:

- 新的 Microsoft Sentinel 客户没有资格加入在以色列区域创建的 Log Analytics 工作区。 若要加入 Defender 门户,请在其他区域为 Microsoft Sentinel 创建另一个工作区。 此附加工作区不需要包含任何数据。

- 使用 Microsoft Sentinel 用户和实体行为分析 (UEBA) 的客户可获得 IdentityInfo 表的受限版本。

本文使用的 KQL 查询来生成传入的 Microsoft Defender XDR 事件:

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart了解 365vCloud's Journey to the Cloud 的更多信息

订阅后即可通过电子邮件收到最新文章。