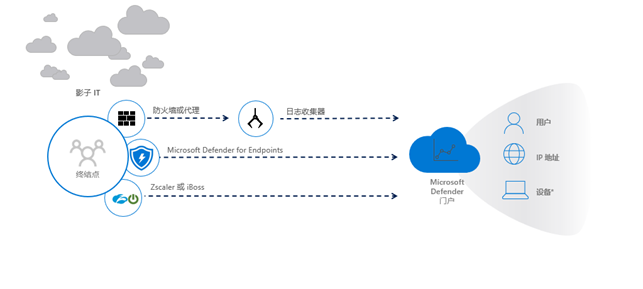

据数据分析当 IT 管理员被问及他们认为员工使用多少个云应用时,他们平均说是 30 或 40 个,而实际上,平均组织中员工使用的单独应用超过 1,000 个。 影子 IT 可帮助你了解和识别正在使用的应用以及风险级别。80% 的员工使用未经批准的应用,这些应用未经过审查,并且可能不符合你的安全性和合规性策略。 而且,由于员工可以从企业网络外部访问资源和应用,因此在防火墙上设置规则和策略已远远不够。

在本文章中,你将了解如何使用Microsoft Defender for Cloud Apps(云访问安全代理 (CASB))来发现正在使用的Shadow AI应用、探索这些应用的风险、配置策略以识别正在使用的新风险应用,以及如何取消批准这些应用,以便使用代理或防火墙设备以本机方式阻止它们。

1发现和识别影子 IT

Microsoft Defender for Cloud Apps支持以下几种方式发现企业中的Shadow IT(/AI)

- Microsoft Defender for Endpoint集成:Defender for Cloud Apps与 Defender for Endpoint 集成,以简化云发现的推出,将云发现功能扩展到企业网络之外,并启用基于计算机的调查。

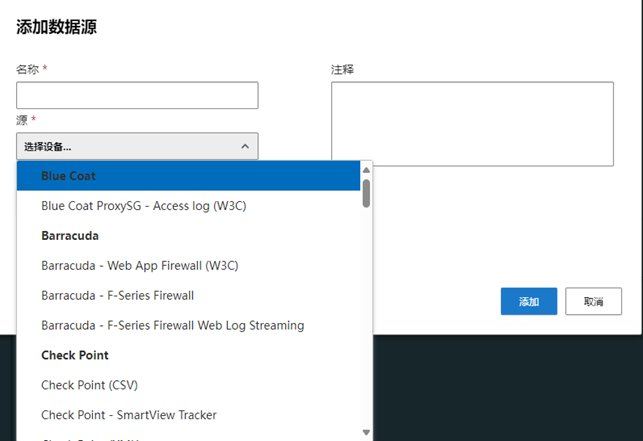

- 日志收集器:使用日志收集器可以轻松地自动从网络上传日志。 日志收集器在你的网络上运行,并且通过 Syslog 或 FTP 接收日志。

- 上传 – 来自网络的 Web 流量日志将上传到门户。

- 分析 – Defender for Cloud Apps使用每个数据源的专用分析程序从流量日志中分析和提取流量数据。

- 分析 – 根据云应用目录分析流量数据,以识别超过 31,000 个云应用并评估其风险评分。 分析过程中也会识别活动用户和 IP 地址。

- 生成报告 – 生成从日志文件提取的数据的风险评估报告。

- 保护 Web 网关 (SWG) :如果同时使用Defender for Cloud Apps和以下 SWG 之一,则可以集成产品来增强安全云发现体验。 Defender for Cloud Apps和 SWG 共同提供无缝部署云发现、自动阻止未批准的应用,以及直接在 SWG 的门户中进行风险评估。

- Zscaler 集成

- iboss 集成

- Corrata 集成

- Menlo Security 集成

- 云发现 API – 使用 Defender for Cloud Apps 云发现 API 自动上传流量日志,并获取自动化云发现报告和风险评估。 还可以使用 API 生成块脚本,并直接将应用控件简化到网络设备。

请求示例:

| curl -XGET -H “Authorization:Token <your_token_key>” “https://<tenant_id>.<tenant_region>.portal.cloudappsecurity.com/api/v1/discovery/upload_url/?filename=my_discovery_file.txt&source=GENERIC_CEF” |

JSON响应示例

| {

“url”: “https://<initiate_file_upload_response_url>”, “provider”: “azure” } |

2 评估和分析

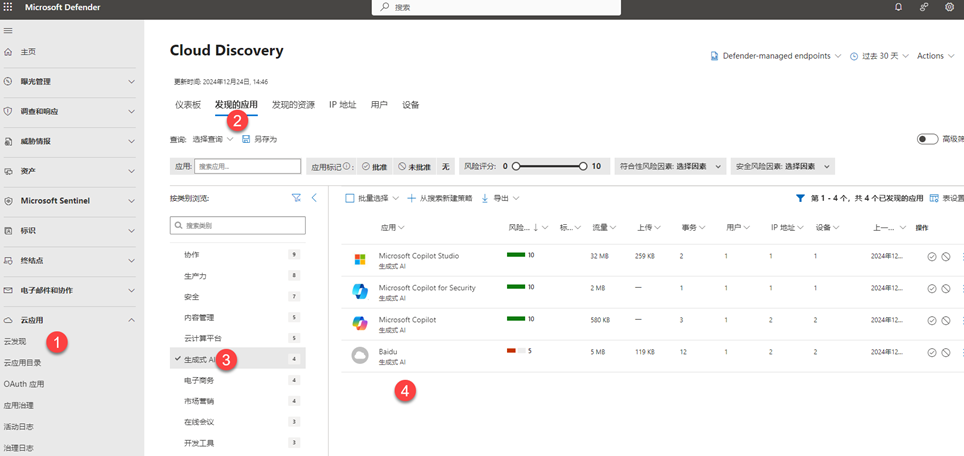

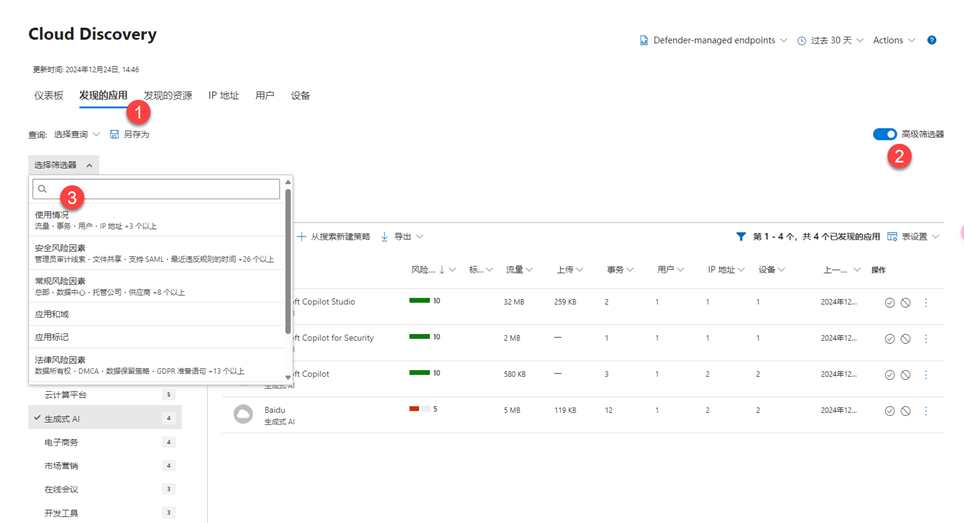

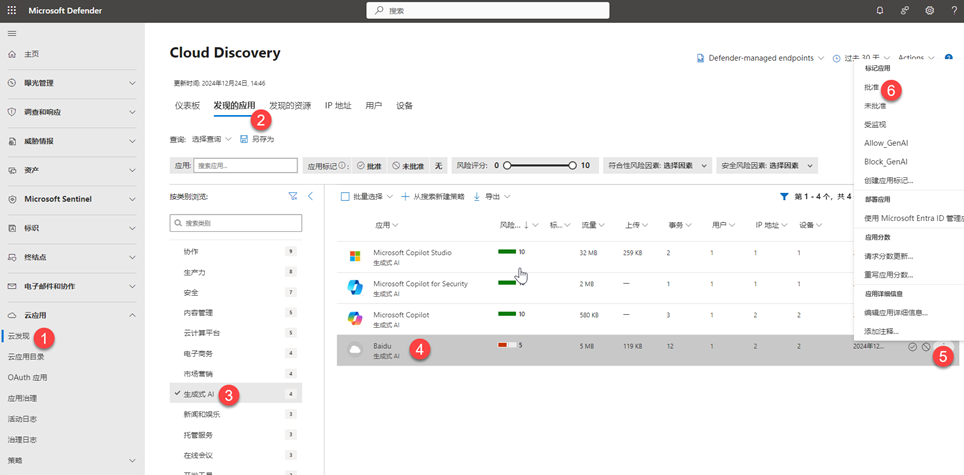

在Microsoft Defender门户中的“云应用”下,选择“云发现”。 然后转到“ 发现的应用 ”选项卡。按你关心的筛选组织中发现的应用列表。 例如,使用建议的查询筛选出“生成式AI”。

在Microsoft Defender门户中的“云应用”下,选择“云发现”。 然后转到“ 发现的应用 ”选项卡,然后通过选择要调查的特定应用向下钻取。“ 使用情况 ”选项卡可让你知道有多少活动用户使用应用,以及应用产生的流量。 这已经可以让你很好地了解应用正在发生的情况。然后,如果想要具体查看谁在使用应用,可以通过选择“ 活动用户总数”来进一步向下钻取。 这一重要步骤可以为你提供相关信息,例如,如果你发现特定应用的所有用户都来自营销部门,则可能是此应用的业务需求,如果存在风险,则应在阻止它之前与他们讨论替代方法。

打开 “高级筛选器”后,会看到可能筛选器的列表,包括以下内容:

- 应用标记:选择应用是已批准还是未批准或未标记。此外,可以为应用创建自定义标记,然后使用它筛选特定类型的应用。

- 应用和域:使你能够搜索特定应用或特定域中使用的应用。

- 类别:类别筛选器位于页面左侧,可用于根据应用类别搜索应用类型。示例类别包括社交网络应用、云存储应用和托管服务。可以一次选择多个类别,也可以选择一个类别,然后在顶部应用基本和高级筛选器。

- 合规性风险因素:用于搜索应用可能符合 (HIPAA、ISO 27001、SOC 2、PCI-DSS 等特定标准、认证和合规性。) 。

- 常规风险因素:用于搜索一般风险因素,例如消费者受欢迎程度、数据中心区域设置等。

- 风险评分:允许按风险分数筛选应用,以便可以专注于(例如,仅查看高风险应用)。还可以通过Defender for Cloud Apps替代风险评分设置。

- 安全风险因素:使你能够根据特定的安全措施 (进行筛选,例如静态加密、多重身份验证等 ) 。

- 使用情况:允许基于此应用的使用情况统计信息进行筛选。 使用情况,例如 上传数据少于或超过指定数量的应用、 用户数大于或小于指定数量的应用。

- 事务:两个设备之间的一个日志使用线。

- 法律风险因素:允许你根据所有法规和策略进行筛选,这些法规和策略可确保应用用户的数据保护和隐私,例如 DMCA 和数据保留策略。

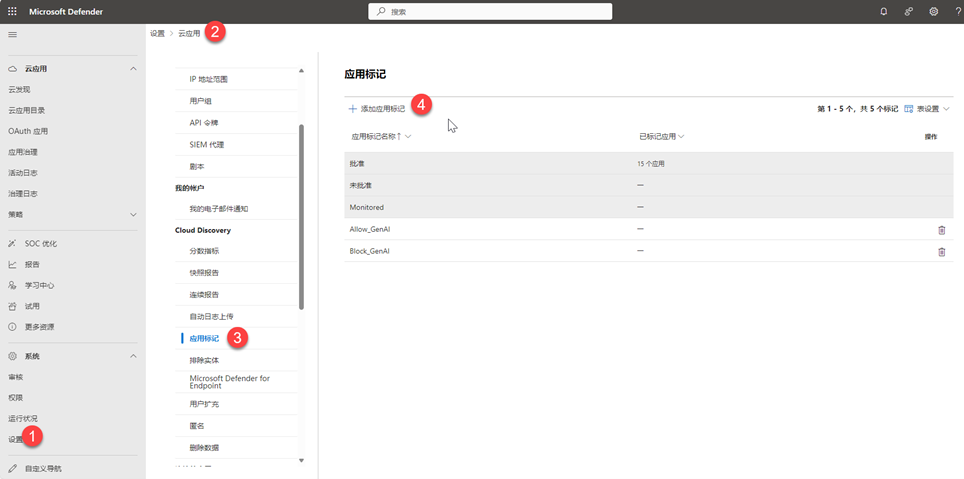

3 管理应用

Defender for Cloud Apps可帮助你完成在组织中管理应用使用的过程。 确定组织中使用的不同模式和行为后,可以创建新的自定义应用标记,以便根据每个应用的业务状态或理由对每个应用进行分类。 然后,可以将这些标记用于特定的监视目的,例如,识别要发送到标记为有风险云存储应用的应用的高流量。 可以在“设置”“云应用”“云发现>应用>标记”>下管理应用标记。 稍后可以使用这些标记在云发现页中进行筛选并使用这些标记创建策略。

创建自定义应用标记后,可以将这些标记用作筛选器,以便更深入地了解要调查的特定类型的应用。 例如,自定义watch列表、分配到特定业务部门或自定义审批,例如“经法律批准”。 还可以在筛选器中的应用发现策略中使用应用标记,或者通过将标记作为策略治理操作的一部分来使用应用。

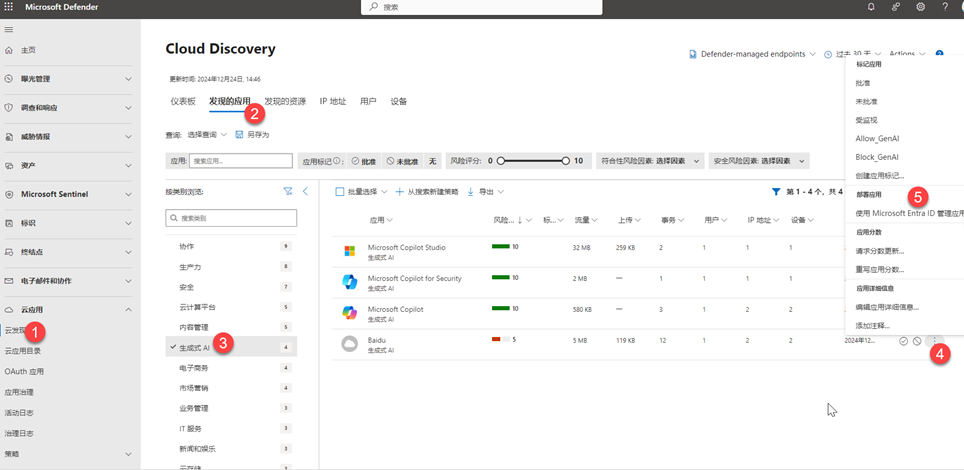

Defender for Cloud Apps还使用其与 Microsoft Entra ID 的本机集成,使你能够在 Microsoft Entra 库中管理已发现的应用。 对于已出现在 Microsoft Entra 库中的应用,可以应用单一登录并使用 Microsoft Entra ID 管理应用。 为此,请在显示相关应用的行上,选择行末尾的三个点,然后选择“使用Microsoft Entra ID管理应用”。

4 批准/未批准Shadow AI

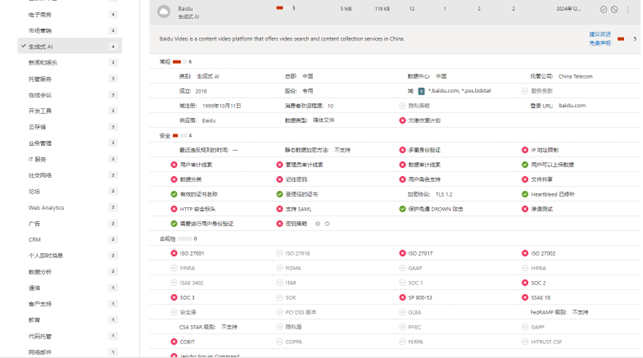

通过 Cloud Discovery,我们已经识别出企业中存在的不应被使用或出现的 Shadow AI。本文以Baidu为例,进行演示如何阻止使用该GenAI

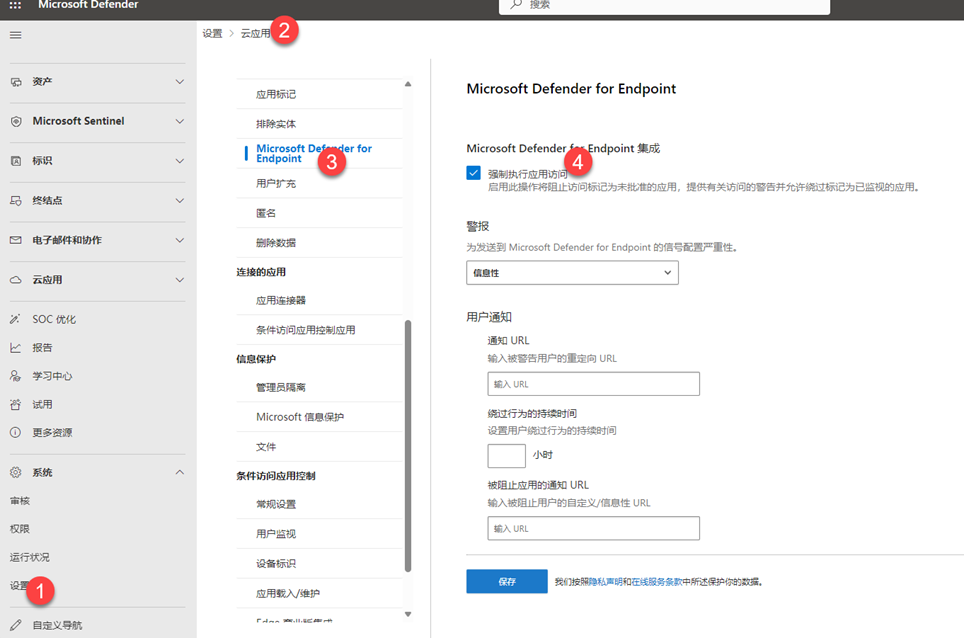

Defender for Cloud Apps使用内置的“未批准应用”标记将云应用标记为禁止使用,可在 Cloud Discovery 和 Cloud App Catalog 页面中使用。 通过启用与 Defender for Endpoint 的集成,只需在Defender for Cloud Apps门户中单击一下即可无缝阻止对未批准的应用的访问。

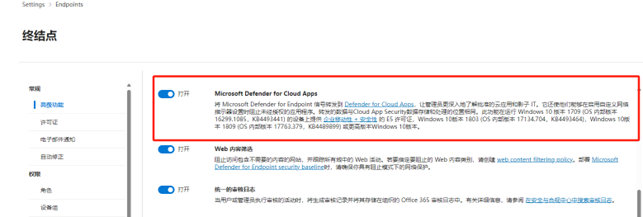

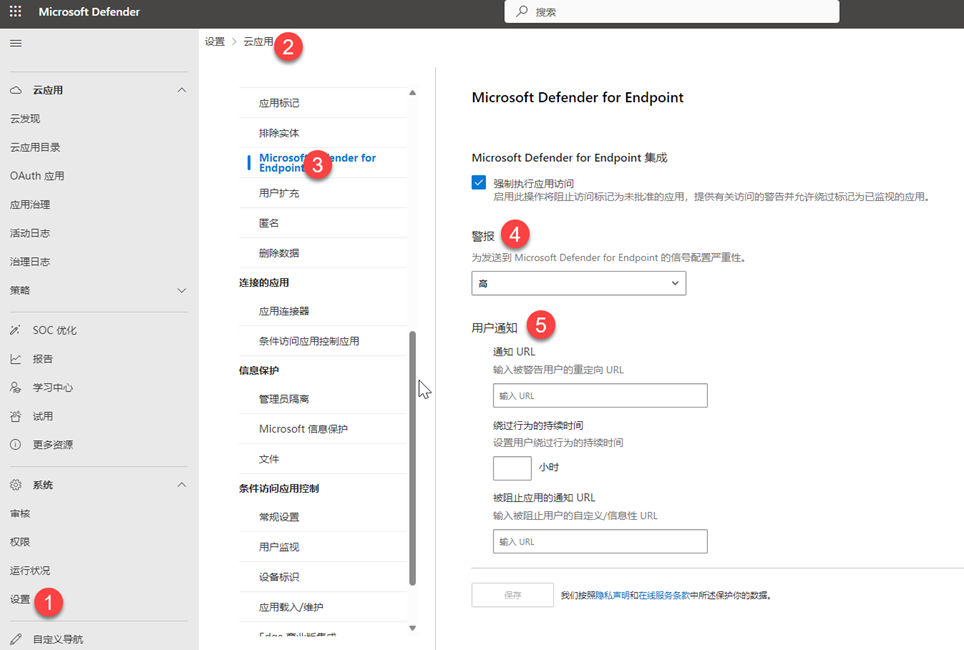

在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。 在“Cloud Discovery”下,选择“Microsoft Defender for Endpoint”,然后选择“强制应用访问”。

| 备注:此设置最长可能需要 30 分钟才能生效 |

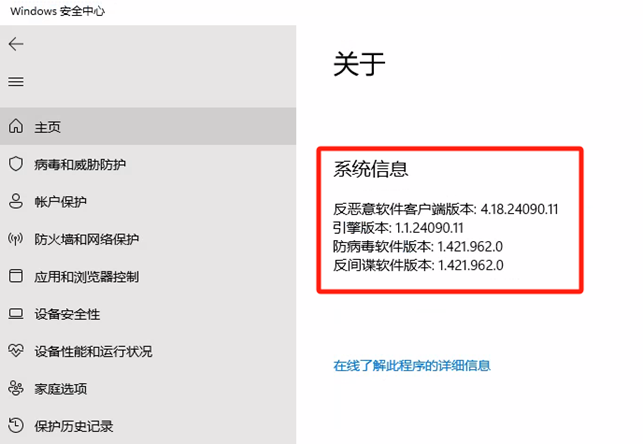

在Defender for Endpoint中配置以下策略

- 你的组织使用 Microsoft Defender 防病毒。 对于非Microsoft浏览器,Microsoft Defender防病毒必须处于活动模式。 使用 Microsoft 浏览器(如 Edge),Microsoft Defender防病毒可以处于主动或被动模式。

- 已启用行为监视。

- 基于云的保护已启用。

- 已启用网络保护并配置为阻止模式。

- 反恶意软件客户端版本必须为18.1906.x 或更高版本。

- 以下受支持的操作系统之一:

- Windows:Windows 版本 10 18.09 (RS5) 操作系统内部版本3、11 及更高版本

- Android:最低版本0:Android 上的Microsoft Defender for Endpoint

- iOS:最低版本0:iOS 上的Microsoft Defender for Endpoint

- macOS:最低版本 11:macOS 的网络保护

- Linux 系统要求:适用于 Linux 的网络保护

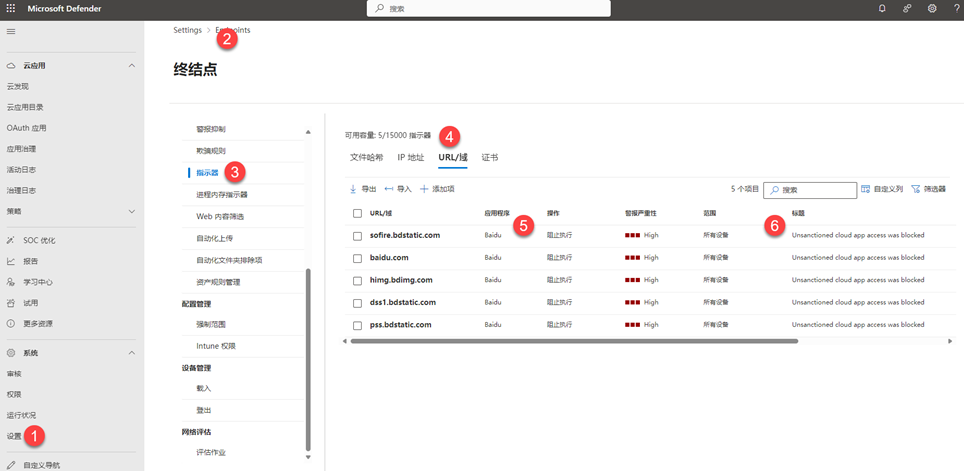

Defender for Cloud Apps中标记为“未批准”的应用会自动同步到 Defender for Endpoint。 更具体地说,这些未经批准的应用使用的域将传播到终结点设备,由网络保护 SLA 中的Microsoft Defender防病毒阻止。

| 备注:从在Defender for Cloud Apps 中将应用标记为未批准到应用在设备中被阻止的那一刻起,通过Defender for Endpoint 阻止应用的时间延迟最长为 3 小时。这是因为将Defender for Cloud Apps批准/未批准的应用同步到 Defender for Endpoint 最多一小时,以及最多两个小时将策略推送到设备,以便在 Defender for Endpoint 中创建指示器后阻止应用。 |

在“Microsoft Defender XDR”中,转到“设置终结点>高级功能”>,然后选择“自定义网络指示器”。

| 备注:如果组织已启用 Defender for Endpoint 与 Defender for Cloud Apps 之间的集成,则会在所有未批准的云应用程序中在 Defender for Endpoint 中创建阻止指示器。 如果应用程序处于监视模式,则会为与应用程序关联的 URL 创建警告指示器 (可绕过的块) 。 目前无法为批准的应用程序创建允许指标。 由 Defender for Cloud Apps创建的指示器遵循上一部分所述的相同策略冲突处理。 |

这允许你利用Microsoft Defender防病毒网络保护功能,通过手动将应用标记分配给特定应用或自动使用应用发现策略,使用 Defender for Cloud Apps 阻止对预定义 URL 集的访问。

当用户再次访问基于Biadud的生成式AI的时候,将会被阻止

5 教育用户

管理员现在可以为阻止页面配置和嵌入支持/帮助 URL。 使用此配置,管理员可以在用户访问被阻止的应用时对其进行培训。 系统会提示用户提供指向公司页面的自定义重定向链接,其中列出了阻止使用的应用,以及保护阻止页面上出现异常所要遵循的必要步骤。 最终用户在单击阻止页上的“访问支持页面”时,将被重定向到管理员配置的此 URL。

管理员可以选择在用户访问有风险的应用时警告用户。 系统不会阻止用户,而是提示他们发送一条消息,提供指向公司页面的自定义重定向链接,其中列出了已批准使用的应用。 提示为用户提供了绕过警告并继续访问应用的选项。 管理员还能够监视绕过警告消息的用户数。

Defender for Cloud Apps使用内置的“未批准应用”标记将云应用标记为“已阻止使用”。 标记在 Cloud Discovery 和 Cloud App Catalog 页上都可用。 通过启用与 Defender for Endpoint 的集成,可以在Defender for Cloud Apps门户中单击一下,无缝地指导用户了解阻止使用的应用以及保护异常的步骤。

以标记为 “未批准 ”的应用为例,将会在几分钟内自动同步到 Defender for Endpoint 的自定义 URL 指示器。 更具体地说,被阻止的应用使用的域传播到终结点设备,以在网络保护 SLA 中Microsoft Defender防病毒来提供消息。

在Microsoft Defender门户中,选择“设置>云应用>云发现>Microsoft Defender for Endpoint”。在“警报”下拉列表中,选择“信息”。在“用户警告>已阻止/通知应用的通知 URL”下,输入你的 URL。

云应用的性质意味着它们每天都会更新,并且新应用会一直出现。 因此,员工会持续使用新应用,请务必继续跟踪、查看和更新策略、检查用户正在使用的应用以及他们的使用和行为模式。 你始终可以转到云发现仪表板,查看正在使用哪些新应用,然后再次按照本文中的说明操作,确保组织和数据受到保护。

下一篇我将介绍创建云发现策略以第一时间发现并阻止使用Shadow AI Apps使用