Windows 更新以不同的方式为你提供保护和高效工作,无论您是 IT 管理员还是普通用户,Windows 每月更新都会为您提供安全修复,以帮助保护您的设备,并根据您的反馈提供增强功能。每月更新是累积的,包括以前发布的所有修复程序,以防止操作系统 (OS) 碎片化。这有助于提高 Windows 平台的可靠性和质量。

每月安全更新发布

对于许多人来说,星期二更新(也称为“星期二补丁日”)是客户端和服务器 Windows 服务的常规部分。Microsoft的安全更新版本在每个月的第二个星期二发布,是累积的。也就是说,它们包括新的和以前发布的安全修复程序,以及上个月的可选非安全预览版中引入的非安全内容。这些更新通过部署稳定性修复和解决安全漏洞来帮助确保 Windows 设备的安全性和合规性。

每月安全更新是强制性的,可通过Microsoft的标准渠道获得,其中包括 Windows Update、Windows Update for Business、 Intune、 Configuration Manager、Windows Server Update Services (WSUS) 和 update Catalog。

从 2023 年 4 月开始,Microsoft现在将可选的非安全预览版定位于当月的第四周。Microsoft发现这是发布这些更新和您使用这些更新的最佳时间。这是在您最新的每月安全更新后的两周内,大约两周后,您会看到这些功能成为下一个强制性累积更新的一部分。它旨在优化负载的验证,提高一致性,并增强测试、更新和升级体验的可预测性。

要访问可选的非安全预览版,请导航到 Windows Update > Settings > Advanced options > Optional updates,从可用更新中进行选择,然后单击下载并安装。

2025 年 1 月补丁星期二提供了解决重大漏洞的重要更新。笔者鼓励用户和管理员及时查看并应用这些更新,以增强系统安全性。

2025 年 1 月的安全更新现在可用于所有受支持的 Windows 版本

- Windows 11 版本 24H2: KB5050009

- Windows 11 版本 23H2 和 22H2: KB5050021

- Windows 10 版本 22H2 和 21H2: KB5049981

- Windows 10 企业版 LTSC 2019 和 Windows Server 2019: KB5050008

- Windows 10 LTSB 2016 和 Windows Server 2016: KB5049993

- Windows 10 LTSB 2015: KB5050013

- Windows Server 2025: KB5050009

- Windows Server 2022: KB5049983

- Windows Server 2012 R2:月度汇总: KB5050048

- Windows Server 2012:月度汇总: KB5050004

- Windows Server 2008 R2 Service Pack 1:月度汇总: KB5050049 / 仅安全: KB5050006

- Windows Server 2008 SP2:月度汇总: KB5050063 / 仅安全: KB5050061

Microsoft将零日漏洞定义为在正式修复程序可用之前公开披露或被积极利用的漏洞。

另外,2025 年 1 月补丁星期二推出了以下安全更新 159 个漏洞,包括 8个 零日漏洞 缺陷,其中 3 个在攻击中被积极利用。在本次更新中,12 个“严重”漏洞 解决了信息泄露、提权、远程代码执行等问题。本月的更新解决了 3 个被积极利用的漏洞和 5 个公开披露的零日漏洞。漏洞分类如下:

- 58 远程代码执行漏洞

- 40 特权提升漏洞

- 24 信息泄露漏洞

- 20 拒绝服务漏洞

- 14 安全功能绕过漏洞

- 5 欺骗漏洞

被积极利用的漏洞是:

漏洞:CVE-2025-21333, CVE-2025-21334漏洞, CVE-2025-21335漏洞

类型:Windows Hyper-V NT 内核集成 VSP 特权提升漏洞

冲击:被利用以获得 Windows 设备上的 SYSTEM 权限。

这些漏洞是匿名披露的,虽然没有关于攻击方法的详细信息,但连续的 CVE 表明它们是在相关攻击中发现的。

公开披露的零日漏洞

漏洞:CVE-2025-21275 Windows 应用程序包安装程序特权提升漏洞

冲击:成功利用该漏洞后,攻击者可以获得 SYSTEM 权限。

发现: 匿名提交

CVE-2025-21308漏洞 Windows 主题欺骗漏洞

冲击:通过 Windows 资源管理器中特制的主题文件进行攻击。

发现:由 Blaz Satler 和 ACROS Security 的 0patch 发现。

攻击手法:查看恶意主题文件会触发 Windows 发送身份验证请求,包括 NTLM 凭据。然后,NTLM 哈希可以被破解或用于传递哈希攻击。

缓解:禁用 NTLM 或启用 “限制 NTLM:传出 NTLM 流量到远程服务器” 政策。

漏洞:CVE-2025-21186, 漏洞:CVE-2025-21366, CVE-2025-21395漏洞: Access 远程代码执行漏洞

冲击:通过打开恶意 Access 文档来利用此漏洞。

缓解:阻止访问通过电子邮件发送的 Access 文档类型,包括:ACCDB, ACCDE, ACCDW, ACCDT, ACCDA, ACCDR, ACCDU

发现:标识者 Unpatched.ai,这是一个 AI 辅助的漏洞发现平台。

如果您的企业有使用Microsoft Defender Endpoint和Microsoft Defender 漏洞管理以统一评估并识别是否有遭受上述CVE漏洞攻击,并快速响应与修复

查看已经暴露的设备

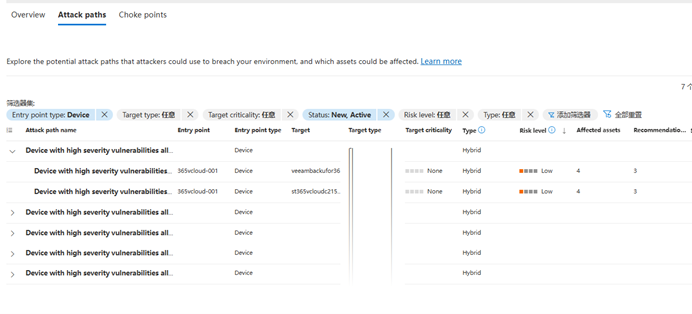

在Exposure management查看Attack Path.

友情提醒:对 Windows 10 的支持将于 2025 年 10 月结束!2025 年 10 月 14 日之后,Microsoft 将不再为 Windows 10 提供来自 Windows 更新、技术帮助或安全修复的免费软件更新。您的 PC 仍然可以工作,但建议您迁移到 Windows 11。

了解 365vCloud's Journey to the Cloud 的更多信息

订阅后即可通过电子邮件收到最新文章。