尽管最近工作场所基于聊天和视频会议的工具激增,但电子邮件仍然是大多数组织使用的主要通信方式。因此,您组织中的几乎每个人都每天 24 小时都在使用电子邮件。随着网络威胁的日益复杂,企业对邮件安全和数据保护的需求愈发重要。Microsoft Defender for Office 365 是一套强大的安全解决方案,旨在帮助组织保护其 Office 365 环境免受钓鱼、恶意软件和其他高级威胁的侵害。

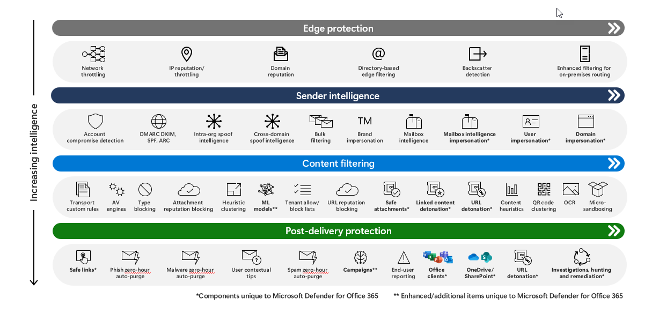

电子邮件用户面临各种类型的攻击,从简单的恶意软件附件到错综复杂的凭证网络钓鱼页面,甚至是无负载的商业电子邮件泄露攻击。防止这些攻击的工具提供多层保护,提供各种配置,并且通常需要进行调整才能在生产力和安全性之间实现正确的平衡。

鉴于电子邮件无处不在及其在业务中的作用,客户通常希望在不影响生产环境和日常业务运营的情况下评估电子邮件安全解决方案。在本文中,我们将探讨如何在你的环境中评估 Defender for Office 365,以确保其能够有效满足你的业务需求。

下图显示了 Microsoft 用于评估邮件及其发件人的内容和信誉的完整保护堆栈

为什么要评估 Defender for Office 365?

Defender for Office 365包括Exchange Online Protection (EOP) 的功能,这些功能存在于具有Exchange Online邮箱的所有Microsoft 365 组织中,以及Defender for Office 365独有的功能。

EOP 和Defender for Office 365的保护功能是使用策略实现的。 将根据需要创建Defender for Office 365独占的策略:

- 反钓鱼策略中的模拟保护

- 电子邮件的安全附件

- 电子邮件和Microsoft Teams 的安全链接

- 安全链接在邮件流期间引爆 URL。若要防止引爆特定URL,请将URL 提交到Microsoft作为良好 URL。

- 安全链接不会将URL链接包装在电子邮件正文中。

在部署任何安全解决方案之前,进行充分的评估是必不可少的。通过评估,你可以:

- 确定 Defender for Office 365 是否适合你的组织。

- 测试其核心功能,例如反钓鱼、反恶意软件和自动调查功能。

- 分析其对现有安全策略的补充作用。

- 评估其性能对用户体验的影响。

选用哪种评估模式?

- 审核模式:为防钓鱼 (创建特殊 评估策略 ,其中包括模拟保护) 、安全附件和安全链接。 这些评估策略配置为仅 检测 威胁。 Defender for Office 365检测有害邮件进行报告,但邮件不会对 (执行操作,例如,检测到的邮件不会) 隔离。 本文后面的 审核模式下策略 部分介绍了这些评估策略的设置。 我们还会自动在审核模式下为非电子邮件工作负载启用 SafeLinks 单击保护时间, (例如,Microsoft Teams、SharePoint 和 OneDrive for Business)

还可以有选择地打开或关闭防钓鱼保护 (欺骗和模拟) 、安全链接防护和安全附件保护。

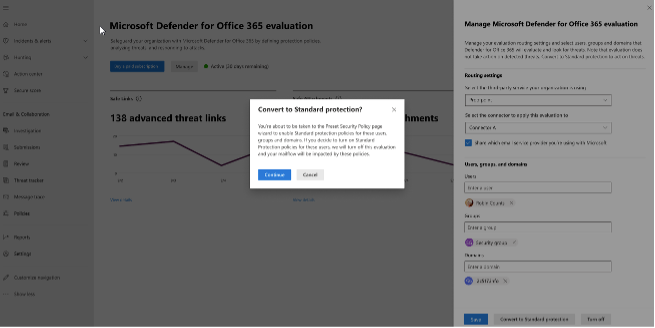

审核模式为 评估策略在https://security.microsoft.com/atpEvaluationMicrosoft Defender for Office 365评估页上检测到的威胁提供专用报告。

如果选择在审核模式下进行评估,Defender for Office 365不会对我们认为有害的消息执行阻止操作。这些威胁将被记录下来,并通过威胁防护状态报告供您查看,从而为您提供有关捕获的威胁类型、目标对象等的详细信息。对于具有指向其他解决方案的 MX 记录的客户来说,审核模式可能是一个有价值的工具。Defender for Office 365标识的这个额外的“捕获”将指示标准Exchange Online Protection功能或客户正在使用的任何其他第三方电子邮件网关可用的其他保护功能。一旦客户对其评估体验感到满意并准备好使用 Microsoft Defender for Office 365 来保护其电子邮件和协作工作负载,他们就可以将其 MX 记录切换为指向 Office 365。

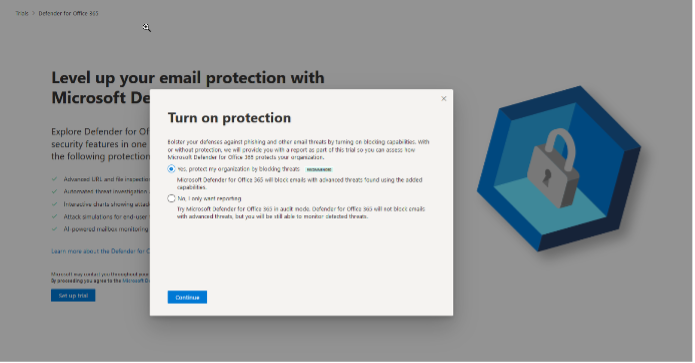

- 阻止模式:预设安全策略的Standard模板已打开并用于试用版,并且你指定包含在试用版中的用户将添加到Standard预设安全策略。 Defender for Office 365检测有害邮件并采取操作 (例如,检测到的邮件) 隔离。

默认选择和建议选项是将这些Defender for Office 365策略的范围限定为组织中的所有用户。 但在设置试用版期间或之后,可以在Microsoft Defender门户或 PowerShell Exchange Online 将策略分配更改为特定用户、组或电子邮件域。

无论您的邮件交换器 (MX) 记录指向何处,客户都可以选择在阻止模式下评估 Microsoft Defender for Office 365 功能。在这种情况下,Defender for Office 365 会自动将标准保护预设安全策略应用于评估流量。

评估的准备工作

在开始评估之前,请确保完成以下准备工作:

- 明确评估目标:列出你希望通过 Defender for Office 365 解决的主要安全问题。

- 了解许可证需求:确保你拥有适合评估的 Office 365 许可证(如 Defender for Office 365 Plan 1 或 Plan 2)。

| Organization | Enroll from the Trials page? |

Enroll from the Evaluation page? |

Available modes | Evaluation period |

| Standalone EOP (no Exchange Online mailboxes)

Microsoft 365 E3 |

Yes | Yes | Audit mode

Blocking mode |

90 days |

| Defender for Office 365 Plan 1

Microsoft 365 Business Premium |

Yes | Yes | Audit mode

Blocking mode¹ |

90 days |

| Microsoft 365 E5 | No | Yes | Audit mode

Blocking mode¹ ³ |

Unlimited |

- 定义测试范围:选择一组用户或部门进行测试,以减少对整个组织的影响。

- 备份关键数据:确保在测试期间,任何可能的误操作不会影响生产环境。

关键功能的评估方法

- 反钓鱼保护

- 创建模拟钓鱼邮件并发送到测试用户。

- 检查 Defender 是否能够检测并隔离这些邮件。

- 分析报告中的钓鱼邮件检测率。

- 反恶意软件保护

- 使用受控的恶意文件进行测试(例如 EICAR 测试文件)。

- 确认 Defender 是否能够阻止恶意附件并通知管理员。

- 威胁调查与响应

- 触发一个模拟安全事件(如可疑的登录行为)。

- 测试自动调查和修复功能,评估其响应速度和准确性。

- 安全报告和日志分析

- 检查 Defender 提供的详细报告,确保其可以帮助你快速了解组织的安全状态。

- 确认日志是否包含足够的信息以支持安全事件的深入分析。

评估中的注意事项

- 避免对生产环境造成干扰:尽量选择非生产环境或隔离的测试用户进行评估。

- 记录所有测试结果:将评估过程中发现的问题和成功案例记录下来,为后续决策提供依据。

- 定期与相关团队沟通:确保 IT 和安全团队对评估进度和结果保持知情。

评估后的下一步

完成评估后,你可以根据以下步骤决定下一步行动:

- 总结评估结果:将评估中的发现整理成报告,提供给决策者。

- 制定部署计划:如果评估结果表明 Defender for Office 365 能满足需求,则开始计划其全面部署。

- 优化配置:根据评估中发现的改进点,对安全策略进行微调,确保 Defender 的功能得以最大化利用。

- 用户培训:确保最终用户了解新安全系统的运作方式,并能识别潜在的安全威胁。

通过在你的环境中全面评估 Microsoft Defender for Office 365,你可以确保这一解决方案能够有效应对组织面临的各种威胁,从而为你的邮件系统和业务数据提供更高水平的保护。

如果你喜欢Defender for Office 365提供的功能,并希望在你的环境中采用这种更高级别的保护,则可以将评估转换为标准保护。转换意味着您将为指定的用户启用预设的安全策略。评估模式将被关闭,邮件流将受到这些策略的影响。只需点击几下即可完成此转换!

关于更多评估策略您可以参考微软官方网站:尝试评估Defender for Office 365 – Microsoft Defender for Office 365 | Microsoft Learn