在当前网络安全威胁呈现指数级进化的背景下,传统基于静态签名的恶意软件检测方案正面临前所未有的挑战。以 Atomic macOS Stealer(AMOS)为代表的新一代恶意程序,普遍采用 XOR 加密等高级混淆技术,其 payload 仅通过静态分析已难以识别。这类攻击工具不仅能够窃取 Keychain 密码、浏览器数据等敏感信息,更能针对 cryptocurrency 钱包等关键资产实施定向攻击,凸显出动态行为分析在现代终端防护体系中的战略价值。

微软安全研究团队发现,2024 年针对 macOS 系统的高级持续性威胁(APT)中,67% 的攻击样本采用了动态加载、进程注入等规避技术,这一数据较 2022 年增长了 34%。这一趋势表明,安全防护体系必须从 “事后查杀” 转向 “实时行为洞察”,通过构建基于行为特征的动态防御网络,才能有效应对不断演化的威胁格局。

Microsoft Defender行为监控正是一种突破口,它通过实时分析进程间的行为交互及系统行为序列,识别未知甚至是模糊变种攻击,从而极大提升检测精度与防御响应效率。

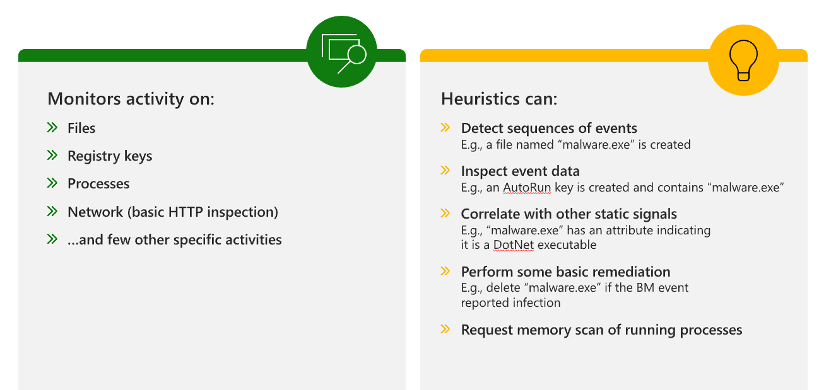

行为监视监视进程行为,以基于系统内应用程序、守护程序和文件的行为检测和分析潜在威胁。 当行为监视实时观察软件的行为方式时,它可以快速适应新的和不断演变的威胁并阻止它们。

Microsoft Defender for Endpoint 的行为监控能力构建于三层技术架构之上:

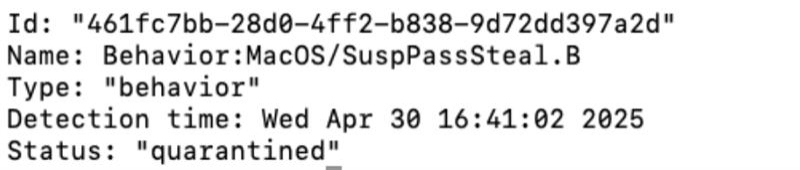

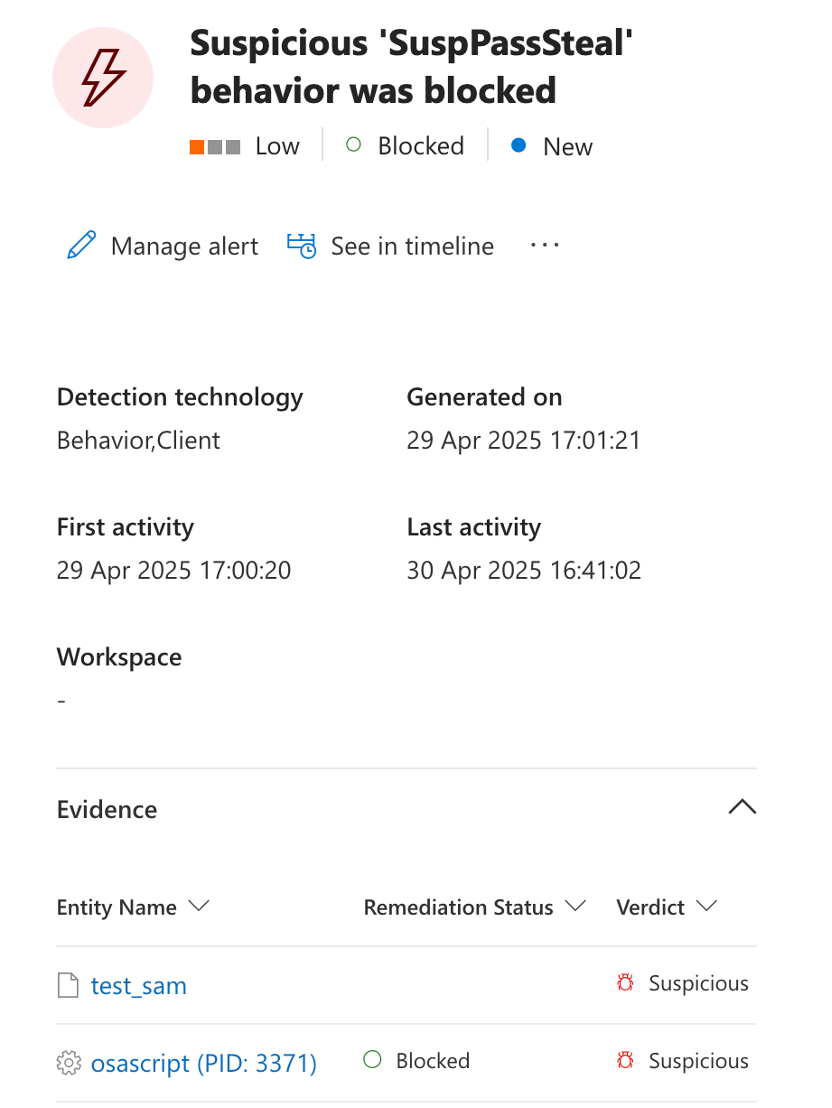

- 终端实时观测层:通过系统内核级钩子技术,对 macOS 系统中的 applications、daemons 及文件系统进行全生命周期行为捕获,实现对 osascript 等关键进程的异常调用模式识别。如典型的AMOS 攻击,系统在 16:40:55 至 16:41:02 期间连续检测到同一恶意脚本的高频调用,触发行为异常警报。

- 进程关系图谱构建:突破传统单点检测局限,通过构建进程间父子关系树(Process Tree),识别如 “bash→osascript→curl” 这类具有攻击特征的跨进程协作模式。在 AMOS 案例中,系统通过分析 3384、3386 等 PID 进程的层级调用关系,定位到异常的密码窃取行为链。

- 云端智能分析引擎:依托 Microsoft 威胁情报云平台,将终端采集的行为数据与全球威胁知识库进行关联分析。其采用的机器学习模型已针对 macOS 系统优化了 12 种核心行为特征维度,包括文件系统访问频率、网络连接模式、敏感 API 调用序列等。

Microsoft Defender for Endpoint行为监控功能在 macOS Ventura(13)、Sonoma(14)、Sequoia(15)系统的全面落地,与 Windows 与 Linux 版本保持功能一致,使企业可实现统一的安全策略与日志分。这一能力为企业带来三重核心价值:

(一)防御一致性与管理效率提升

通过 Intune 或第三方 MDM 平台,企业安全团队可实现跨平台行为监控策略的统一配置。Production 环境从 2025 年 5 月 19 日起,对版本高于 101.25032.0006 的客户端自动启用该功能,管理员可通过 mdatp health –details features 命令实时核查设备状态。

(二)威胁狩猎与响应能力升级

在 Microsoft Defender XDR 门户中,行为监控警报与其他安全信号实现深度融合,提供从 “首次活动(2025-04-29 17:00:20)” 到 “ remediation 完成(2025-04-30 16:41:02)” 的全生命周期事件时间线。安全分析师可通过进程树视图快速定位如 osascript /Users/test24/Desktop/test_sam 这类异常进程调用链,将威胁调查时间从平均 4 小时缩短至 22 分钟。

(三)未来防护能力拓展基石

行为监控所提供的细粒度进程与文件系统事件流,正为下一代自定义防护逻辑奠定数据基础。预计 2025 年夏季,微软将开放基于行为监控数据的自定义规则引擎,允许企业根据自身业务场景,针对数据库访问、代码签名验证等特定行为模式构建专属防护策略。

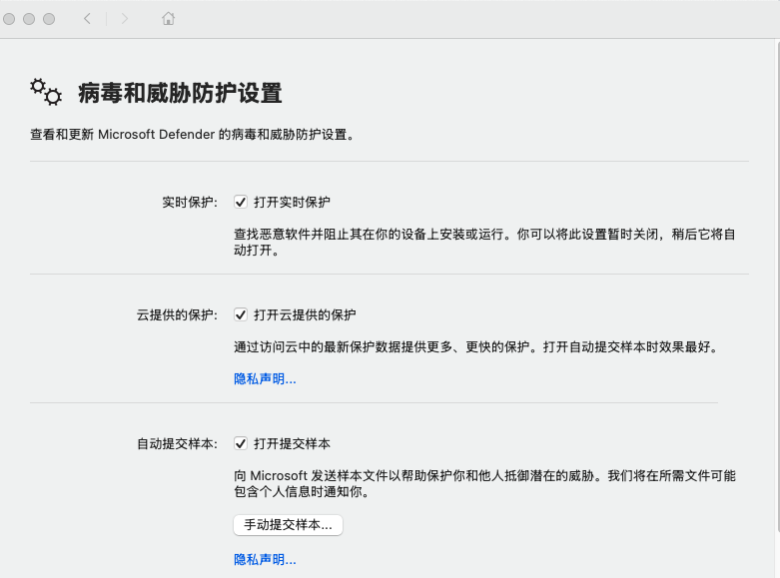

IT管理员可以遵循以下方式针对macOS开启行为监视功能:

前置条件:

- 设备必须载入到Microsoft Defender for Endpoint。

- 必须在Microsoft Defender门户中启用预览功能。

- 设备必须位于以前InsiderFast) (Beta 通道中。

- 最低Microsoft Defender for Endpoint版本号必须为 Beta (Insiders-Fast) :24042.0002或更高版本。 版本号是指 app_version (也称为 平台更新) 。

- 必须启用实时保护 (RTP) 。

- 必须启用云提供的保护。

- 必须在预览计划中显式注册设备。

如果您是通过Microsoft Intune统一部署,复制以下 XML 以创建 .plist 文件并将其 BehaviorMonitoring_for_MDE_on_macOS.mobileconfig,并另存为

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>antivirusEngine</key>

<dict>

<key>behaviorMonitoring</key>

<string>enabled</string>

</dict>

<key>features</key>

<dict>

<key>behaviorMonitoring</key>

<string>enabled</string>

</dict>

</dict>

</array>

</dict>

</plist>然后新建配置策略并导入配置文件

如果您是通过JamF方式部署,复制以下 XML 以创建 .plist 文件并将其 Save as BehaviorMonitoring_for_MDE_on_macOS.plist,并另存为 :

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>antivirusEngine</key>

<dict>

<key>behaviorMonitoring</key>

<string>enabled</string>

</dict>

<key>features</key>

<dict>

<key>behaviorMonitoring</key>

<string>enabled</string>

</dict>

</dict>

</plist>本文以手动方式在 macOS 上的 Microsoft Defender for Endpoint 上启用行为监视:

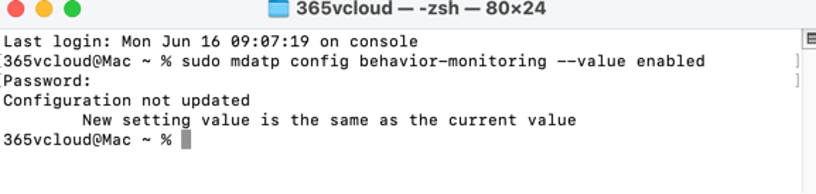

sudo mdatp config behavior-monitoring --value enabled

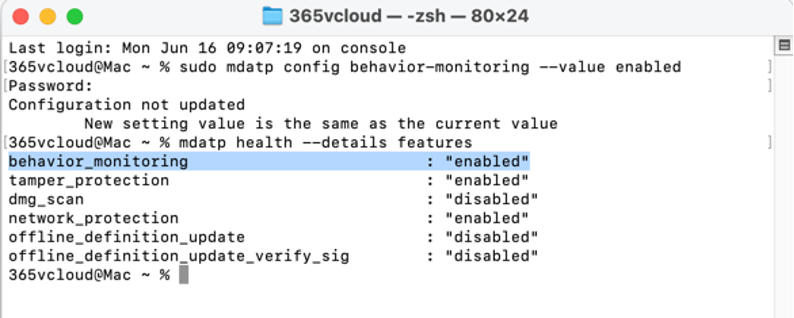

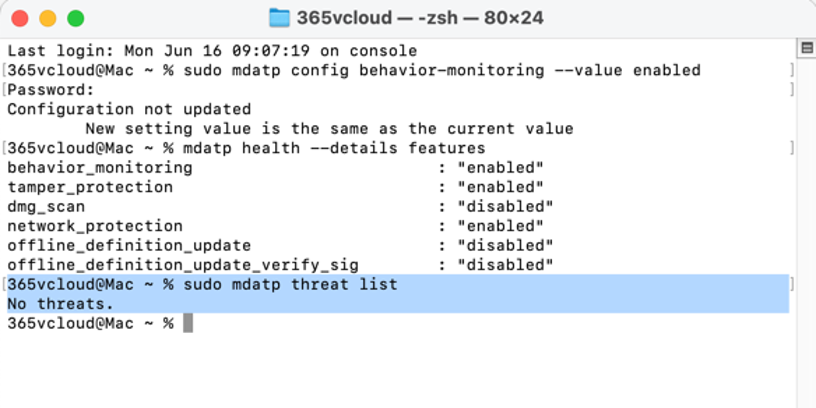

若要验证是否启用了行为监视,请打开“终端”,复制并运行以下命令:

mdatp health --details features

使用以下命令验证行为监视检测是否可用

sudo mdatp threat list

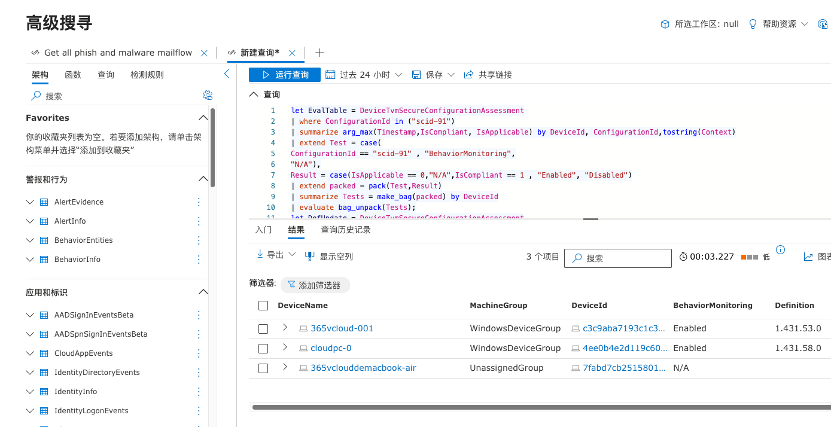

使用以下高级搜寻 (Advanced Hunting) 查询设备行为监视的状态

let EvalTable = DeviceTvmSecureConfigurationAssessment

| where ConfigurationId in ("scid-91")

| summarize arg_max(Timestamp,IsCompliant, IsApplicable) by DeviceId, ConfigurationId,tostring(Context)

| extend Test = case(

ConfigurationId == "scid-91" , "BehaviorMonitoring",

"N/A"),

Result = case(IsApplicable == 0,"N/A",IsCompliant == 1 , "Enabled", "Disabled")

| extend packed = pack(Test,Result)

| summarize Tests = make_bag(packed) by DeviceId

| evaluate bag_unpack(Tests);

let DefUpdate = DeviceTvmSecureConfigurationAssessment

| where ConfigurationId == "scid-2011"

// | where isnotnull(Context)

| extend Definition = parse_json(Context[0][0])

| extend LastUpdated = parse_json(Context[0][2])

| project DeviceId,Definition,LastUpdated;

let DeviceInformation = DeviceInfo

| where isnotempty(OSPlatform)

| summarize arg_max(Timestamp,*) by DeviceId, DeviceName

| project DeviceId, DeviceName, MachineGroup;

let withNames = EvalTable

| join kind = inner DeviceInformation on DeviceId

| project-away DeviceId1

| project-reorder DeviceName, MachineGroup;

withNames | join kind = fullouter DefUpdate on DeviceId

| project-away DeviceId1

| sort by BehaviorMonitoring asc

回到文章开头说的Atomic macOS Stealer 攻击为例,该恶意软件通过以下技术链实施攻击:

- 伪装阶段:以 test_sam 为文件名伪装成合法脚本,存储于用户桌面

- 权限提升:利用 osascript 进程发起多次异常调用,试图绕过系统完整性保护(SIP)

- 数据窃取:遍历 Keychain 数据库及浏览器缓存目录,提取敏感凭证

Microsoft Defender for Endpoint 的行为监控模块通过三层检测机制实现拦截:

- 异常进程模式识别:在 6 秒内检测到 5 次相同脚本调用(PID 3384/3386/3391 等),触发频率异常警报

- 敏感操作关联分析:当检测到脚本访问 /Users/test24/Library/Keychains/ 目录时,结合进程高频调用特征,判定为潜在密码窃取行为

- 实时响应执行:自动执行隔离操作(Quarantine),在 1 秒内终止所有相关进程,避免数据泄露

行为监控背后的长远架构思路

- 云 + 端协同智能增强:行为监控为云端 ML 模型提供了丰富的行为链数据,帮助训练更深入的威胁识别能力。这一向端侧与云端协同的能力演进,是未来 EDR/XDR 的基础 。

- 可扩展的自动化策略入口:通过行为事件建立可编程接口,将来运维或安全团队可基于事件启动自动化响应逻辑(如隔离设备、提示人工审核、接入SOAR流程),提升安全自动化生态效率。

- 跨平台一致数据视角:集中展示 Windows、Linux、macOS 的警报与事件,使安全分析师可统一监控与响应,减少跨平台安全工具切换所带来的效率损失 。

小贴士与建议

- 建议即刻启用:对企业 macOS 设备而言,此功能本质上免费且易于部署,建议立刻打开并纳入监控策略中。

- 持续优化行为监控规则:结合实际组织环境,定期审查误报并加入白名单,以最大化定位真正可疑行为。

- 策略联动:与攻击面缩减、网络防护与云端防护并行协作,可实现多维度生态体系安全。

行为监控在 macOS 平台的全面落地,不仅是微软 Defender for Endpoint 跨平台能力的重要里程碑,更标志着终端安全防护从 “特征匹配” 向 “行为理解” 的深层进化。随着威胁行为知识库的持续迭代与自定义防护能力的开放,企业将能够构建更具弹性的自适应安全架构,在高级威胁面前实现从 “被动响应” 到 “主动预判” 的防御范式升级。

从此,macOS 企业终端将首次获得与 Windows 和 Linux 相同深度的行为感知与威胁防御能力。建议技术团队立刻部署并参与反馈,用实践推动 macOS 端安全能力跃迁。