在数字通信盛行的今天,电子邮件仍是企业最核心的沟通渠道。然而,网络攻击者同样盯上了这一渠道,利用“电子邮件轰炸”(Email Bombing)发动攻击,不仅破坏用户体验,还可能对企业运作造成严重干扰。本文将解析电子邮件轰炸的概念、攻击类型,以及企业如何利用 Microsoft Defender for Office 365 筑起防线。

电子邮件轰炸,又称“邮箱轰炸”或“邮件泛滥攻击”,是指攻击者在短时间内向同一个邮箱地址发送大量邮件,意图造成:

- 邮箱存储空间耗尽

- 阻塞正常邮件收发

- 干扰用户视线、掩护其他攻击(如账号入侵、诈骗)

- 对邮件系统资源造成负载

虽然听起来似乎只是“制造噪音”,但在实际环境中,电子邮件轰炸往往是更复杂攻击的“掩护伎俩”,或者是导致业务中断(DoS)的一种手段。

电子邮件轰炸通常有以下几种常见形式:

- 重复邮件轰炸(List Bombing)

攻击者利用邮件列表或订阅系统,通过脚本自动为目标邮箱订阅成百上千个在线服务或通讯简报,造成短时间内涌入大量“合法来源”的邮件。

特点:

- 邮件来自不同可信域名

- 难以一刀切拦截,容易混淆正常业务邮件

- 单源高速轰炸(Flood Attack)

攻击者通过单一或少量邮件服务器,对目标邮箱进行高频率发送相同或不同内容的邮件,试图压垮邮件服务器。

特点:

- 大量重复邮件

- 发送IP往往可识别

- 更易被防护系统检测

- 分散源攻击(Distributed Email Bombing)

攻击者利用大量分布式资源(例如僵尸网络),从不同 IP 地址或域名发起邮件轰炸,极大提升防御难度。

特点:

- 分布式发送,来源分散

- 同时伴随钓鱼、恶意链接或恶意附件

- 更易绕过简单的阻断机制

Microsoft Defender for Office 365 是微软的邮件安全解决方案,专门为 Exchange Online 和 Microsoft 365 环境打造,帮助企业防御复杂多变的邮件威胁,包括电子邮件轰炸。以下是企业可利用 Defender for Office 365 的多层防护措施与更细节的技术配置方法。

- 利用反垃圾邮件策略(Anti-Spam Policies)

Defender 内建反垃圾邮件引擎,可以从以下维度应对轰炸型攻击:

✅ 启用自定义阈值

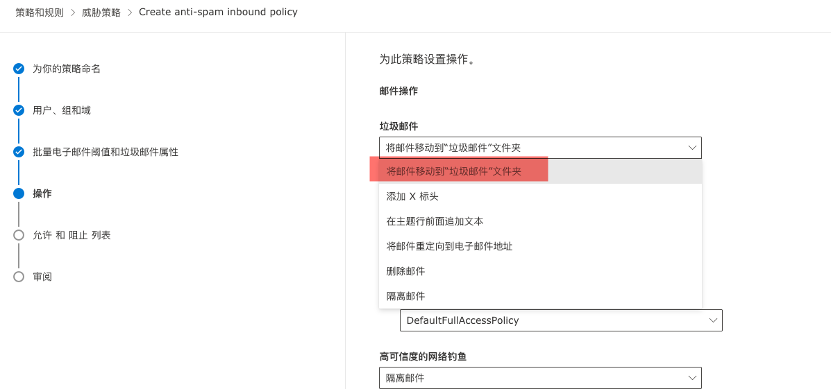

- 进入 Microsoft Defender 管理中心 → Email & collaboration → Policies & rules → Threat policies → Anti-spam policies

- 编辑默认策略或新增策略,设置:

- Bulk email threshold → 调高灵敏度,减少“批量营销邮件”进入收件箱

- Spam filtering action → 建议选择“Move message to Junk Email folder” 或直接“Quarantine”

✅ 限制发送者频率

- 对同一发件人短时间多封邮件可设置触发防护:

- 利用 Mail flow rules (Transport rules)(见下)

- 邮件流规则(Mail Flow Rules / Transport Rules)

邮件流规则是对抗邮件轰炸的利器,因为它可以精细控制收件人、发送频率及内容。以下是常用技术配置:

✅ 限制外部单一发件人的邮件数量

例如:

单个发件人在 1 小时内不能向同一用户发送超过 N 封邮件

- 在 Exchange Online 管理中心 (EAC) → Mail flow → Rules

- 新增规则:

- If the sender is external

- AND The message count exceeds [N] in [time interval]

- Then → Block the message or redirect to quarantine

虽然 Exchange Online 本身并没有内建直接计数规则,但可以结合邮件头信息 (比如 X-MS-Exchange-Organization-OriginalSize) 或使用 PowerShell 脚本定期统计并阻断。

✅ 基于邮件大小阻断

邮件轰炸常用大附件占用收件人空间,可设置规则:

- 条件:

- If message size is greater than [X] MB

- 动作:

- Reject the message with custom explanation

- 或者发送至隔离区 (Quarantine)

- 利用智能侦测(Threat Intelligence)

Defender for Office 365 内建威胁智能,可自动识别已知恶意域名、IP、恶意 URL。

✅ 启用“安全链接 (Safe Links)”功能

- 自动扫描邮件内所有 URL,若识别恶意域名会直接阻断访问,即使是合法订阅邮件,也能检测被恶意注入的链接。

✅ 启用“安全附件 (Safe Attachments)”功能

- 扫描所有附件,通过沙箱分析判断是否为恶意文件,即使邮件轰炸伴随恶意载荷也能拦截。

- 实时报告与自动化响应

面对邮件轰炸,及时发现异常是关键。Defender 提供丰富的监控与自动响应工具。

✅ Message Trace(邮件追踪)

- 可追踪具体收件人在短时间内接收多少邮件

- 查看邮件来源 IP、投递状态,识别是否集中涌入邮件

✅ Explorer / Threat Explorer

- 在 Microsoft 365 Defender → Email & collaboration → Explorer

- 可快速检索:

- 高发送量邮件

- 相同主题、相同域名的批量邮件

- 分布式攻击来源

✅ 自动化调查与响应 (AIR)

- 若攻击被识别为恶意,可自动:

- 将邮件移入隔离

- 暂停可疑用户账户

- 提醒安全团队进一步处置

- 用户意识与安全训练

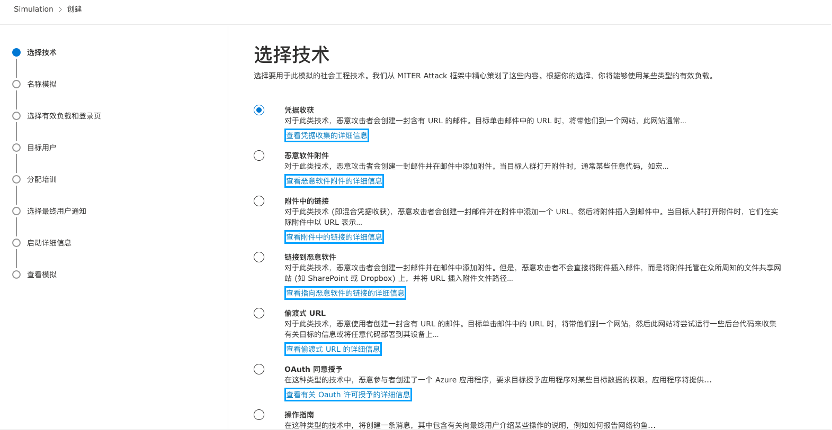

Defender for Office 365 提供 Attack Simulation Training,能在真实环境中演练邮件轰炸、钓鱼邮件等场景:

✅ 配置模拟攻击

- 在 Attack Simulation Training 内,创建“bulk email”场景

- 测试员工在短时间收到大量邮件时的应对

- 提高用户及时报告异常邮件的意识

- 结合 PowerShell 实现更精细监控

若企业有高安全要求,可通过 PowerShell 编写脚本,对 Exchange Online 中账户的邮件流量进行定时扫描。

示例:

# 查询用户过去一小时收到多少封邮件

Get-MessageTrace -RecipientAddress user@contoso.com -StartDate (Get-Date).AddHours(-1) -EndDate (Get-Date)再结合阈值逻辑,触发自动阻断或警报。

如果想进一步 检测或调查电子邮件轰炸,除了策略和规则,还可以使用 Advanced Hunting,这是 Defender for Office 365 (旧称 Microsoft 365 Defender) 提供的强大查询语言(Kusto/KQL),可以在数据中快速找出异常模式。

为了分析来自邮件轰炸媒介的攻击频率和数量,或将自动警报配置为在发生邮件轰炸攻击时通知 SOC 用户,SOC 分析师可以通过使用 EmailEvents 表的 DetectionMethods 列中的数据编写 KQL 查询来利用高级搜寻中的自定义检测规则。下面是一个示例查询,可帮助您入门:

EmailEvents

| where Timestamp > ago(1d)

| where DetectionMethods contains "Mail bombing"

| project Timestamp, NetworkMessageId, SenderFromAddress, Subject, ReportId

更多相关示例

示例 1:统计短时间内同一收件人收到的邮件数量

以下查询会找出过去 1 小时内,收到超过 100 封邮件的收件人,可作为电子邮件轰炸的初步检测。

EmailEvents

| where Timestamp > ago(1h)

| summarize EmailCount = count() by RecipientEmailAddress

| where EmailCount > 100

| sort by EmailCount desc示例 2:检测单个外部发件人对同一收件人的短时高频发送

这可以帮助检测典型“单源轰炸”。

EmailEvents

| where Timestamp > ago(1h)

| where SenderFromDomain != "yourcompany.com"

| summarize EmailCount = count()

by SenderFromAddress, RecipientEmailAddress

| where EmailCount > 50

| sort by EmailCount desc用途:

- 若同一外部发件人短时间发送给某用户大量邮件,即可作为潜在轰炸线索。

示例 3:检测相同主题的短时间批量邮件

很多邮件轰炸是利用脚本重复发送相同主题的邮件。以下脚本筛查短时间内,相同主题、同一收件人,出现次数过多的情况。

EmailEvents

| where Timestamp > ago(1h)

| summarize EmailCount = count()

by RecipientEmailAddress, Subject

| where EmailCount > 30

| sort by EmailCount desc示例 4:分布式轰炸检测——来自多发件人的集中攻击

检测是否有多个不同发件人在短时间集中向同一收件人发送邮件,适用于检测分布式轰炸 (Distributed Email Bombing)。

EmailEvents

| where Timestamp > ago(1h)

| summarize UniqueSenders = dcount(SenderFromAddress),

EmailCount = count()

by RecipientEmailAddress

| where UniqueSenders > 20 and EmailCount > 50

| sort by UniqueSenders desc示例 5:检测短时间大量订阅邮件(List Bombing)

List Bombing 通常来源于大量不同的域名或发送服务,以下脚本可查短时间内,是否有收件人收到来自多个不同域名的邮件。

EmailEvents

| where Timestamp > ago(1h)

| extend SenderDomain = tostring(split(SenderFromAddress, "@")[1])

| summarize UniqueDomains = dcount(SenderDomain),

EmailCount = count()

by RecipientEmailAddress

| where UniqueDomains > 50 and EmailCount > 100

| sort by UniqueDomains desc

如何应对查询结果

若以上查询命中异常账户,建议:

✅ 将异常账户设置为高级监控对象

✅ 利用 Threat Explorer 查看这些邮件的详细信息

- 邮件主题

- 发件人 IP

- 附件或 URL

✅ 使用 Defender for Office 365 中的 自动化调查与响应 (AIR)

- 隔离可疑邮件

- 阻断发送域

- 通知用户

✅ 建立 Mail Flow Rules(传输规则)或封锁策略,限制短时间内的收件频率

对抗电子邮件轰炸只是 Defender for Office 365 的诸多强大能力之一。面对不断演进的电子邮件攻击,企业不仅需要技术层面防护,更要结合策略、自动化、以及用户教育,才能构建稳固的电子邮件安全防线。

电子邮件轰炸虽然看似只是“垃圾信息”,但背后往往潜藏更大的安全风险。利用 Defender for Office 365 的多层防护、智能分析与自动化响应,企业不仅能抵御电子邮件轰炸,更能提升整体邮件安全防御水平,为核心业务保驾护航。