在将 AI 工具引入组织时,安全性(尤其是数据保护)是最令人担忧的问题。 针对 AI 的安全建议基于零信任。 作为安全性领域的领导者,Microsoft 为零信任提供了实际路线图和明确的指导。 通过在引入 AI 工具和助手时实施建议的保护,可以构建零信任安全的基础。

本系列文章帮助你将零信任原则应用于 Microsoft 的 Copilot 和类似 AI 助手。 零信任是一种安全策略。 它不是产品或服务,而是设计和实现以下一组安全原则的方法:

- 显式验证

- 使用最低权限访问

- 假定数据泄露

实现零信任“从不信任,始终验证”思维模式需要对云基础结构、部署策略和实现进行更改。

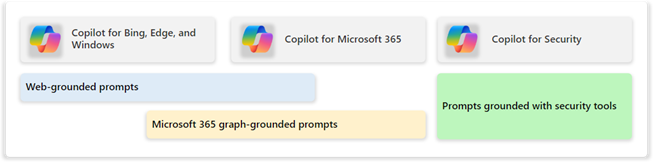

Microsoft 可帮助你为 AI 工具和助手做好准备,同时建立零信任基础。 采取分阶段的方法,从保护基于 Web 的提示开始,逐步发展到保护基于 Microsoft 365 图的提示。 对于基于安全工具(安全 Copilot)提供的数据的提示的保护,重点在于优化最小权限做法和完善威胁防护。

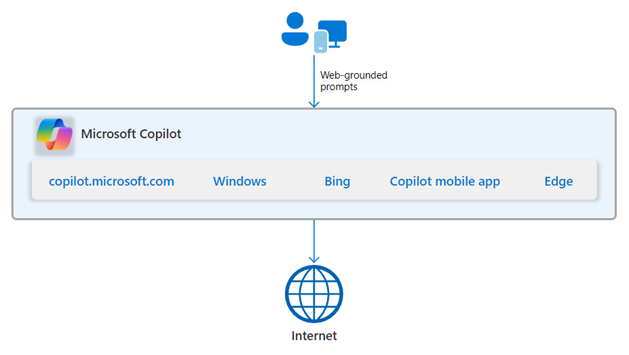

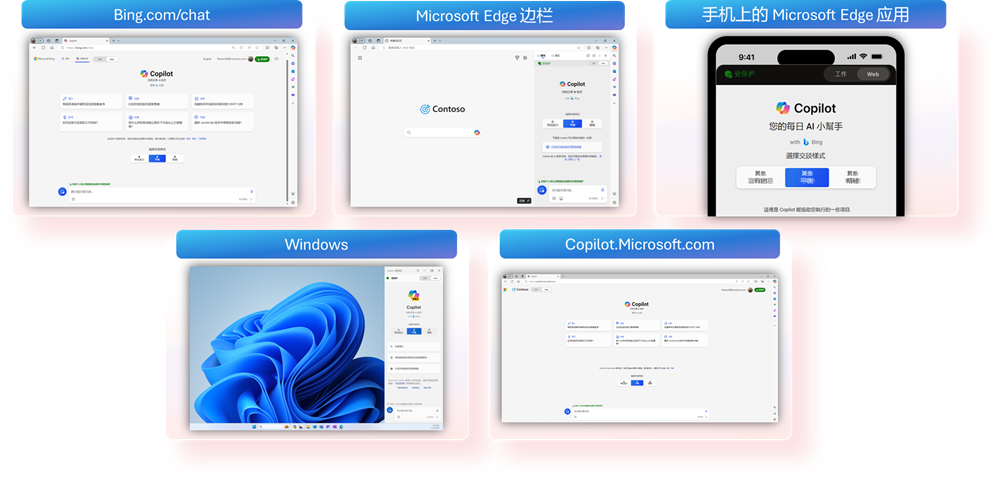

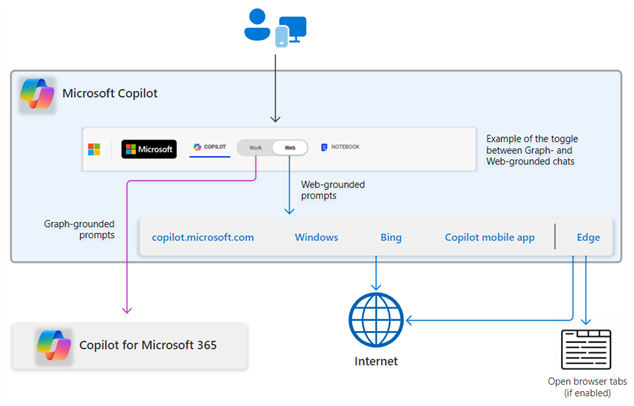

Microsoft Copilot(或简称 Copilot)是 copilot.microsoft.com、Windows、Edge、必应和 Copilot 移动应用中的 AI 助手。 本文可帮助你在使用 Copilot 时实施安全保护,以确保你的组织和数据安全。 通过实施这些保护,将构建零信任的基础。

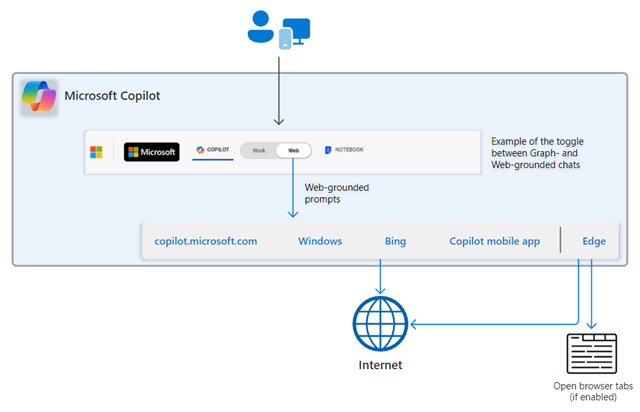

在图中:

- 基于 Web 的提示是由 Copilot for Bing、Copilot for Edge 和 Copilot for Windows 发出的。 还可以将Copilot for Microsoft 365 配置为允许基于 Web 的提示。

- 基于 Microsoft 365 的提示是由 Copilot for Microsoft 365发出的。如果配置了与 Copilot for Bing、Copilot for Edge 和 Copilot for Windows 的集成,则这些 Copilot 体验可以包括基于图的数据(例如,将“Web/工作”切换设置为“工作”)。

- 基于安全工具的提示是Copilot for Microsoft发出的。

针对 Copilot 的零信任安全建议侧重于保护用户帐户、用户设备以及与配置 Copilot 方式相关的数据。

可以分阶段引入 Copilot,从允许基于 Web 的提示访问 Internet,到同时允许基于 Web 和基于 Microsoft 365 Graph 的提示访问 Internet 及组织数据。 本文将帮助你了解每种配置的范围,从而为你的环境准备适当的安全保护措施提供建议。

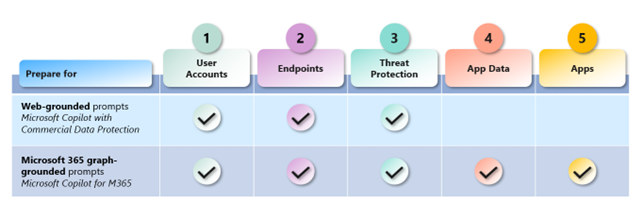

作为安全性领域的领导者,Microsoft 为实现零信任提供了实际路线图和明确的指导。 Microsoft 的一组 Copilot 基于现有平台构建,继承了应用于这些平台的保护。本文逐步讲解四个阶段适用的安全建议。 这为你将 Copilot 引入你的环境时对用户、设备和 Copilot 访问的数据实施安全保护提供了一个路径。

| 阶段 | 配置 | 要保护的组件 |

| 1 | 面向 Internet 的基于 Web 的提示 | 使用身份验证和访问控制策略的针对用户和设备的基本安全机制。 |

| 2 | 已启用 Edge 浏览器页面摘要的面向 Internet 的基于 Web 的提示 | Copilot in Edge 可以汇总的本地、Intranet 和云位置上的组织数据。 |

| 3 | 面向 Internet 的基于 Web 的提示以及对 Copilot for Microsoft 365 的访问 | 受 Copilot for Microsoft 365 影响的所有组件。 |

| 4 | 已启用 Edge 浏览器页面摘要的面向 Internet 的基于 Web 的提示以及对 Copilot for Microsoft 365 的访问 | 上面列出的所有组件。 |

- 首先,针对面向 Internet 的基于 Web 的提示的安全建议

Copilot 的最简单配置提供基于 Web 的提示的 AI 帮助。

在图中:

- 用户可以通过microsoft.com、Windows、必应、Edge 浏览器和 Copilot 移动应用与 Copilot 互动。

- 提示是基于 Web 的。 Copilot 仅使用公开可用的数据来响应提示。

在这种配置下,组织数据不在 Copilot 引用的数据范围之内。

使用此阶段为用户和设备实施身份验证和访问控制策略,以防止不良行为者使用 Copilot。 至少必须配置需要以下项的条件访问策略:

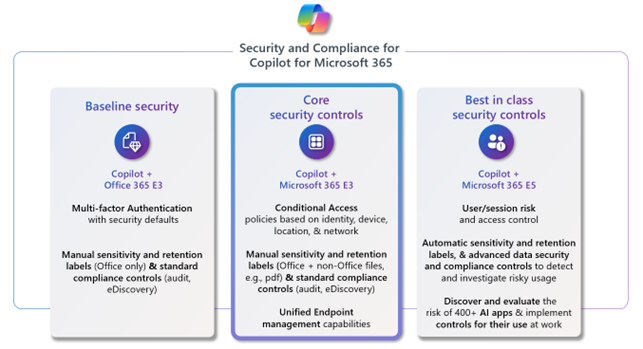

如果您是Microsoft 365 E3 用户,建议您:

- 对于用户帐户身份验证和访问,还需将身份验证和访问控制策略配置为阻止不支持新式身份验证的客户端。

- 使用 Windows 保护功能。

如果您是Microsoft 365 E5 用户,建议您:

实施针对 E3 的建议,并配置以下身份验证和访问控制策略:

- 当登录风险为中或高时,要求 MFA

- 高风险用户必须更改密码

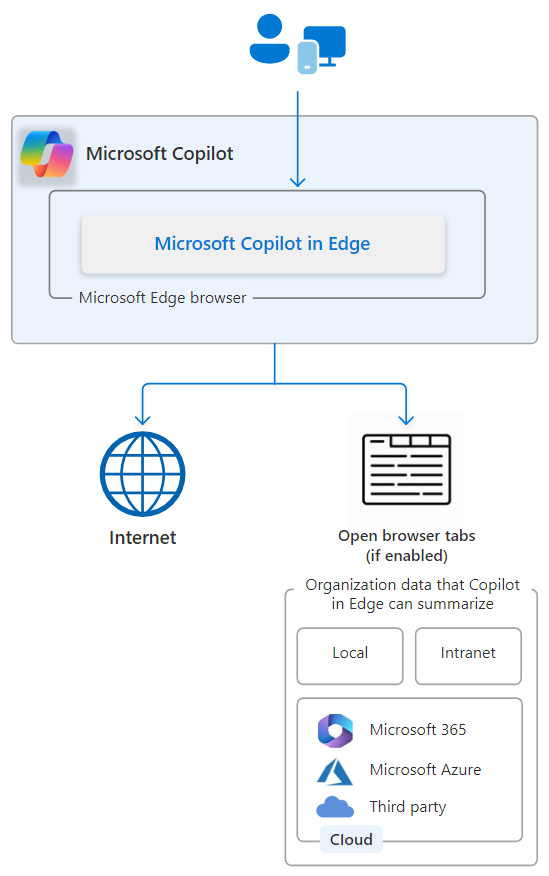

- 为 Edge 浏览器摘要添加安全保护

从 Microsoft Edge 边栏,Microsoft Copilot 可以帮助你从整个 Web 中获取答案和灵感,如果启用,还可以从打开的浏览器选项卡中显示的某些类型的信息中获取答案和灵感。

以下是 Copilot in Edge 可以汇总的专用或组织网页和文档类型的一些示例:

- SharePoint 等 Intranet 站点,嵌入的 Office 文档除外

- Outlook Web App

- PDF,包括存储在本地设备上的 PDF

- 不受 Microsoft Purview DLP 策略、移动应用管理 (MAM) 策略或 MDM 策略保护的站点

Copilot in Edge 可以汇总的潜在敏感组织站点和文档可以存储在本地、Intranet 或云位置。 如果攻击者可以访问设备并使用 Copilot in Edge 快速生成文档和站点摘要,那么这些组织数据可能会暴露给攻击者。Copilot in Edge 可以汇总的组织数据包括:

- 用户计算机上的本地资源

未受 MAM 策略保护的本地应用在 Edge 浏览器选项卡中显示的 PDF 或信息

- Intranet 资源

未受 Microsoft Purview DLP 策略、MAM 策略或 MDM 策略保护的内部应用和服务的 PDF 或站点

- 未受 Microsoft Purview DLP 策略、MAM 策略或 MDM 策略保护的 Microsoft 365 站点

- Microsoft Azure 资源

未受 Microsoft Purview DLP 策略、MAM 策略或 MDM 策略保护的 SaaS 应用的虚拟机上的 PDF 或站点

- 不受 Microsoft Purview DLP 策略、MAM 策略或 MDA 策略保护的基于云的 SaaS 应用和服务的第三方云产品站点

通过这一阶段实施安全级别,防止不良行为者利用 Copilot 更快地发现和访问敏感数据。 至少必须:

下图显示了在启用浏览器摘要后 Microsoft Copilot in Edge 可使用的数据集。

如果您是Microsoft 65 E3、E5用户,则建议您:

- 实施 Intune 应用保护策略 (APP)以保护数据。 APP 可以防止无意或有意将 Copilot 生成的内容复制到设备上未列入允许应用列表的应用中。 APP 可使用受攻击的设备来限制攻击者的影响范围。

- 打开Microsoft Defender for Office 363 计划 1,其中包括 Exchange Online Protection (EOP),用于安全附件、安全链接、高级钓鱼阈值和冒充保护以及实时检测。

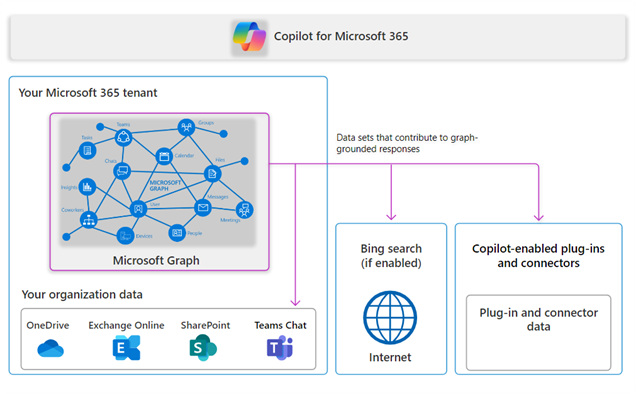

- 为 Copilot for Microsoft 365 提供全面的安全保护

Copilot for Microsoft 365 可以使用以下数据集来处理基于 Graph 的提示:

- Microsoft 365 租户数据

- 通过必应搜索的 Internet 数据(如果已启用)

- 已启用 Copilot 的插件和连接器使用的数据

如果您是Microsoft 365 E3 用户,则建议您实施以下内容:

- Intune 设备管理和设备符合性要求策略

- Microsoft 365 租户中的数据保护

- 敏感度标签

- 数据丢失防护 (DLP) 策略

- 保留策略

- 打开 Microsoft Defender for Endpoint

如果您是Microsoft 365 E3 用户,则建议您实施以下内容

- 实施针对 E3 的上述建议以外,还包括

- 使用更大范围的分类器查找敏感信息。

- 自动执行保留标签。

- 试用Defender for Office 365 中的计划 2 功能,其中包括违规后调查、搜寻和响应、自动化和模拟。

- 打开Microsoft Defender for Cloud Apps。

- 将 Defender for Cloud Apps 配置为发现云应用并监视和审核其行为。

- 同时使用 Microsoft Copilot 和 Copilot for Microsoft 365 时保持安全保护

获得 Copilot for Microsoft 365 许可证后,你会在 Edge 浏览器、Windows 和必应搜索中看到一个“工作/Web”切换控件,支持切换使用:

- 发送到 Copilot for Microsoft 365 的基于 Graph 的提示(切换设置为“工作”)。

- 主要使用 Internet 数据的基于 Web 的提示(切换设置为“Web”)。

下面是 copilot.microsoft.com 的示例。

此图显示了基于 Graph 和基于 Web 的提示流。

在图中:

- 拥有 Copilot for Microsoft 365 许可证的设备用户可以为 Microsoft Copilot 提示选择“工作”模式或“Web”模式。

- 如果选择“工作”,基于 Graph 的提示将发送到 Copilot for Microsoft 365 进行处理。

- 如果选择“Web”,则通过 Windows、必应或 Edge 输入的基于 Web 的提示会在处理过程中使用 Internet 数据。

- 对于 Edge,如果启用,Windows Copilot 会在处理过程中包含打开的 Edge 选项卡中的某些类型的数据。

如果用户没有 Copilot for Microsoft 365 许可证,则不会显示“工作/Web”切换,所有提示都是基于 Web 的。

以下是 Microsoft Copilot 的可访问组织数据集,其中包括基于 Graph 和基于 Web 的提示。

在此图中,黄色阴影块是可通过 Copilot 访问的组织数据。 用户通过 Copilot 访问这些数据取决于分配给用户帐户的数据权限。 如果为用户或数据所在环境的访问配置了条件访问,则还可能取决于用户设备的状态。 根据零信任原则,这是你要保护的数据,以防攻击者入侵用户帐户或设备。

- 对于基于 Graph 的提示(切换设置为“工作”),这包括:

- Microsoft 365 租户数据

- 已启用 Copilot 的插件和连接器的数据

- Internet 数据(如果启用了 Web 插件)

- 对于启用了打开的浏览器选项卡摘要的 Edge 浏览器的基于 Web 的提示(切换设置为“Web”),这包括可从本地、Intranet 和云位置由 Copilot in Edge 汇总的组织数据。

通过此阶段验证你是否实施了以下安全级别,以防止不良行为者使用 Copilot 访问你的敏感数据:

如果您是Microsoft 365 E3 用户,则建议您实施以下内容:

- 查看配置以及Defender for Office 365 计划 1 和 Defender for Endpoint 计划 1 的功能,并根据需要实现其他功能。

- 为 Microsoft Teams 设置适当的保护级别。

如果您是Microsoft 365 E5 用户,则建议您实施以下内容:

- 实施针对Microsoft 365 E3 的上述建议,并在 Microsoft 365 租户中扩展 XDR 功能:

- 打开Microsoft Defender for Identity。

- 查看配置并根据需要实施其他功能,以使用完整的 Microsoft Defender XDR 套件提高威胁防护能力:

- Defender for Endpoint

- Defender for Office 365

- Defender for Identity

- Defender for Cloud Apps

- 为 Defender for Cloud Apps 配置会话策略

最后,下图汇总了 Microsoft Copilot 配置以及 Copilot 用于响应提示的生成的可访问数据。

| 可访问的数据 | 零信任建议 | |

| 没有 Copilot for Microsoft 365 许可证(“工作/Web”切换不可用)

AND 已禁用 Edge 浏览器页面摘要 |

对于基于 Web 的提示,仅限 Internet 数据 | 虽然不是必需的,但强烈建议使用,以确保整体安全机制。 |

| 没有 Copilot for Microsoft 365 许可证(“工作/Web”切换不可用)

AND 已启用 Edge 浏览器页面摘要 |

对于基于 Web 的提示:

– Internet 数据 |

对于 Microsoft 365 租户,请参阅 Copilot for Microsoft 365 的零信任并应用零信任保护。

有关本地、Intranet 和云位置上的组织数据,请参阅使用 Intune 管理设备概述以了解 MAM 和 MDM 策略。 另请参阅使用 Microsoft Priva 和 Microsoft Purview 管理数据隐私和数据保护以了解 DLP 策略。 |

| 有 Copilot for Microsoft 365 许可证(“工作/Web”切换可用)

AND 已禁用 Edge 浏览器页面摘要 |

对于基于 Graph 的提示:

– Microsoft 365 租户数据 对于基于 Web 的提示,仅限 Internet 数据 |

对于 Microsoft 365 租户,请参阅 Copilot for Microsoft 365 的零信任并应用零信任保护。 |

| 有 Copilot for Microsoft 365 许可证(“工作/Web”切换可用)

AND 已启用 Edge 浏览器页面摘要 |

对于基于 Graph 的提示:

– Microsoft 365 租户数据 对于基于 Web 的提示: – Internet 数据 |

对于 Microsoft 365 租户,请参阅 Copilot for Microsoft 365 的零信任并应用零信任保护。

有关本地、Intranet 和云位置上的组织数据,请参阅使用 Intune 管理设备概述以了解 MAM 和 MDM 策略。 另请参阅使用 Microsoft Priva 和 Microsoft Purview 管理数据隐私和数据保护以了解 DLP 策略。 |