近期,Oasis 安全研究团队披露了 Microsoft OneDrive 文件选取器(File Picker)的重大安全漏洞(CVE-2025-XXX,截至目前尚未正式编号),该漏洞使 ChatGPT、Slack 等数百万用户面临数据泄露风险。攻击者可利用此漏洞通过恶意网站获取用户 OneDrive 账户的完全读取权限,甚至可能进一步控制写入操作。

(一)核心缺陷分析

- OAuth 权限滥用

OneDrive 文件选取器在设计时使用了过度宽泛的 OAuth 作用域(如Files.ReadWrite.All)。当用户通过第三方应用上传单个文件时,该应用可获取整个 OneDrive 账户的读写权限。相比之下,Google Drive 通过drive.file实现文件级权限控制,Dropbox 文件选取器则完全避免使用 OAuth,而 OneDrive 未提供细粒度权限管理机制。 - 令牌存储安全隐患

- 新版漏洞(v8.0):微软身份验证库(MSAL)将访问令牌以明文形式存储于浏览器会话存储(Session Storage)中,若攻击者获取用户浏览器会话,可直接窃取令牌并长期访问 OneDrive。

- 旧版漏洞(v6.0-7.2):令牌存储于本地存储(LocalStorage)或 URL 片段中,按现代安全标准属于高风险实践,易受 XSS、CSRF 等攻击。

(二)影响范围

- 用户层面:个人敏感数据(如财务文件、隐私照片)和企业机密信息(如合同、代码库)面临泄露风险。

- 应用层面:超百个集成 OneDrive 文件选取器的应用(如协作工具、云服务平台)成为攻击入口。

- 攻击路径:攻击者可通过钓鱼网站、恶意广告诱导用户授权,或利用浏览器漏洞劫持会话获取令牌。

二、Microsoft Defender 产品防护体系

微软安全生态可通过多层防御机制检测、阻断针对该漏洞的攻击,并提供数据保护能力。以下是基于 Microsoft Defender 系列产品的防护方案:

(一)实时威胁检测与阻断

| 产品模块 | 防护机制 |

| Microsoft Defender for Endpoint (MDE) | <ul><li>通过端点行为分析(EBA)识别异常 OAuth 令牌请求模式,如非预期的 OneDrive API 高频调用</li><li>利用机器学习模型检测浏览器会话存储中的明文令牌泄露(需开启 “自定义检测” 功能)</li><li>阻断已知恶意域名对 OneDrive API 的访问(基于威胁情报更新)</li></ul> |

| Microsoft Defender for Cloud Apps (MDCA) | <ul><li>监控 Microsoft Graph API 调用,标记超出Files.Read权限的异常请求</li><li>对使用 refresh 令牌的长时会话触发风险警报</li><li>实施条件访问策略,限制非可信应用访问 OneDrive</li></ul> |

| Microsoft Defender for Identity (MDI) | <ul><li>检测企业环境中异常的 OneDrive 账户登录位置、设备类型</li><li>识别令牌重用攻击(如同一令牌在短时间内从多个 IP 地址访问)</li></ul> |

(二)数据保护与访问控制

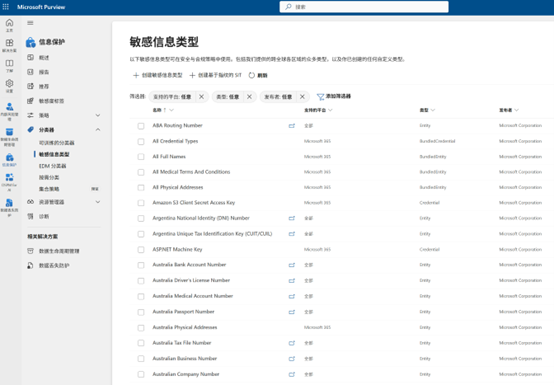

- 敏感数据分类与监控

- 通过Microsoft Purview对 OneDrive 中的敏感数据(如信用卡信息、源代码)进行自动分类,设置访问基线。

-

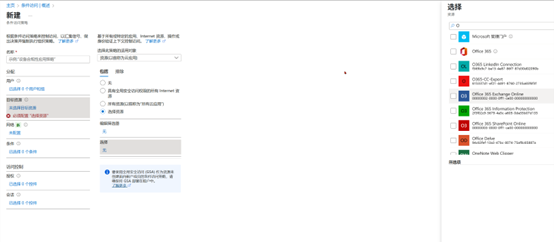

- 配置MDCA 数据丢失防护(DLP)策略,禁止通过高风险应用(如未经验证的第三方工具)下载敏感文件。

- 零信任访问控制

- 启用Microsoft Entra ID条件访问,要求对 OneDrive 的访问必须通过多重身份验证(MFA),并限制仅企业管理设备可访问。

-

- 利用Microsoft Defender for Cloud Apps (MDCA)定期审核第三方应用的 OAuth 权限,自动回收闲置权限。

(三)漏洞修复与缓解措施

- 缓解方案(用户 / 企业)

- 权限清理

- 个人用户:访问Microsoft 账户隐私设置, revoke 非必要应用的 OneDrive 访问权限。

- 企业管理员:通过Entra Admin Center批量审计应用权限,禁用超出Files.Read范围的授权。

- 会话安全强化

- 启用浏览器自动清除会话存储(如 Chrome 的 “关闭浏览器时清除数据” 功能)。

- 企业部署Microsoft Edge 企业版,开启 “隔离模式” 防止跨站点脚本攻击。

- 开发侧修复建议

- 权限最小化原则:避免使用offline_access作用域和 refresh 令牌,改用短期访问令牌(Access Token)并缩短过期时间(建议≤15 分钟)。

- 安全存储方案:采用加密方式存储令牌(如 AES-256),避免使用浏览器默认存储机制。

- 替代集成方案:优先使用 OneDrive “仅查看共享链接” 功能,替代文件选取器的直接权限请求。

- 加强用户安全意识培训:教育用户识别和防范钓鱼攻击,避免点击可疑链接或下载未知附件。

- 实施多因素认证(MFA):为所有账户启用 MFA,增加账户安全性,防止未经授权的访问。

- 定期审查和管理权限:定期检查 OneDrive 和其他云服务的共享设置,确保文件和文件夹的访问权限符合最小权限原则。

(四)日志分析与响应流程

- 威胁狩猎路径

- 在MDCA 日志中查询OperationName为OneDrive.FilePicker.Access且Scope包含Files.ReadWrite.All的记录,定位异常权限申请。

- 通过MDE 高级搜寻检索关键词”msal.token.storage” AND “plaintext”,识别令牌泄露事件。

- 响应操作

- 发现可疑会话时,通过 Entra ID 远程吊销用户令牌(Revoke-AzADUserAllRefreshToken)。

- 对已泄露数据启动Microsoft Purview 数据加密,防止进一步扩散。

此次漏洞暴露了云服务权限管理的深层隐患,企业需结合微软安全产品构建动态防御闭环,同时强化用户安全意识培训,避免因授权疏忽导致数据泄露。安全团队应定期开展 OAuth 权限审计,将第三方应用访问纳入漏洞管理范畴,从源头降低供应链风险。