在数字化浪潮席卷全球的今天,企业与个人的网络安全防线正面临前所未有的复杂挑战。除了常见的病毒、恶意软件,一类特殊的威胁 —— 可能不需要的应用程序(Potentially Unwanted Applications,PUAs),正悄然成为网络安全的 “隐形杀手”。这些看似无害的应用,往往披着实用工具、免费软件的外衣,却在用户不知情的情况下收集数据、植入广告,甚至为恶意攻击打开后门。

可能不需要的应用程序 (PUA) 用来指代一类软件,它们会导致计算机运行缓慢、显示意外广告,最糟的是,它还会安装其他意外的或不需要的软件。PUA不被视为病毒、恶意软件或其他类型的威胁,但它可能会在终结点上执行对终结点性能或使用产生不利影响的行为。PUA这个术语也可以指那些由于某些不当行为,下面是一些示例:

- 显示广告或促销的广告软件,包括将广告插入网页的软件。

- 捆绑软件,用于安装其他未由同一实体进行数字签名的软件。此外,提出安装其他软件的软件属于PUA。即未经您同意安装软件

- 积极尝试逃避安全产品检测的规避软件,包括在存在安全产品的情况下行为不同的软件。

您计算机上PUAs的存在可以通过以下各种症状检测到:

- 很多广告或弹出窗口,比如弹出广告、横幅广告等,不断在电脑屏幕上闪烁

- 在网上搜索或冲浪时,你会遇到很多赞助的搜索结果或新广告。

- 您的网页浏览器的主页和标签页会自动更改

- 您的网页浏览器的主页已自动安装搜索引擎或已修改搜索引擎

- 您计算机的缓慢、不稳定和迟钝行为暗示着计算机上可能存在潜在有害软件。

- 您的互联网浏览器自动且持续地崩溃

- ……

这种垃圾软件通常有两种交付方式。首先,它可能是开发者自己打包的;其次,下载网站可能要求你下载他们的包装器或下载管理器,这些工具随后会强制安装潜在不需要的软件(PUAs)。

可能不需要的程序是与免费软件捆绑在一起的程序,它们会在您不知情或知情的情况下自行安装到您的设备上。这种情况尤其在您安装免费软件时发生。软件安装包会欺骗您接受安装您其实并不想要的第三方程序。此外,不仅是免费软件,一些付费软件也会安装您不想要的第三方程序!可能不需要的应用程序的定义十分宽泛,涵盖从捆绑安装的浏览器插件、未经授权的系统优化工具,到伪装成合法软件的间谍程序。它们通常通过欺骗性的下载页面、捆绑安装包等方式潜入用户设备。例如,用户在下载一款看似正规的视频播放器时,可能会在不知情的情况下安装了附带的广告软件或数据收集工具。这些PUAs不仅会占用系统资源、降低设备性能,还可能窃取用户的敏感信息,如登录凭证、信用卡信息等,甚至被黑客利用作为攻击企业网络的跳板,给企业带来巨大的安全风险和经济损失。

据相关安全报告显示,全球范围内,每年因PUAs导致的数据泄露和经济损失高达数十亿美元。并且,由于PUAs的隐蔽性和伪装性,传统的安全防护手段往往难以有效识别和拦截,使得它们成为网络安全领域的一大难题。

现在,Microsoft Defender for Endpoint为我们提供了一套强大且智能的解决方案,能精准识别并拦截这类威胁,筑牢网络安全的防护墙:

- 行为分析与机器学习:Defender for Endpoint采用行为分析和机器学习技术,能够实时监控应用程序在设备上的运行行为。通过对大量正常和恶意应用行为数据的学习,它建立起精准的行为模型。当一个新应用安装并运行时,Defender for Endpoint 会持续分析其行为模式,一旦发现应用的行为与PUA的典型行为特征相匹配,如频繁连接陌生服务器、未经授权访问敏感文件等,就会立即发出警报并采取相应的防护措施。这种基于行为的检测方式,能够有效识别那些通过传统特征码无法检测到的新型 PUAs。

- 威胁情报驱动防护:Defender for Endpoint与微软庞大的全球威胁情报网络紧密相连,该网络实时收集、分析来自世界各地的网络安全威胁信息。当有新的PUA威胁出现时,威胁情报会迅速将相关信息同步到 Defender for Endpoint,使其能够及时更新防护策略,对已知和未知的PUAs进行精准拦截。例如,一旦某个新的 PUA 在某个地区被发现,Defender for Endpoint能够在短时间内将其加入黑名单,阻止其在全球范围内的传播。

- 应用白名单与黑名单机制:Defender for Endpoint支持应用白名单和黑名单机制。管理员可以根据企业的安全需求,设置允许运行的应用程序白名单,只有在白名单中的应用才能在设备上正常运行;同时,将已知的PUAs和恶意软件添加到黑名单,一旦检测到黑名单中的应用试图运行,Defender for Endpoint会立即阻止,并采取清除等操作。这种灵活的访问控制机制,能够有效防止未经授权的应用程序在企业网络中运行。

支持以下操作系统平台:

- Windows 11或Windows 10

- Windows Server 2022、Windows Server 2019、Windows Server 2016、Windows Server 2012 R2 和 Windows Server 2008 R2 SP1

- macOS

- Linux

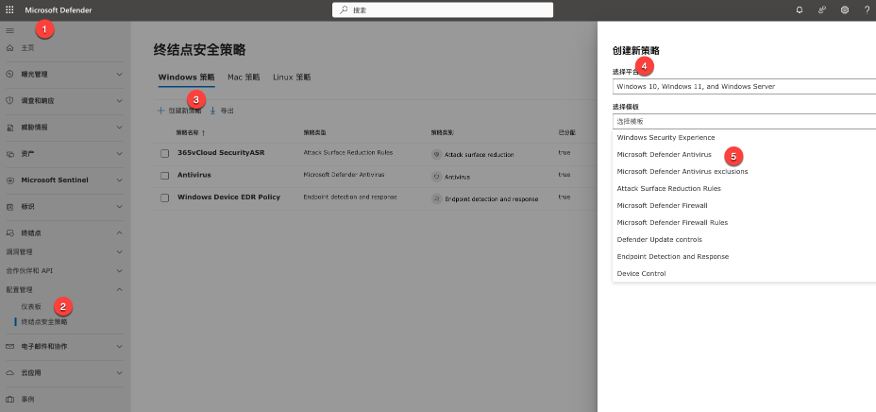

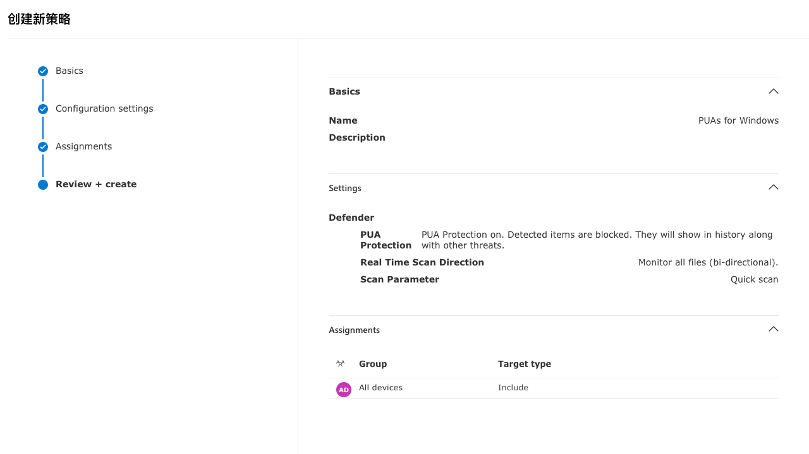

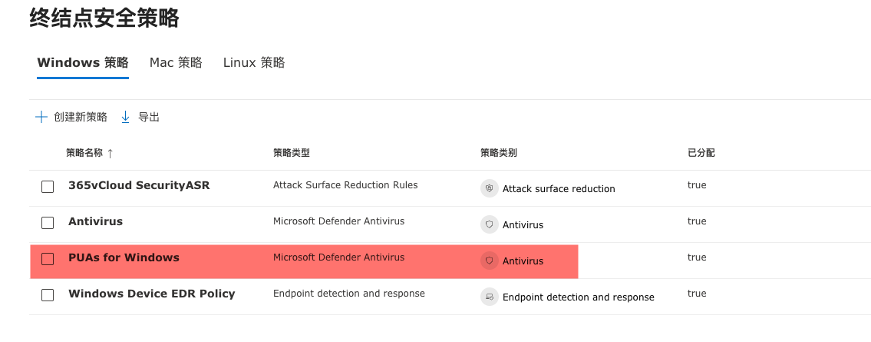

使用有权限账户登录Microsoft Defender门户页面,选择“ 终结点>配置管理>终结点安全策略 ”,然后根据操作系统平台选择“ 创建新策略”,选择Microsoft Defender防病毒安全策略设置

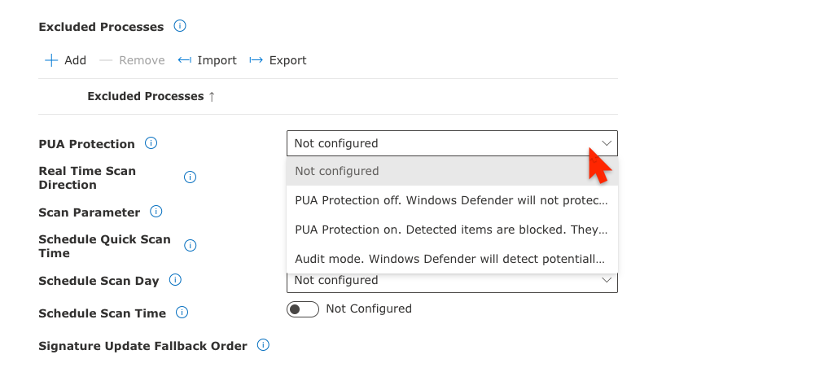

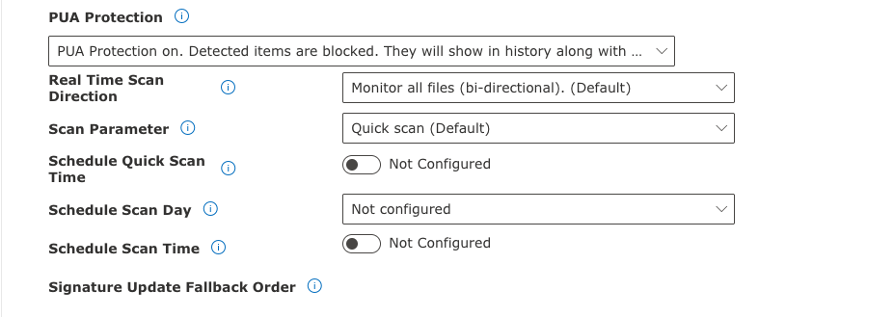

其中,在“选项”配置中:

- 【值0】PUA 保护 (默认) 。Microsoft Defender防病毒无法防范可能不需要的应用程序。

- 【值1】PUA 保护打开。检测到的项目被阻止。它们将与其他威胁一起显示在历史记录中。

- 【值2】审核模式。Microsoft Defender防病毒检测可能不需要的应用程序,但不执行任何作。可以通过在 Microsoft Defender事件查看器(但不在Microsoft Defender门户中搜索Microsoft Defender防病毒创建的事件)来查看有关防病毒将对其执行作的应用程序的信息。。

- 未配置:与Disabled 相同。

使用建议:首先,请尝试在审核模式下使用 PUA 保护。它会检测可能不需要的应用程序,而不会实际阻止它们。检测在 Windows 事件日志中捕获。如果公司正在进行内部软件安全合规性检查并且请务必避免误报,则审核模式下的 PUA 保护非常有用。

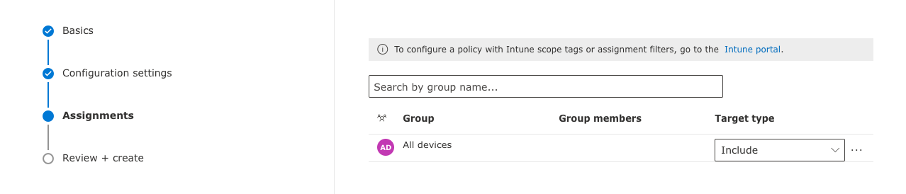

在 “分配” 页上,选择接收此配置文件的组。企业安全考虑,建议选择所有设备

在“ 查看 + 创建 ”页上,完成后,选择“ 保存”。 为创建的配置文件选择策略类型时,新配置文件将显示在列表中

登录客户端机器打开Windows安全中心客户端

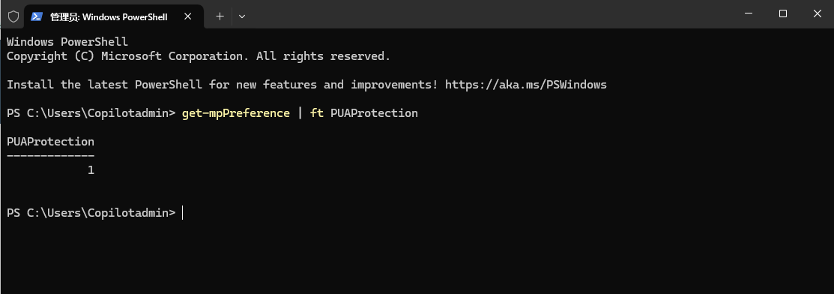

或者执行以下命令以验证策略成功下发

get-mpPreference | ft PUAProtection

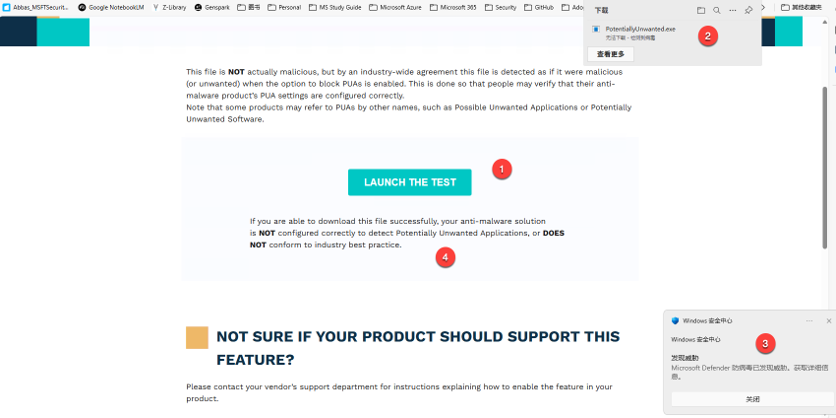

完成此操作后,您的客户端机器将受到保护,免遭潜在不需要的应用程序下载。如果满足以下条件之一,PUA 保护将隔离文件并阻止其运行:

- 正在从浏览器扫描文件

- 该文件具有 Web 标记集

- 该文件位于 %downloads% 文件夹中

- 或者如果文件位于 %temp% 文件夹中。

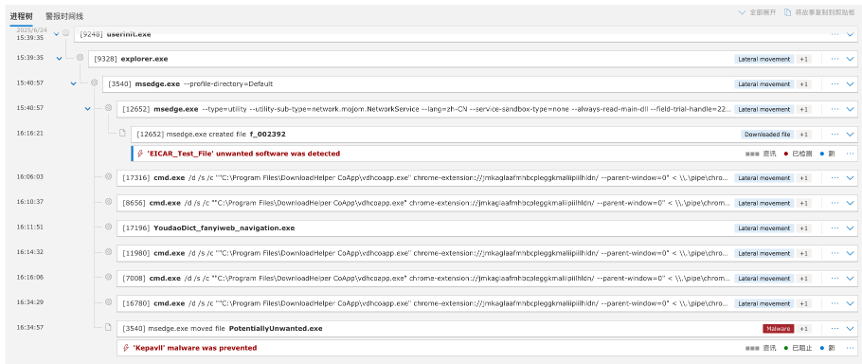

- 尝试下载PUA软件以进行策略验证:

- ……

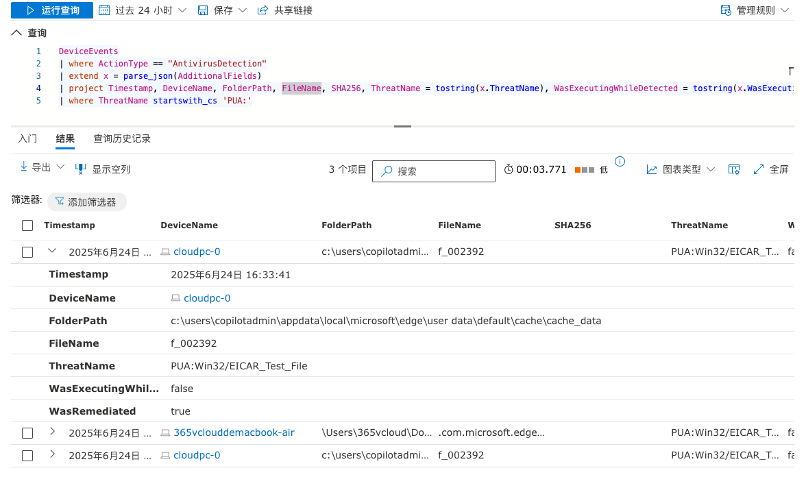

可以使用高级搜寻查询来查看 PUA 事件

DeviceEvents

| where ActionType == "AntivirusDetection"

| extend x = parse_json(AdditionalFields)

| project Timestamp, DeviceName, FolderPath, FileName, SHA256, ThreatName = tostring(x.ThreatName), WasExecutingWhileDetected = tostring(x.WasExecutingWhileDetected), WasRemediated = tostring(x.WasRemediated)

| where ThreatName startswith_cs 'PUA:'

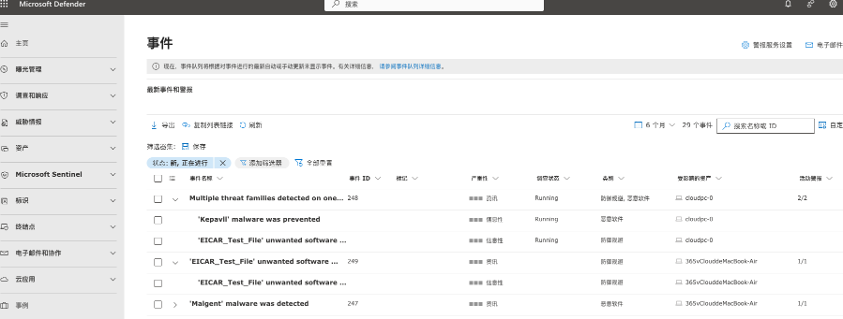

同时,在Microsoft Defender门户中的“事件”中也能看到事件详细信息

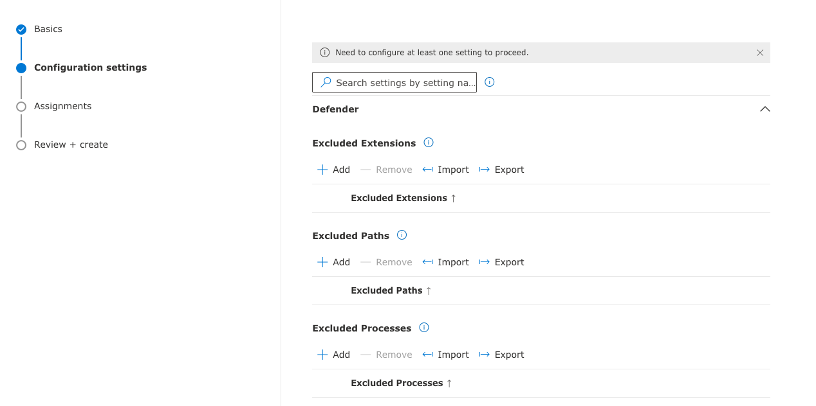

有时文件被 PUA 保护错误阻止,或需要 PUA 的功能才能完成任务。 在这些情况下,可以将文件添加到排除列表

| 排除 | 示例 | 排除列表 |

| 具有特定扩展名的任何文件 | 具有指定扩展名的所有文件,位于计算机上的任意位置。

有效语法: .test 和 test |

扩展排除项 |

| 特定文件夹下的任何文件或文件夹 | 文件夹下 c:\test\sample 的所有文件和文件夹 | 文件和文件夹排除项 |

| 特定文件夹中的特定文件 | 仅文件c:\sample\sample.test | 文件和文件夹排除项 |

| 特定进程 | 可执行文件 c:\test\process.exe | 文件和文件夹排除项 |

PUA 保护与Defender SmartScreen有何不同?虽然听起来它们很相似,但事实并非如此。SmartScreen可以防止恶意站点和下载,而PUA则可以阻止下载可能导致意外行为的低信誉应用程序。前者更关心网站、勒索软件、病毒,而后者则希望立即阻止下载。

随着网络安全威胁的不断演变,PUAs 的攻击手段也将更加复杂和隐蔽。Defender for Endpoint 将持续进化,不断引入更先进的人工智能和自动化技术。例如,未来可能会实现基于人工智能的自动化威胁响应,当检测到 PUA 威胁时,系统能够自动隔离受感染设备、清除威胁,并修复受影响的系统,最大限度地减少人工干预,提高安全防护的效率和准确性。同时,Defender for Endpoint 还将加强与其他微软产品和服务的集成,形成更强大的安全生态系统,为企业和个人提供全方位、无缝的网络安全防护。因此:

- 避免从未知网站下载或安装应用程序、浏览器扩展和程序。未知网站是最大的威胁,因为这些网站托管着潜在不需要的程序(PUAs),通过从这些网站安装内容,您的计算机面临安全风险,因为它们的下载管理器会捆绑其他不需要的程序并在您的计算机上启动安装。

- 仅从安全下载站点下载软件。避免访问旨在感染您的计算机以获取PUAs并诱骗您分享个人信息的假冒或恶意网站。这些恶意网站通常会让您的计算机感染不需要的程序。

- 在安装或从开源软件、免费软件或共享软件源下载内容时,请确保在安装您的应用程序或软件时保持高度警惕。在从这些开源下载或安装应用程序时,您必须完全关注下载管理器提供的所有说明,这一点非常重要。

在网络安全的战场上,可能不需要的应用程序就像潜伏在暗处的敌人,随时准备发起攻击。而 Defender for Endpoint 就是我们手中的利剑,凭借其强大的智能防护能力,能够斩断这些 “隐形威胁”,让可疑应用无处遁形。通过合理配置和有效使用 Defender for Endpoint,企业和个人能够为自己的网络安全筑起一道坚不可摧的防线,在数字化的世界中安全前行。立即行动起来,利用 Defender for Endpoint 的强大功能,守护你的数字资产安全吧!