近日,研究机构发现在 Apple 的 macOS SMBClient 中发现了一个严重漏洞,使数百万用户面临远程代码执行 (RCE) 和可能灾难性内核崩溃的风险。

该漏洞被跟踪为 CVE-2025-24269,CVSS 评分为 9.8,是近年来影响 macOS 平台的最严重的安全问题之一。

最近的报告显示,smbfs.kext 内核扩展中的 smb2_rq_decompress_read 存在漏洞。SMBClient 代码在复制内存前未正确验证网络接收的 compress_len 长度值。

| CVE ID | Description | CVSS Score | Impact | Patched Version |

| CVE-2025-24269 | Kernel heap overflow in smb2_rq_decompress_read allows remote code execution and system crashes via malicious SMB traffic | 9.8 | RCE, DoS, Priv. Escalation | macOS Sequoia 15.4 |

在处理 SMB2 压缩(如 LZNT1、LZ77 和 LZ77_HUFFMAN 算法)时,攻击者可通过恶意 SMB 数据包触发内核堆溢出。问题在于数据被复制到预分配缓冲区时,未检查长度是否安全。

利用此漏洞的攻击者可以:

- 在内核上下文中实现远程代码执行,获得对受影响系统的完全控制权。

- 导致内核立即崩溃,从而导致拒绝服务。

- 将权限从非特权用户升级到内核级访问权限。

该问题影响所有最新版本的 macOS,包括 Sequoia、Monterey、Big Sur 和 Mojave,并且无需用户身份验证或交互即可通过网络利用。

- 远程攻击:恶意行为者可以通过消息传递应用程序、电子邮件或 Web 浏览器提供特制的 SMB URL。如果用户点击该链接,则会触发漏洞利用。

- 中间人:同一网络上的攻击者可以拦截和修改 SMB 流量以传递漏洞。

- 本地权限提升:本地用户可以利用此漏洞将权限提升到内核级别。

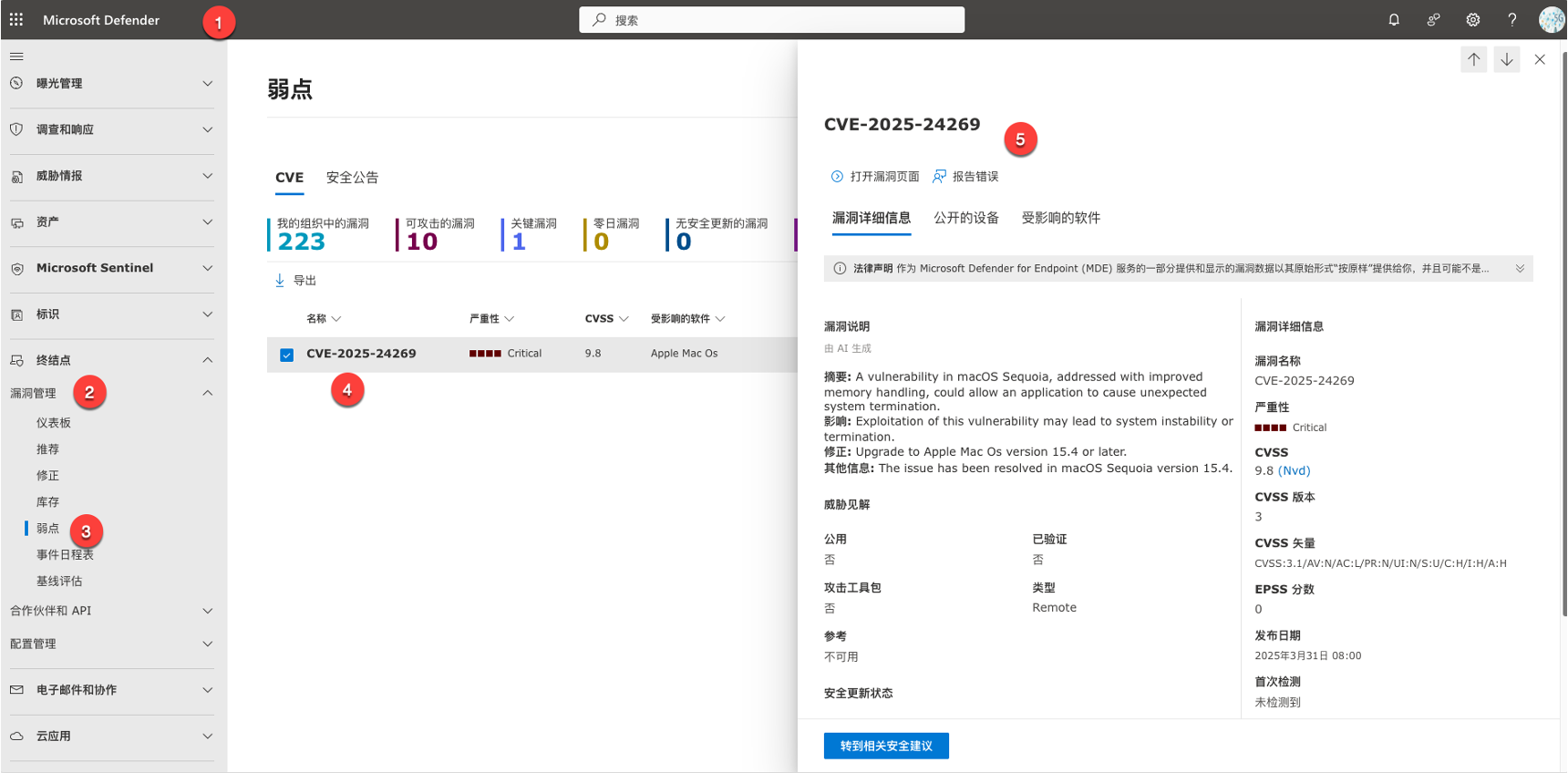

Defender 漏洞管理可为 Windows、macOS、Linux、Android、iOS 和网络设备提供资产可见性、智能评估和内置修正工具。 使用Microsoft威胁情报、违规可能性预测、业务上下文和设备评估,Defender 漏洞管理快速且持续地确定最关键资产上最大的漏洞的优先级,并提供安全建议来降低风险。

Defender 漏洞管理使用Microsoft的威胁情报、违规可能性预测、业务上下文和设备评估来快速确定组织中最大的漏洞的优先级。 来自多个安全源的优先建议的单一视图,以及关键详细信息(包括相关 CVE 和公开的设备),可帮助你快速修正最关键资产上最大的漏洞。 基于风险的智能优先级:

- 专注于新出现的威胁 – 动态调整安全建议的优先级,以及当前在野生环境中利用的漏洞,以及构成最高风险的新威胁。

- 查明活动漏洞 – 关联漏洞管理和 EDR 见解,以确定在组织内活动违规中被利用的漏洞的优先级。

- 保护高价值资产 – 使用业务关键型应用程序、机密数据或高价值用户识别公开的设备。

CVE-2025-24269 对全球 macOS 用户构成重大安全威胁,如果您的环境中已部署Defender 漏洞管理,现在可以查看是否影响你的环境:

远程可利用性、内核级影响和易受攻击性相结合,凸显了应用可用补丁和审查 SMB 网络配置的紧迫性。

Apple 已在 macOS Sequoia 15.4 和其他支持的版本中通过为受影响的内存作添加适当的验证来解决此漏洞。

建议用户立即更新系统。组织应监控 SMB 网络并对网络分段以减少风险。当 SMBClient 内核扩展处理压缩 SMB2 数据时,攻击者可控制数据长度导致堆溢出,进而有可能绕过缓解措施并执行恶意代码。