Windows 更新以不同的方式为你提供保护和高效工作,无论您是 IT 管理员还是普通用户,Windows 每月更新都会为您提供安全修复,以帮助保护您的设备,并根据您的反馈提供增强功能。每月更新是累积的,包括以前发布的所有修复程序,以防止操作系统 (OS) 碎片化。这有助于提高 Windows 平台的可靠性和质量。

每月安全更新发布

对于许多人来说,星期二更新(也称为“星期二补丁日”)是客户端和服务器 Windows 服务的常规部分。Microsoft的安全更新版本在每个月的第二个星期二发布,是累积的。也就是说,它们包括新的和以前发布的安全修复程序,以及上个月的可选非安全预览版中引入的非安全内容。这些更新通过部署稳定性修复和解决安全漏洞来帮助确保 Windows 设备的安全性和合规性。

每月安全更新是强制性的,可通过Microsoft的标准渠道获得,其中包括 Windows Update、Windows Update for Business、 Intune、 Configuration Manager、Windows Server Update Services (WSUS) 和 update Catalog。

近日,微软官方发布了2025年07月的安全更新。本月更新公布了较多漏洞,包含53个特权提升漏洞、41个远程执行代码漏洞、17个信息泄露漏洞、8个安全功能绕过漏洞、6个拒绝服务漏洞、4个身份假冒漏洞、1个篡改漏洞,其中14个漏洞级别为“Critical”(高危),117个为“Important”(严重)。包括 Microsoft SQL Server 中一个公开披露的零日漏洞。

在本次漏洞修复中, 14 个评级为“严重”,包括:

- 10 个远程代码执行 (RCE) 漏洞( remote code execution (RCE) vulnerabilities)

- 1 信息披露( information disclosure)

- 2 AMD 侧信道攻击缺陷( AMD side-channel attack flaws)

- 1 个额外的严重缺陷( additional critical flaw)

按类别划分的漏洞:

- 4 欺骗( Spoofing)

- 6 拒绝服务( Denial of Service)

- 8 安全功能绕过( Security Feature Bypass)

- 18 信息披露( Information Disclosure)

- 41 远程代码执行( Remote Code Execution)

- 53 特权提升( Elevation of Privilege)

关键修复:Microsoft Office和SharePoint

Microsoft 还修补了 Microsoft Office 中的多个关键 RCE 漏洞,这些漏洞可以通过简单地打开恶意文档或在窗格中预览来触发。

注意:适用于 Mac 的 Office LTSC 2021 和 2024 的安全更新尚不可用,但将很快发布。

此外,Microsoft SharePoint 中的一个严重 RCE 缺陷 (漏洞:CVE-2025-49704) 已解决。此漏洞允许通过 Internet 进行远程利用,前提是攻击者具有有效的平台凭据。

SQL Server 中公开披露的零日漏洞

本月唯一的零日漏洞是 CVE-2025-49719漏洞一 信息披露漏洞 在 Microsoft SQL 服务器.据 Microsoft 称,该漏洞源于不正确的输入验证,允许未经身份验证的远程攻击者通过网络从未初始化的内存中提取数据。建议管理员:

- 更新到最新的 SQL Server 版本

- 安装 Microsoft OLE DB 驱动程序 18 或 19

该漏洞由 Microsoft 的 Vladimir Aleksic,但其公开披露的细节仍未具体说明。

以下漏洞需要特别注意:

AMD L1 数据队列 漏洞:CVE-2025-36357 :L1 数据队列中的瞬态计划程序攻击 – 分配给此 CVE 的漏洞存在于 AMD 提供的某些处理器型号中。此漏洞的缓解措施需要 Windows 更新。此 CVE 记录在安全更新指南中,以宣布最新版本的 Windows 启用缓解措施并提供针对漏洞的保护。

AMD Store 队列 CVE-2025-36350漏洞 :Store Queue 中的瞬态计划程序攻击 – 分配给此 CVE 的漏洞存在于 AMD 提供的某些处理器型号中。缓解此漏洞需要 Windows 更新。此 CVE 记录在安全更新指南中,以宣布最新版本的 Windows 支持缓解并提供针对漏洞的保护。

Microsoft Office CVE-2025-49697漏洞 :Microsoft Office 远程代码执行漏洞 – Microsoft Office 中基于堆的缓冲区溢出允许未经授权的攻击者在本地执行代码。

Microsoft Office CVE-2025-49695漏洞:Microsoft Office 远程代码执行漏洞 – Microsoft Office 中的“释放后使用”允许未经授权的攻击者在本地执行代码。

Microsoft Office CVE-2025-49696漏洞:Microsoft Office 远程代码执行漏洞 – Microsoft Office 中的越界读取允许未经授权的攻击者在本地执行代码。

Microsoft Office CVE-2025-49702漏洞:Microsoft Office 远程代码执行漏洞 – 在 Microsoft Office 中使用不兼容类型(“类型混淆”)访问资源,允许未经授权的攻击者在本地执行代码。

Microsoft Office SharePoint 漏洞:CVE-2025-49704:Microsoft SharePoint 远程代码执行漏洞 – Microsoft Office SharePoint 中对代码生成(“代码注入”)的控制不当允许授权攻击者通过网络执行代码。

Microsoft Office Word 漏洞:CVE-2025-49703:Microsoft Word 远程代码执行漏洞 – Microsoft Office Word 中的“释放后使用”允许未经授权的攻击者在本地执行代码。

Microsoft Office Word CVE-2025-49698漏洞:Microsoft Word 远程代码执行漏洞 – Microsoft Office Word 中的“释放后使用”允许未经授权的攻击者在本地执行代码。

Windows Hyper-V漏洞:CVE-2025-48822:Windows Hyper-V 离散设备分配 (DDA) 远程代码执行漏洞 – Windows Hyper-V 中的越界读取允许未经授权的攻击者在本地执行代码。

SQL 服务器 CVE-2025-49717漏洞:Microsoft SQL Server 远程代码执行漏洞 – SQL Server 中基于堆的缓冲区溢出允许授权攻击者通过网络执行代码。

Windows 映像组件 CVE-2025-47980漏洞:在 Windows 映像组件中向未经授权的参与者公开敏感信息将允许未经授权的攻击者在本地泄露信息。

Windows KDC 代理服务 (KPSSVC) CVE-2025-49735漏洞:远程代码执行漏洞 – Windows KDC 代理服务 (KPSSVC) 中的“释放后使用”允许未经授权的攻击者通过网络执行代码。

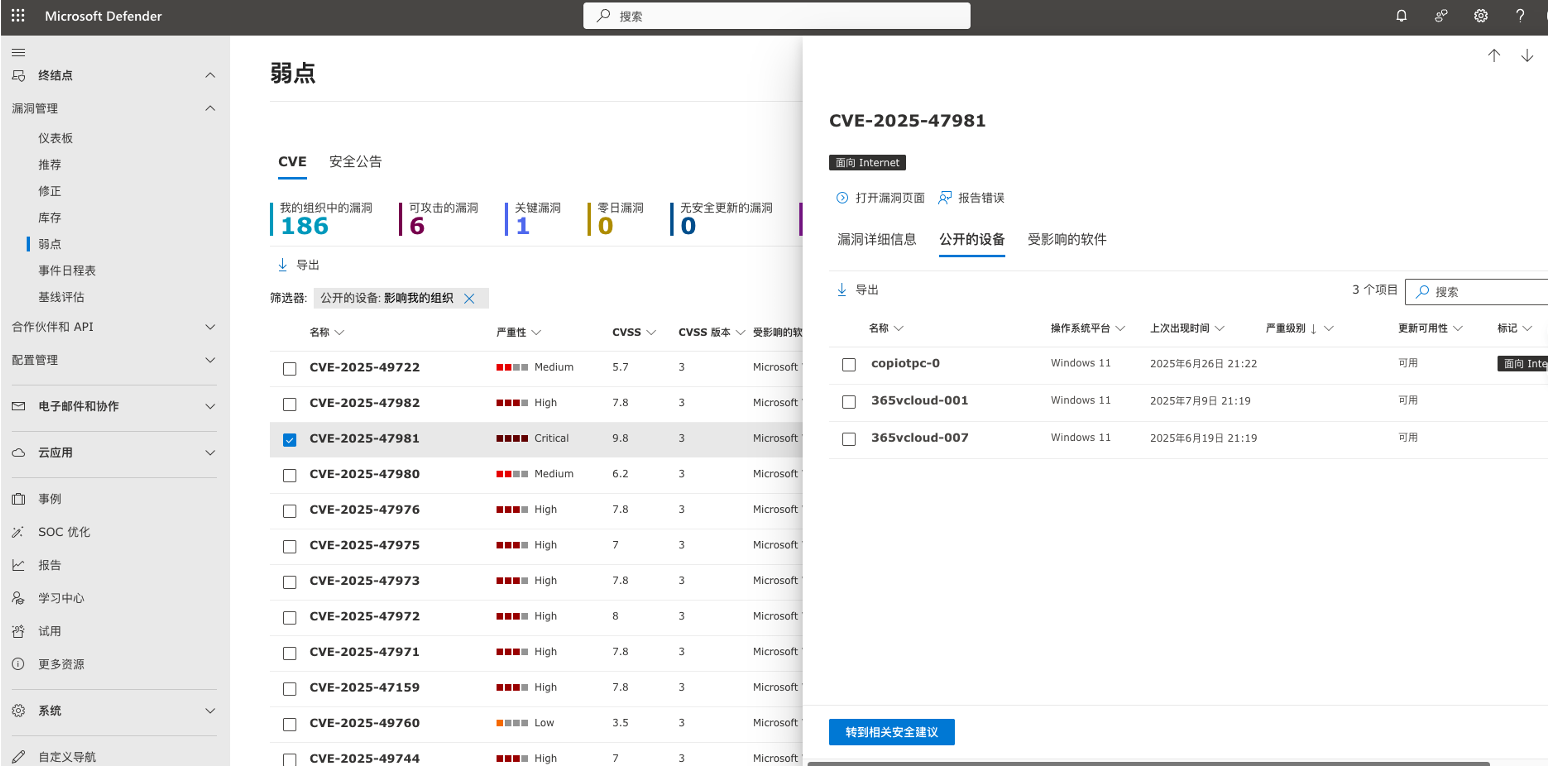

Windows SPNEGO 扩展协商 CVE-2025-47981漏洞:SPNEGO 扩展协商 (NEGOEX) 安全机制远程代码执行漏洞 – Windows SPNEGO 扩展协商中基于堆的缓冲区溢出允许未经授权的攻击者通过网络执行代码。

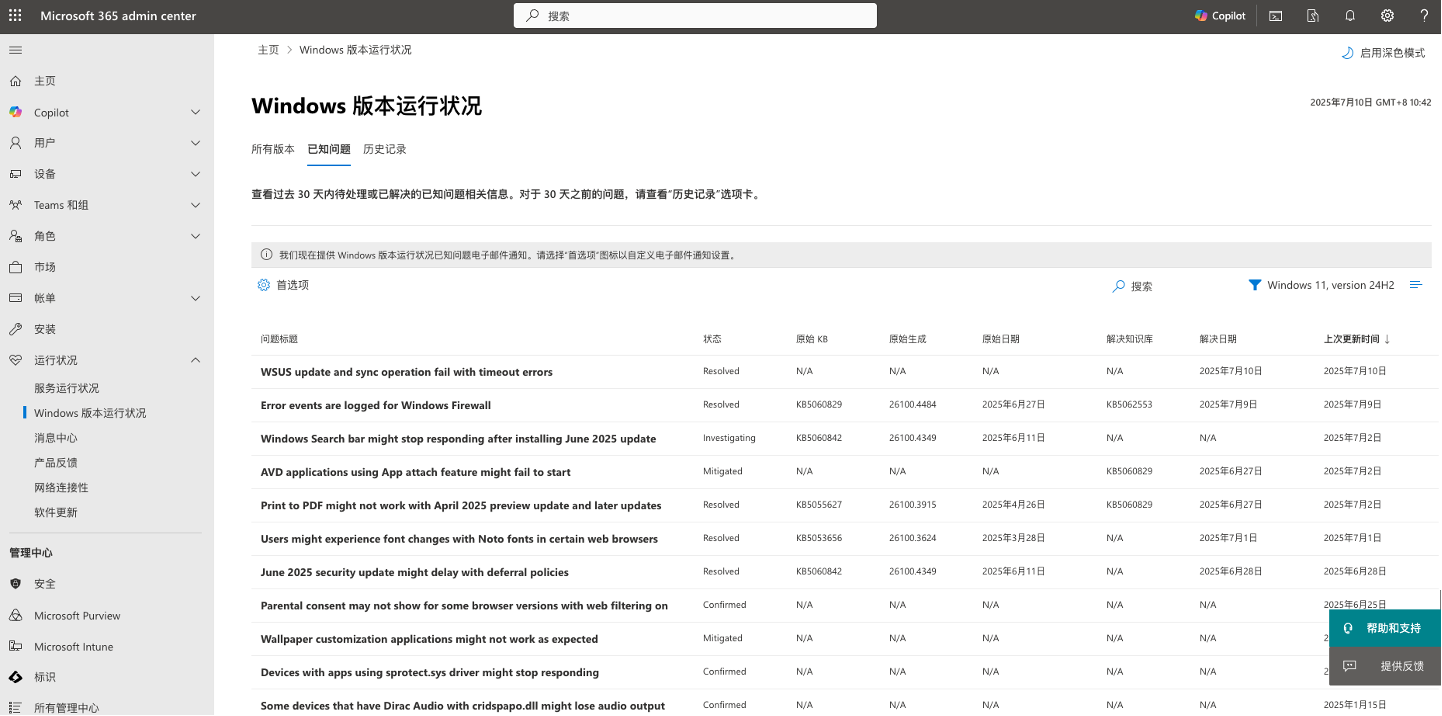

Microsoft 的 2025 年 7 月补丁星期二提供了解决重大漏洞的重要更新。建议用户和管理员及时查看并应用这些更新,以增强系统安全性。

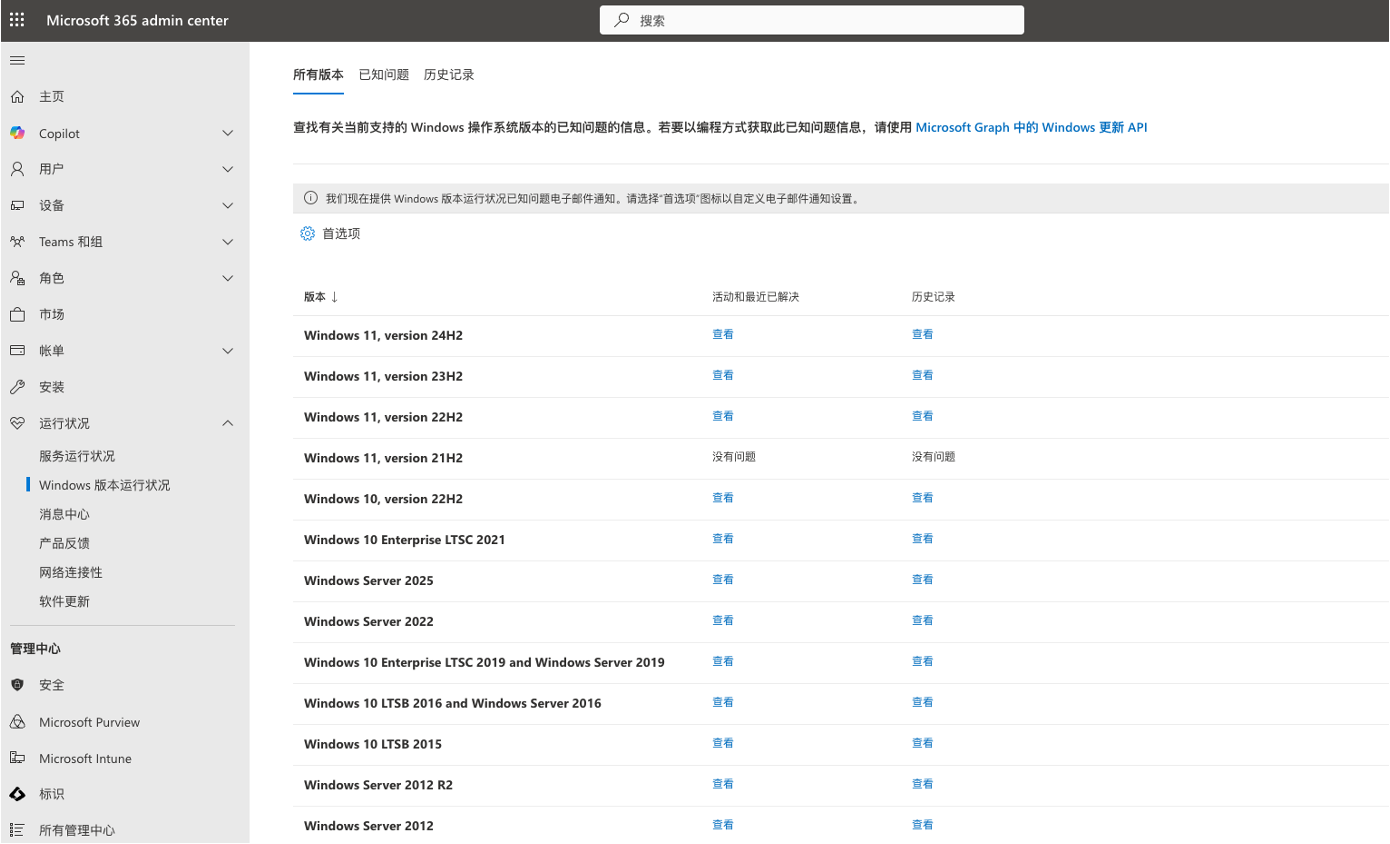

有关此更新内容的更多信息,请参阅发行说明,可从 Windows 11 和 Windows 10 更新历史记录页面轻松访问 。要了解有关不同类型的每月质量更新的更多信息,请参阅 Windows 每月更新说明。

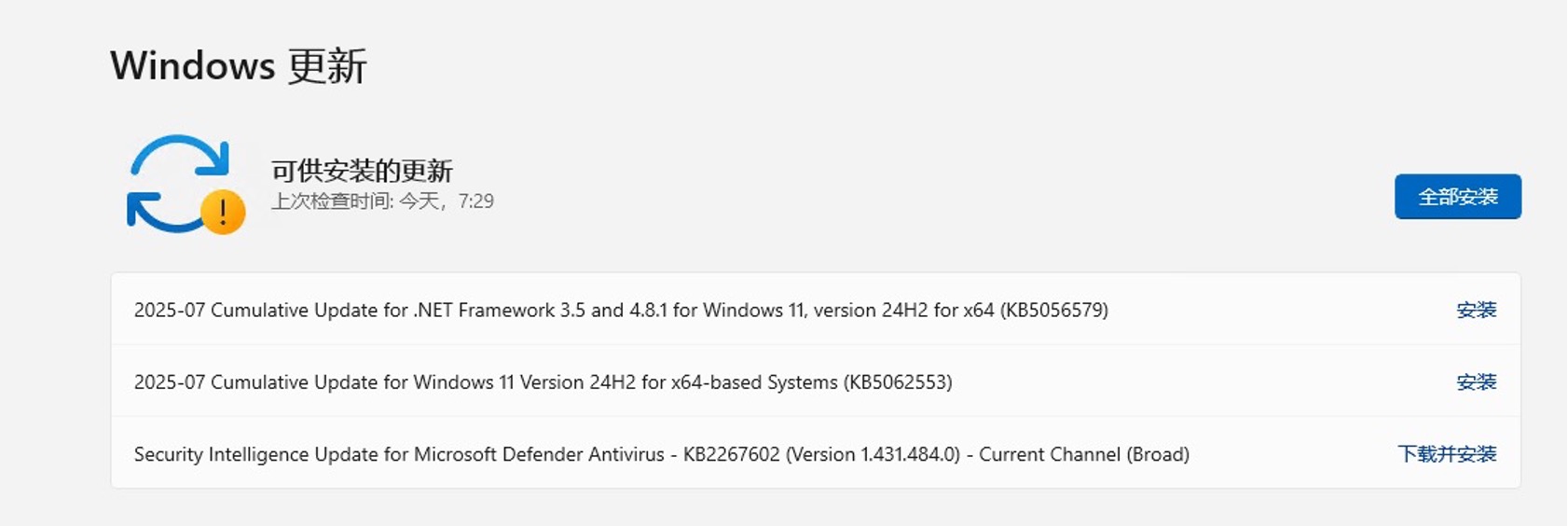

有关如何安装此更新的说明,请参阅下面列出的作系统的知识库:

- Windows 11 版本 24H2: KB5062553

- Windows 11 版本 23H2 和 22H2: KB5062552

- Windows 11 企业版 LTSC 2024:热补丁 基准

- Windows 10 版本 22H2 和 21H2: KB5062554

- Windows 10 企业版 LTSC 2019 和 Windows Server 2019: KB5062557

- Windows 10 LTSB 2016 和 Windows Server 2016: KB5062560

- Windows 10 LTSB 2015: KB5062561

- Windows Server 2025: KB5062553

- Windows Server 2025 Datacenter:Azure 版本:热补丁 基线

- Windows Server 2022: KB5062572

- Windows Server 2022 Datacenter:Azure 版本:热补丁 基线

- Windows Server 2012 R2:月度汇总: KB5062597

- Windows Server 2012:月度汇总: KB5062592

- Windows Server 2008 R2 Service Pack 1:月度汇总: KB5062632 / 仅安全: KB5062619

- Windows Server 2008 SP2:月度汇总: KB5062624 / 仅安全: KB5062618

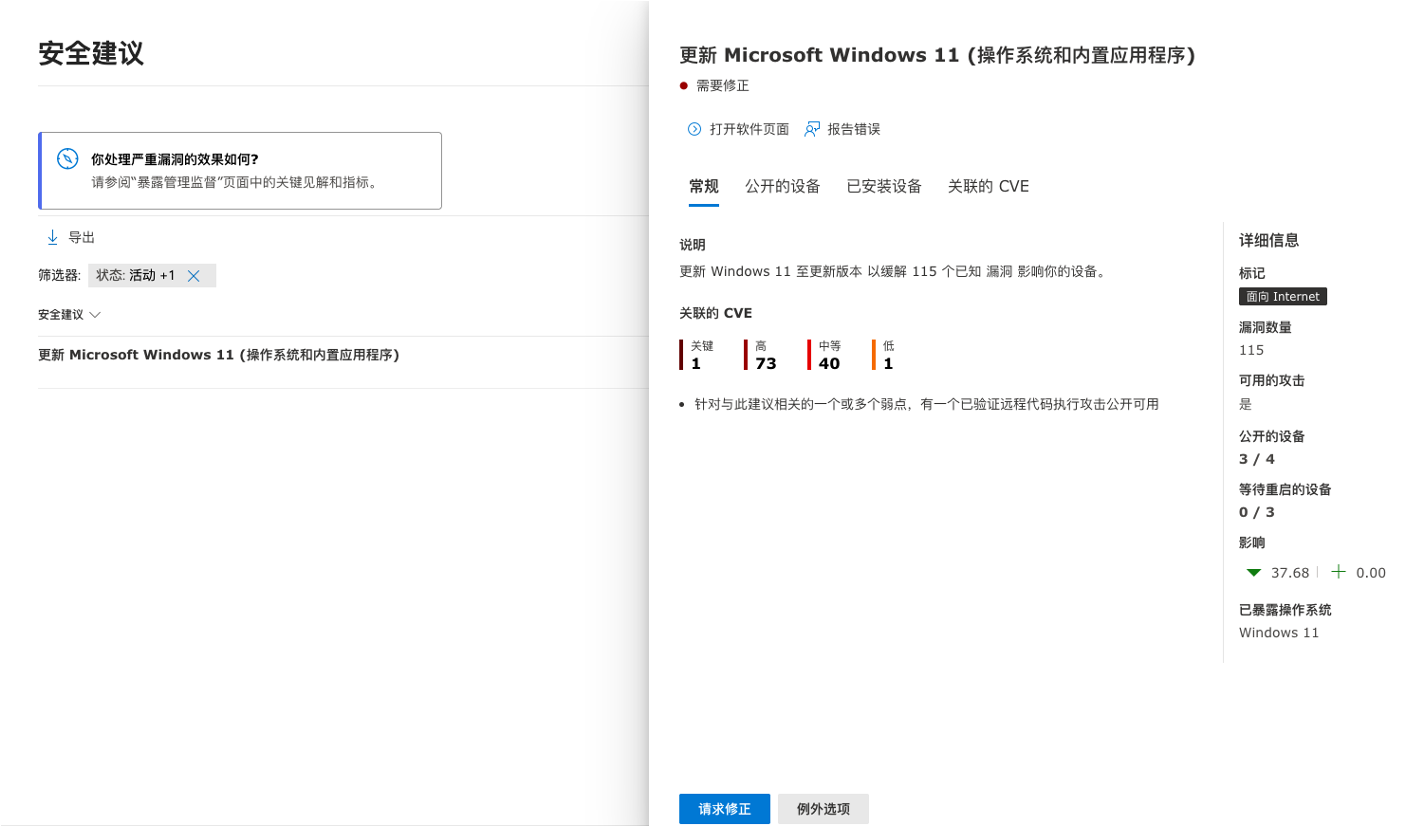

如果您的企业有使用Microsoft Defender Endpoint和Microsoft Defender 漏洞管理以统一评估并识别是否有遭受上述CVE漏洞攻击,并快速响应与修复

查看“我的组织”中受影响的设备

提醒:对 Windows 10 的支持将于 2025 年 10 月结束!2025 年 10 月 14 日之后,Microsoft 将不再为 Windows 10 提供来自 Windows 更新、技术帮助或安全修复的免费软件更新。您的 PC 仍然可以工作,但建议您迁移到 Windows 11 以获得持续的安全性和更新。